Los investigadores de ciberseguridad han descubierto una cuarta nueva cepa de malware, diseñada para propagar el malware a otras computadoras en las redes de las víctimas, que se implementó como parte del ataque a la cadena de suministro de SolarWinds divulgado a fines del año pasado.

Apodado «Raindrop» por Symantec, propiedad de Broadcom, el malware se suma a otros implantes maliciosos como Sunspot , Sunburst (o Solorigate) y Teardrop, que se entregaron sigilosamente a las redes empresariales.

El último hallazgo se produce en medio de una investigación continua sobre la violación, que se sospecha que es de origen ruso , que ha reclamado a varias agencias gubernamentales de EE. UU. Y empresas del sector privado.

«El descubrimiento de Raindrop es un paso significativo en nuestra investigación de los ataques de SolarWinds, ya que proporciona más información sobre la actividad posterior al compromiso en organizaciones de interés para los atacantes», dijeron los investigadores de Symantec .

La firma de ciberseguridad dijo que descubrió solo cuatro muestras de Raindrop hasta la fecha que se usaron para entregar Cobalt Strike Beacon , una puerta trasera en memoria capaz de ejecutar comandos, registrar teclas, transferir archivos, escalar privilegios, escanear puertos y movimiento lateral.

Symantec, el mes pasado, había descubierto más de 2.000 sistemas pertenecientes a 100 clientes que recibieron las actualizaciones troyanizadas de SolarWinds Orion, con objetivos seleccionados infectados con una carga útil de segunda etapa llamada Teardrop que también se utiliza para instalar Cobalt Strike Beacon.

«La forma en que se construye Teardrop, podría haber dejado caer cualquier cosa; en este caso, dejó caer Beacon, una carga útil incluida con Cobalt Strike» , dijeron los investigadores de Check Point , señalando que posiblemente se hizo para «hacer la atribución más difícil».

«Mientras que Teardrop se usó en computadoras que habían sido infectadas por el troyano Sunburst original, Raindrop apareció en otra parte de la red, siendo utilizado por los atacantes para moverse lateralmente y desplegar cargas útiles en otras computadoras».

Vale la pena señalar que los atacantes utilizaron el malware Sunspot exclusivamente contra SolarWinds en septiembre de 2019 para comprometer su entorno de compilación e inyectar el troyano Sunburst en su plataforma de monitoreo de red Orion. El software contaminado se entregó a 18.000 clientes de la empresa.

El análisis de Microsoft del modus operandi de Solorigate el mes pasado encontró que los operadores eligieron cuidadosamente sus objetivos, optando por escalar los ataques solo en un puñado de casos mediante la implementación de Teardrop basado en la información acumulada durante un reconocimiento inicial del entorno objetivo para cuentas de alto valor y bienes.

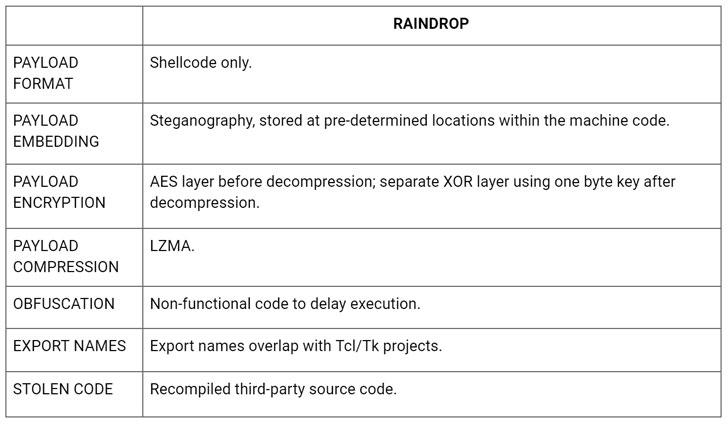

Ahora Raindrop («bproxy.dll») se une a la mezcla. Si bien Teardrop y Raindrop actúan como goteros para el Cobalt Strike Beacon, también difieren en varias formas.

Para empezar, Teardrop es entregado directamente por la puerta trasera inicial de Sunburst, mientras que Raindrop parece haber sido implementado con el objetivo de extenderse por la red de víctimas. Además, el malware aparece en redes donde Sunburst ya ha comprometido al menos una computadora, sin indicios de que Sunburst haya activado su instalación.

Las dos cepas de malware también utilizan diferentes empaquetadores y configuraciones de Cobalt Strike.

Symantec no identificó las organizaciones afectadas por Raindrop, pero dijo que las muestras se encontraron en un sistema de la víctima que estaba ejecutando software de administración y acceso a computadoras y en una máquina que se encontró que ejecutaba comandos de PowerShell para infectar computadoras adicionales en la organización con el mismo malware.

¿Encontró este artículo interesante? Siga a THN en Facebook , Twittery LinkedIn para leer más contenido exclusivo que publicamos.