Investigadores de ciberseguridad sacaron las envolturas de una campaña de vigilancia en curso dirigida contra instituciones gubernamentales colombianas y empresas privadas de las industrias energética y metalúrgica.

En un informe publicado por ESET el martes, la compañía eslovaca de seguridad en Internet dijo que los ataques, denominados » Operación Spalax «, comenzaron en 2020, y que el modus operandi comparte algunas similitudes con un grupo de APT dirigido al país desde al menos abril de 2018, pero también diferente en otras formas.

Las superposiciones vienen en forma de correos electrónicos de phishing, que tienen temas similares y pretenden provenir de algunas de las mismas entidades que se utilizaron en una operación de febrero de 2019 revelada por los investigadores de QiAnXin , y nombres de subdominios utilizados para comando y control (C2). servidores.

Sin embargo, las dos campañas difieren en los archivos adjuntos utilizados para los correos electrónicos de phishing, los troyanos de acceso remoto (RAT) implementados y la infraestructura C2 empleada para buscar el malware eliminado.

La cadena de ataque comienza con los objetivos que reciben correos electrónicos de phishing que conducen a la descarga de archivos maliciosos, que son archivos RAR alojados en OneDrive o MediaFire que contienen varios droppers responsables de descifrar y ejecutar RAT como Remcos , njRAT y AsyncRAT en una computadora victimizada.

Los correos electrónicos de phishing cubren una amplia gama de temas, incluidos los relacionados con infracciones de tránsito, asistencia a audiencias judiciales y pruebas obligatorias de COVID-19, lo que aumenta la probabilidad de que usuarios desprevenidos abran los mensajes.

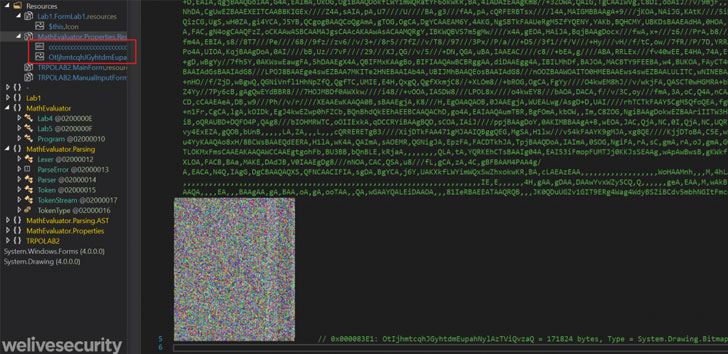

En un escenario alternativo observado por ESET, también se descubrió que los atacantes usaban goteros de AutoIt muy ofuscados que usaban shellcode para descifrar la carga útil y otro para inyectarlo en un proceso que ya se estaba ejecutando.

Las RAT no solo vienen con capacidades de control remoto, sino también para espiar objetivos capturando pulsaciones de teclas, grabando capturas de pantalla, robando datos del portapapeles, exfiltrando documentos confidenciales e incluso descargando y ejecutando otro malware.

El análisis de ESET también reveló una arquitectura C2 escalable operada mediante un servicio de DNS dinámico que les permitió asignar dinámicamente un nombre de dominio a una dirección IP de un grupo de 70 nombres de dominio diferentes y 24 direcciones IP solo en la segunda mitad de 2020.

«Los ataques de malware dirigido contra entidades colombianas se han ampliado desde las campañas que se describieron el año pasado», concluyeron los investigadores. «El panorama ha cambiado de una campaña que tenía un puñado de servidores C2 y nombres de dominio a una campaña con una infraestructura muy grande y que cambia rápidamente con cientos de nombres de dominio utilizados desde 2019».