Un nuevo ransomware llamado RegretLocker utiliza una variedad de funciones avanzadas que le permiten cifrar discos duros virtuales y cerrar archivos abiertos para cifrarlos.

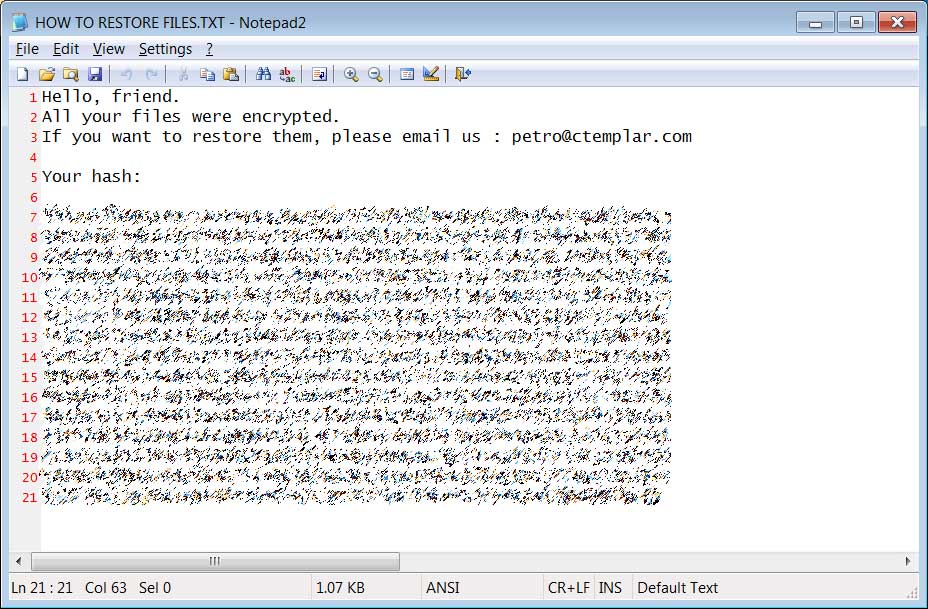

RegretLocker fue descubierto en octubre y es un simple ransomware en términos de apariencia, ya que no contiene una nota de rescate larga y utiliza el correo electrónico para comunicarse en lugar de un sitio de pago Tor.

Fuente: BleepingComputer

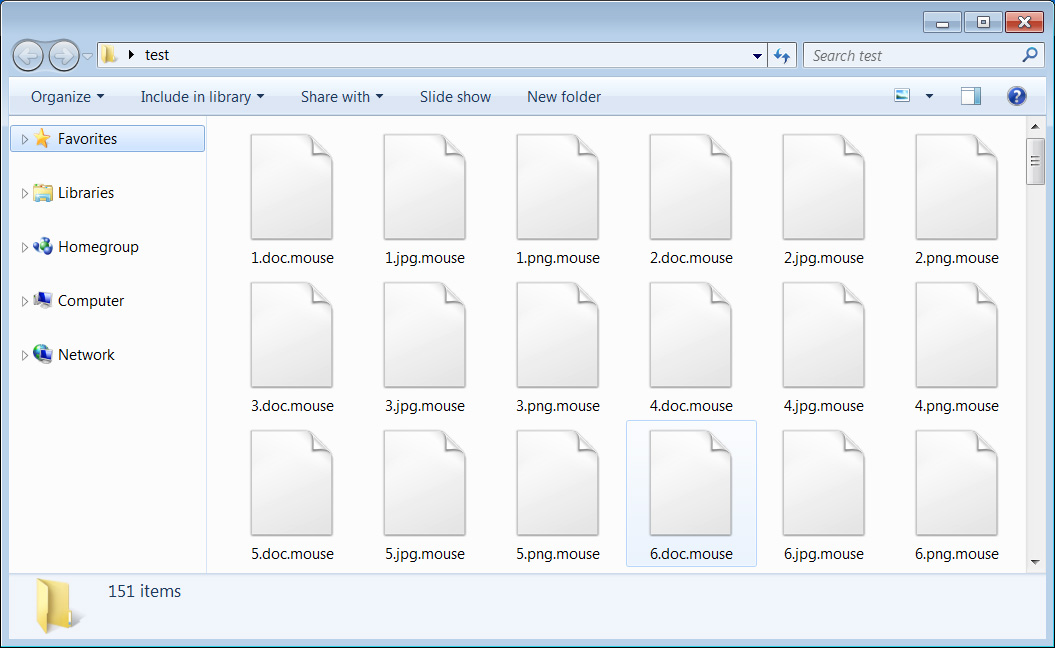

Al cifrar archivos, agregará la extensión .mouse que suena inofensiva a los nombres de los archivos cifrados.

Fuente: BleepingComputer

Sin embargo, lo que le falta en apariencia lo compensa con funciones avanzadas que no solemos ver en las infecciones de ransomware, como se describe a continuación.

RegretLocker monta discos duros virtuales

Al crear una máquina virtual Windows Hyper-V, se crea un disco duro virtual y se almacena en un archivo VHD o VHDX.

Estos archivos de disco duro virtual contienen una imagen de disco sin procesar, que incluye la tabla de particiones y las particiones de una unidad y, como las unidades de disco normales, pueden variar en tamaño desde unos pocos gigabytes hasta terabytes.

Cuando un ransomware cifra archivos en una computadora, no es eficiente cifrar un archivo grande ya que ralentiza la velocidad de todo el proceso de cifrado.

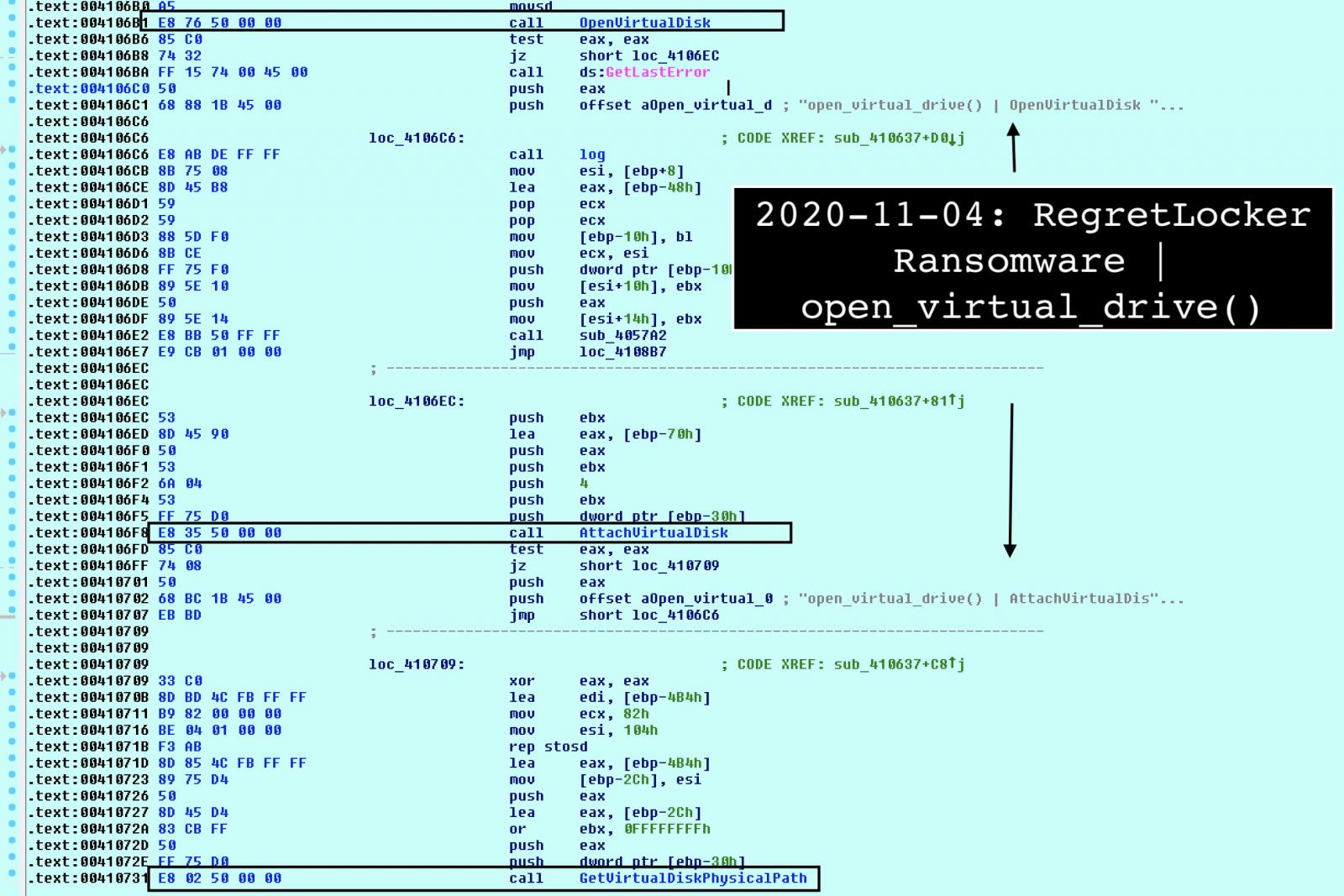

En una muestra del ransomware descubierto por MalwareHunterTeam y analizado por Vitali Kremez de Advanced Intel , RegretLocker utiliza una técnica interesante para montar un archivo de disco virtual para que cada uno de sus archivos se pueda cifrar individualmente.

Para hacer esto, RegretLocker utiliza las funciones de Windows Virtual Storage API OpenVirtualDisk , AttachVirtualDisk y GetVirtualDiskPhysicalPath para montar discos virtuales.

Como lo muestra un mensaje de depuración en el ransomware, está específicamente buscando VHD y montándolos cuando se detecta.

parse_files() | Found virtual drive: %ws in path: %sUna vez que la unidad virtual está montada como un disco físico en Windows, el ransomware puede cifrar cada uno individualmente, lo que aumenta la velocidad de cifrado.

Se cree que el código utilizado por RegretLocker para montar un VHD fue tomado de una investigación publicada recientemente por el investigador de seguridad smelly__vx .

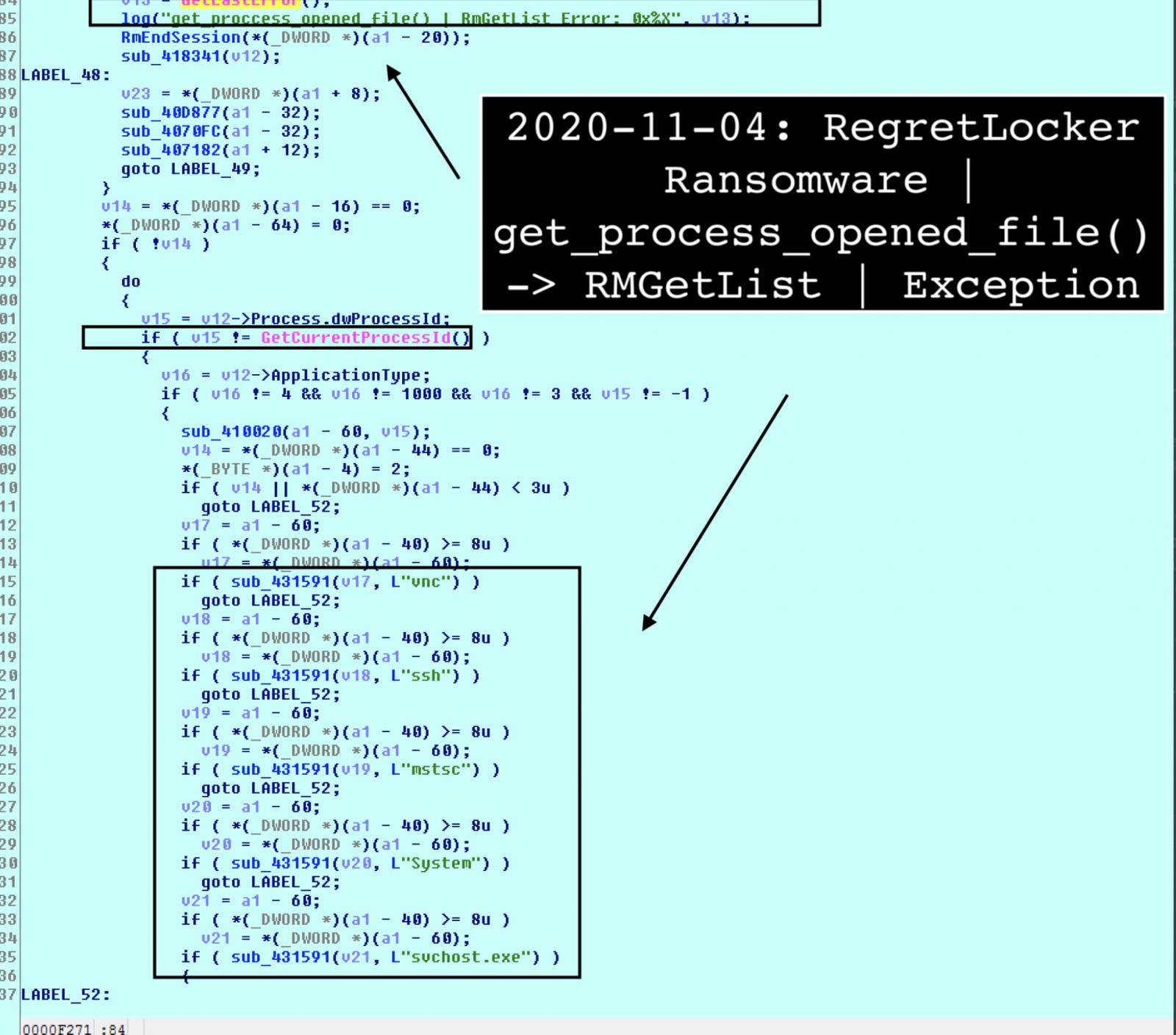

Además de utilizar la API de almacenamiento virtual, RegretLocker también utiliza la API de Windows Restart Manager para finalizar procesos o servicios de Windows que mantienen un archivo abierto durante el cifrado.

Al usar esta API, Kremez le dijo a BleepingComputer que si el nombre de un proceso contiene ‘vnc’, ‘ssh’, ‘mstsc’, ‘System’ o ‘svchost.exe’, el ransomware no lo terminará. Es probable que esta lista de excepciones se utilice para evitar la finalización de programas críticos o los utilizados por el actor de la amenaza para acceder al sistema comprometido.

La función Windows Restart Manager solo la utilizan algunos ransomware como REvil (Sodinokibi ), Ryuk, Conti , ThunderX / Ako , Medusa Locker , SamSam y LockerGoga .

RegretLocker no está muy activo en este momento, pero es una nueva familia a la que debemos vigilar.