Un grupo de ciberespionaje iraní conocido por atacar a los sectores gubernamental, de tecnología de defensa, militar y diplomático ahora se hace pasar por periodistas para acercarse a objetivos a través de LinkedIn y WhatsApp e infectar sus dispositivos con malware.

Al detallar las nuevas tácticas del grupo APT «Charming Kitten», la firma israelí Clearsky dijo, «a partir de julio de 2020, hemos identificado un nuevo TTP del grupo, haciéndose pasar por ‘Deutsche Welle’ y el ‘Jewish Journal’ usando correos electrónicos junto con mensajes de WhatsApp como su plataforma principal para acercarse al objetivo y convencerlos de que abran un enlace malicioso «.

Este desarrollo es la primera vez que se dice que el actor de la amenaza ha llevado a cabo un ataque a través de WhatsApp y LinkedIn, que también incluye hacer llamadas telefónicas a las víctimas, señaló Clearsky en un análisis del jueves.

Después de que la compañía alertó a Deutsche Welle sobre la suplantación y el abrevadero en su sitio web, la emisora alemana confirmó que «el reportero que personificó Charming Kitten no envió ningún correo electrónico a la víctima ni a ningún otro investigador académico en Israel en las últimas semanas. «

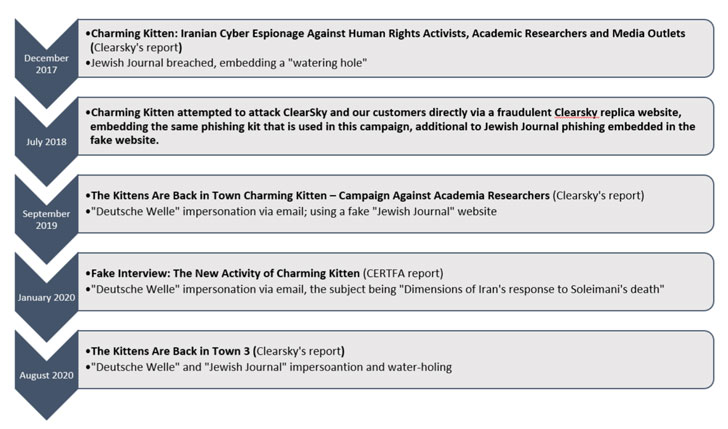

Charming Kitten (también conocido por los alias APT35, Parastoo, NewsBeef y Newscaster) ha estado vinculado anteriormente a una serie de campañas encubiertas al menos desde diciembre de 2017 con el objetivo de robar información confidencial de activistas de derechos humanos, investigadores académicos y medios de comunicación.

El pozo de agua, en este caso, un enlace malicioso incrustado en el dominio comprometido de Deutsche Welle, entregó el malware de robo de información a través de WhatsApp, pero no antes de que las víctimas fueran abordadas por primera vez a través de métodos de ingeniería social probados con la intención de atraer los académicos para hablar en un seminario web en línea.

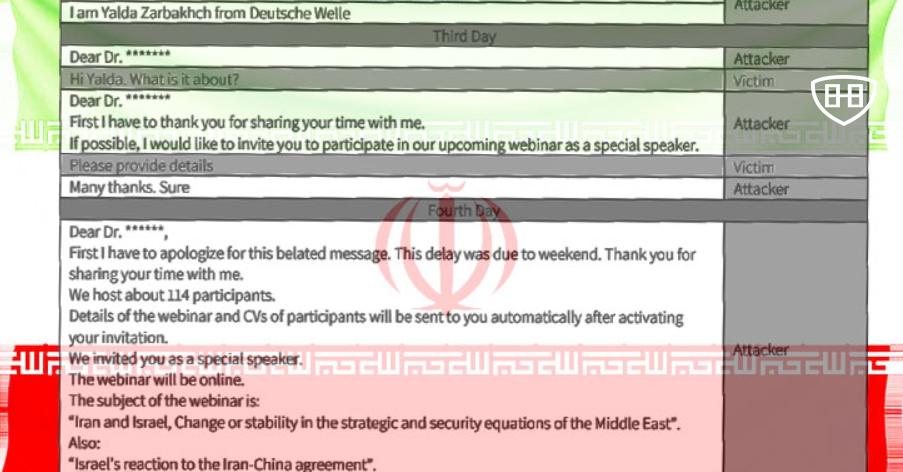

«La correspondencia comenzó con un correo electrónico enviado al objetivo, iniciando una conversación», explicó Clearsky. «Después de una breve conversación con el objetivo, el atacante Charming Kitten solicita mover la conversación a WhatsApp. Si el objetivo se niega a pasar a WhatsApp, el atacante enviará un mensaje a través de un perfil falso de LinkedIn».

En un escenario, el adversario incluso dio el paso de enviar mensajes y llamar a la víctima para ganarse la confianza del objetivo y, posteriormente, guiar a la persona a través de los pasos para conectarse al seminario web utilizando el enlace malicioso compartido anteriormente en el chat.

Aunque APT35 puede haber adquirido un nuevo ardid, esta no es la primera vez que los piratas informáticos iraníes han utilizado los canales de las redes sociales para espiar al personal de interés.

En una » Operation Newscaster » de tres años descubierta por iSIGHT Partners (ahora propiedad de FireEye) en 2014, se descubrió que el actor de amenazas había creado cuentas falsas de Facebook y un sitio web de noticias falsas para espiar a líderes militares y políticos en los EE. UU. , Israel y otros países.

«En esta campaña, observamos la voluntad de los atacantes de hablar por teléfono directamente con la víctima, utilizando llamadas de WhatsApp y un número de teléfono alemán legítimo. Este TTP es poco común y pone en peligro la identidad falsa de los atacantes», dijeron los investigadores de Clearsky.