Hacking con Empire: Agente Post-Explotación PowerShell

Este artículo es el primer post de la serie Empire. Aquí, se verá todos los aspectos básicos que necesitas saber sobre […]

Este artículo es el primer post de la serie Empire. Aquí, se verá todos los aspectos básicos que necesitas saber sobre […]

El correo electrónico filtrado contiene información confidencial que incluye información de identificación personal (PII, por sus siglas en inglés) y […]

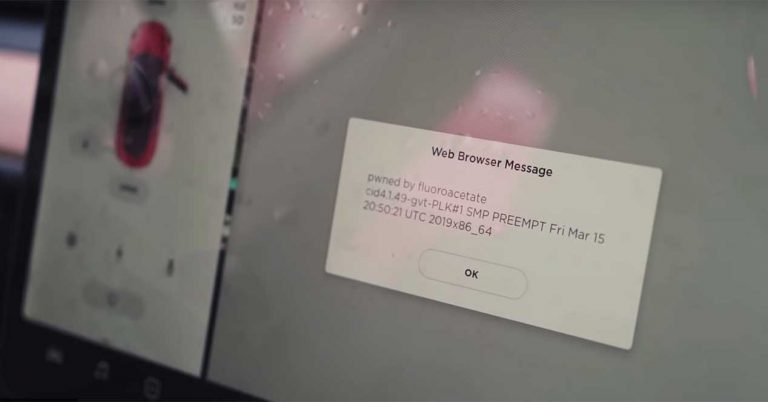

Aunque los Tesla son considerados como algunos de los vehículos más seguros del mundo, la empresa dirigida por Elon Musk sigue realizando inversiones millonarias […]

Las vulnerabilidades fueron descubiertas por un equipo de investigación de cuatro personas de Korea Advanced Institute of Science and Technology […]

Windows 10 IoT Core es el sucesor de Windows Embedded y actualmente 2 de cada 10 dispositivos IoT utilizan el […]

Desde el año pasado se sabía que esta compañía china, también llamada Xiaopeng Motors, se encontraba desarrollando un vehículo inspirado […]

¿Recuerdas el hack de CCleaner ? CCleaner hack fue uno de los mayores ataques de la cadena de suministro que infectó a […]

El equipo de Fluoroacetate apuntó a las tres aplicaciones durante el primer día de Pwn2Own, explotándolas exitosamente y ganando $ […]

Descubierto por primera vez por MyOnlineSecurity , estos correos electrónicos se envían desde direcciones de correo electrónico que se hacen pasar por […]

Un montón de oportunidades de DoS Todas las vulnerabilidades afectan a la serie 8800, mientras que una que permite una […]

La Corporación para la Asignación de Nombres y Números en Internet (ICANN) considera que determinados componentes clave de la infraestructura […]

De acuerdo con reportes de Unit 42, los equipos atacados por la nueva variedad de Mirai tiene características de tipo […]