El equipo de Fluoroacetate apuntó a las tres aplicaciones durante el primer día de Pwn2Own, explotándolas exitosamente y ganando $ 160,00 en el proceso.

El primero en caer fue el Safari de Apple que lograron piratear utilizando un error en JIT con un desbordamiento de pila para escapar de la caja de arena según los resultados de Pwn2Own Vancouver 2019.

A continuación, utilizaron «un flujo de flujo de enteros y una condición de carrera para escapar de la máquina virtual y hacer cálculos en el sistema operativo subyacente» cuando se dirigían a Oracle VirtualBox, en la categoría de virtualización del concurso.

El último programa que explotaron fue VMware Workstation, el que también les otorgó un premio de $ 70,000 después de «aprovechar una condición de carrera que lleva a una escritura fuera del límite en el cliente VMware para ejecutar su código en el sistema operativo host».

También en el primer día, anhdaden de STAR Labs logró ganar $ 35,000 después de usar un flujo interno de entero en el cliente Oracle VirtualBox, lo que le permitió pasar del cliente al sistema operativo subyacente.

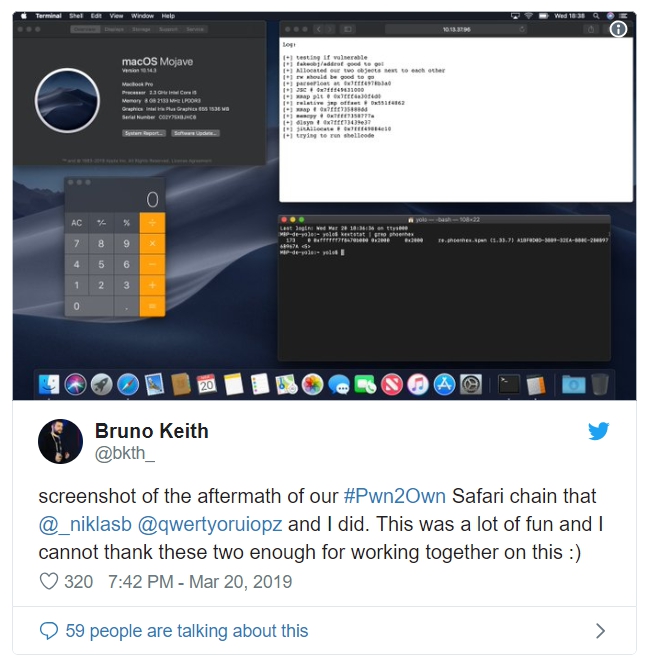

El equipo de phoenhex & qwerty fue el único que se enfocó en el navegador web Safari de Apple, un esfuerzo que les otorgó un premio de $ 45,000 luego de una escalada del kernel que llevó a un compromiso total del sistema, activado con una cadena de exploits que usó «un error JIT seguido de un montón de OOB leído , luego pasó de raíz a kernel a través de un error TOCTOU «.

Sin embargo, esta fue una victoria parcial porque Apple ya conocía una de las dos fallas de software utilizadas para comprometer el sistema operativo macOS al atacar el navegador web Safari.

El calendario completo y los resultados después de cada intento de explotación se enumeran en la tabla a continuación.

| Reto | Resultado |

| 10:00 – Fluoroacetate (Amat Cama y Richard Zhu) dirigido a Apple Safari, además de un escape en un cajón de arena en la categoría de navegador web. | Éxito: – El equipo de Fluoroacetate utilizó un error en JIT con un desbordamiento de pila para escapar de la caja de arena. Al hacerlo, ganan $ 55,000 y 5 puntos Master of Pwn. |

| 11:30 – Fluoroacetate (Amat Cama y Richard Zhu) para Oracle VirtualBox en la categoría de virtualización. | Éxito: – El equipo de Fluoroacetate regresó con un subdesbordamiento de enteros y una condición de carrera para escapar de la máquina virtual y realizar cálculos en el SO subyacente. Ellos ganaron otros $ 35,000 y 3 puntos para Master en Pwn. |

| 13:00 – anhdaden de STAR Labs que apunta a Oracle VirtualBox en la categoría de virtualización. | Éxito: – anhdaden usa un flujo inferior de entero en Orcale VirtualBox para pasar del cliente al sistema operativo subyacente. En su primer Pwn2Own, gana $ 35,000 USD y 3 puntos Master of Pwn. |

| 14:30 – Fluoroacetate (Amat Cama y Richard Zhu) dirigido a VMware Workstation en la categoría de virtualización. | Éxito: – El dúo de Fluoroacetate terminó su primer día aprovechando una condición de carrera que lleva a una escritura fuera del límite en el cliente VMware para ejecutar su código en el sistema operativo host. Se ganaron otros $ 70,000 y 7 puntos más de Master of Pwn. |

| 16:00 – Phoenhex & qwerty ( @_niklasb @qwertyoruiopz@bkth_ ) apuntando a Apple Safari con una escalada del kernel en la categoría de navegador web. | Éxito parcial: – El equipo de phoenhex y qwerty usó un error JIT seguido de una lectura de OOB del montón, luego pasó de la raíz al kernel a través de un error TOCTOU. Es una victoria parcial ya que Apple ya sabía 1 de los errores.Todavía ganan $ 45,000 y 4 puntos para Master of Pwn. |

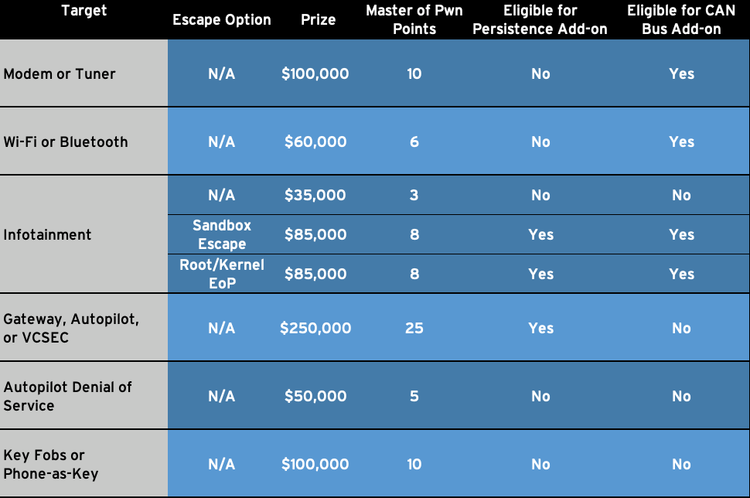

La edición de este año de Pwn2Own es la primera en incluir una categoría automotriz con premios que «van desde los $ 35,000 hasta los $ 300,000, dependiendo de una variedad de factores que incluyen el exploit» al intentar piratear una tracción trasera de gama media Tesla Model 3 vehículo.

Además, según los organizadores del concurso , «el primer investigador exitoso también puede abandonar su propio nuevo Modelo 3 después de que finalice la competencia».

Los objetivos y los premios disponibles para la categoría automotriz se enumeran a continuación:

De acuerdo con Pwn2Own de Vancouver 2019 horario , durante el segundo día de la competición, los concursantes intentarán explotar el navegador web Mozilla Firefox y Microsoft Edge.

Durante el último día del concurso de pirateo informático Pwn2Own de este año, los investigadores buscarán el componente VCSEC y el sistema de entretenimiento y entretenimiento basado en cromo del modelo 3 de Tesla en la categoría automotriz.

Fuente: bleepingcomputer.com