La operación se ha atribuido con gran confianza a StrongPity, un adversario de nivel APT que se especializa en ataques de pozos de agua para fines de espionaje cibernético.

StrongPity llamó la atención en 2016 cuando lanzó sitios web para distribuir versiones troyanas de WinRAR y TrueCrypt, encontraron investigadores de Kaspersky.

El grupo, también conocido como Promethium, ha estado activo más tiempo que eso, sin embargo, desde al menos 2012, y utilizó vulnerabilidades de día cero en los ataques de pesca submarina.

Comportamiento normal en software troyano

Los investigadores de AT&T Alien Labs encontraron a principios de este mes nuevas muestras de malware que atribuyen a StrongPity. Se instaló desde una copia trojanizada pero totalmente funcional de Winbox ( análisis de muestra ) para sistemas Windows.

Las víctimas no notaron nada fuera de orden con la pieza de software, ya que se veía y funcionaba de la misma manera que la variante legítima.

«Las nuevas muestras de malware no se han reportado y, en general, parecen haber sido creadas e implementadas en objetivos luego de una reconstrucción del conjunto de herramientas en respuesta a la información pública anterior durante el cuarto trimestre de 2018». – AT&T Alien Labs.

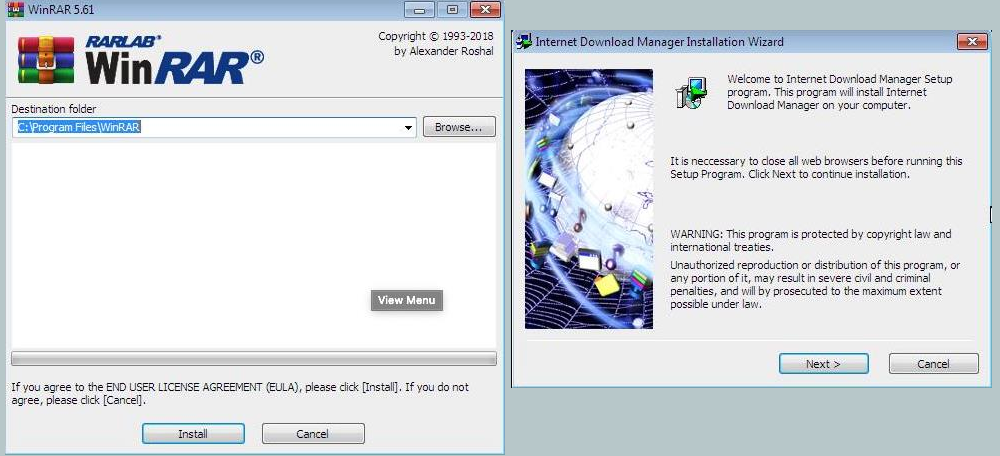

Las versiones más recientes de la popular utilidad de archivado de archivos WinRAR ( análisis de muestra ) y el Administrador de descargas de Internet ( análisis de muestra ), que se usan para controlar y programar tareas de descarga, también se usan para instalar software espía desde StrongPity.

El malware que se elimina de esta manera busca documentos y se comunica con el servidor de comando y control a través de una conexión SSL. También proporciona funcionalidad de acceso remoto, dicen los investigadores en un informe publicado hoy.

Otro software utilizado en el pasado incluye CCleaner, Driver Booster, Opera Browser, Skype y VLC Media Player. Un informe de Citizen Lab dice que Avast Antivirus y 7-Zip también fueron manipulados.

Parece que el actor de amenazas aún se basa en la infraestructura antigua como un destino de baliza utilizado en campañas anteriores y revelado en informes públicos anteriores que todavía está en uso para esta campaña.

«Al revisar las marcas de tiempo de compilación del malware identificado, se pueden observar varios grupos de tiempos de inicio de campañas individuales, que se remontan a los informes anteriores de principios de 2018» – AT&T Alien Labs

Se supone que el grupo utiliza las mismas tácticas que se han visto en el pasado para entregar su malware. En diciembre de 2017, ESET informó sobre una campaña de StrongPity que pudo haber involucrado a un proveedor de servicios de Internet.

Cuando las víctimas apuntadas intentaron descargar el software que StrongPity ya había troyano, serían redirigidos a la versión maliciosa.

Fuente: bleepingcomputer.com