Las distribuciones GNU/Linux más seguras de 2018

En los tiempos que corren es bueno tener todos los escudos posibles y más para proteger nuestros equipos. Muchos creen […]

En los tiempos que corren es bueno tener todos los escudos posibles y más para proteger nuestros equipos. Muchos creen […]

El último error de Facebook: un error de programación en el sitio web de Facebook dio accidentalmente a 1.500 aplicaciones […]

INVESTIGACIÓN POR: ASSAF DAHAN Y JOAKIM KANDEFELT RESUMEN EJECUTIVO Durante más de una década, Brasil ha sido considerado un importante contribuyente […]

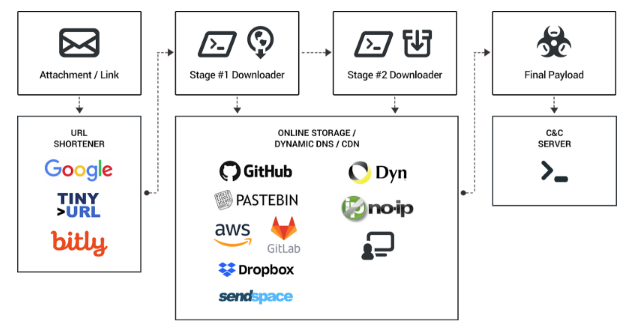

unix SSH herramienta de post-explotación 1337 cómo funciona punk.py es una herramienta de postexplotación destinada a ayudar a hacer pivotar la red desde una caja de Unix comprometida. Recopila nombres […]

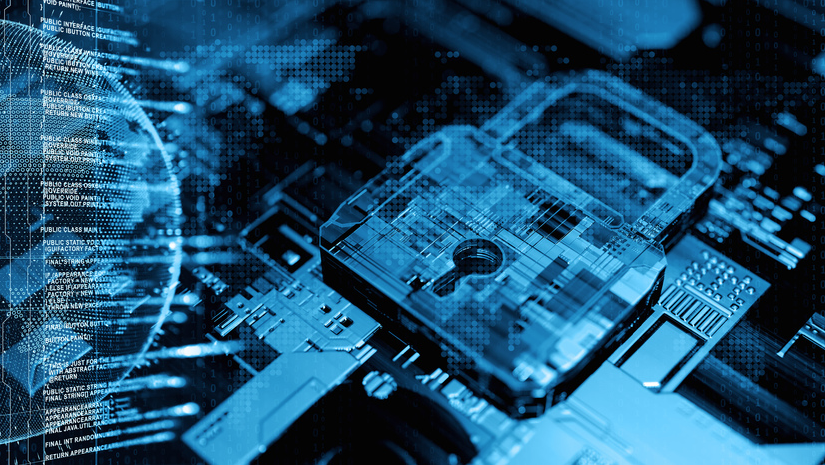

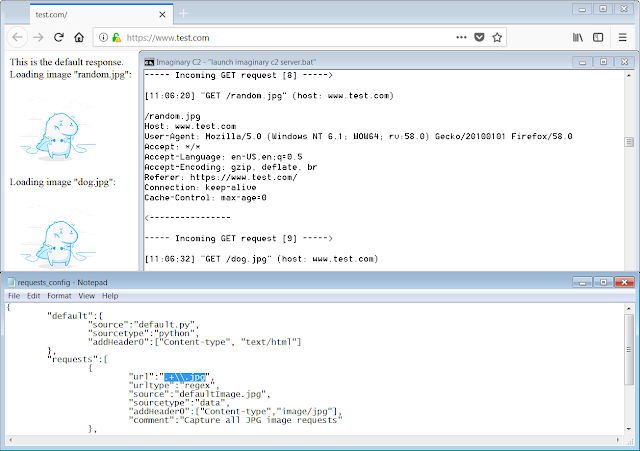

Imaginary C2 es una herramienta de Python que tiene como objetivo ayudar en el análisis de comportamiento (red) del malware. Imaginary C2 aloja un […]

Kaspersky Labs, una empresa reconocida de ciberseguridad, advirtió que los hackers están “reconfigurando” los botnets para esparcir masivamente malwares de criptominería. Los investigadores también […]

Conforme iba avanzando la tecnología en general cada vez eran más numerosas las vulnerabilidades presentes sobre todo en los sistemas informáticos. La […]

Los navegadores actuales son capaces de almacenar información para iniciar sesión sin tener que escribir el usuario y contraseña. Esto […]

Investigación de Avast: 7 nuevas variantes de Mirai y el candidato a hacker que está detrás. En septiembre de 2016, […]

Investigadores de ESET descubrieron 21 familias de malware para Linux indocumentadas basadas en OpenSSH. Además, incluímos un whitepaper con un […]

Investigadores de la compañía de ciberseguridad AppRiver advirtieron de una nueva campaña de phishing (técnica de suplantación de identidad) en […]

Los ataques de criptomining han crecido y evolucionado en 2018. Debido al aumento en el valor y la popularidad de […]