Vulnerabilidad de ejecución de código remoto de décadas de antigüedad reparada en el cliente de Valve Steam

Valve ha corregido una vulnerabilidad crítica en el cliente de Steam, que estuvo al acecho sin ser detectado durante al […]

Valve ha corregido una vulnerabilidad crítica en el cliente de Steam, que estuvo al acecho sin ser detectado durante al […]

El investigador de Stu Hirs ha publicado una colección de herramientas (arsenal) para monitorear, auditar, entrenarse y encontrar vulnerabiliades en entornos y cuentas de […]

Otro grupo de investigadores ha demostrado que las unidades de disco duro (HDD) se pueden interferir a través de ondas […]

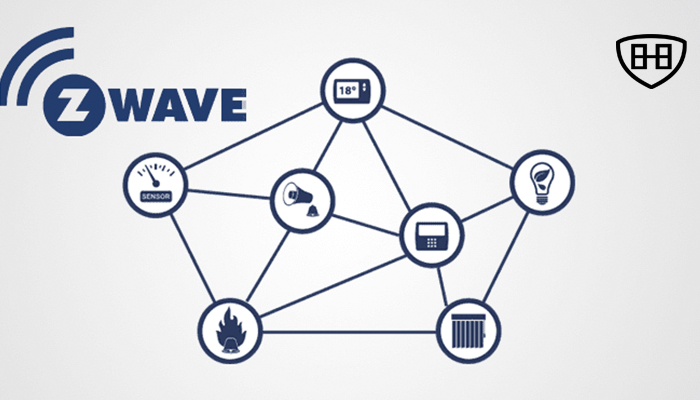

Los investigadores han descubierto que incluso después de tener un esquema de cifrado avanzado, más de 100 millones de dispositivos […]

Han conseguido comprometer 5.000 servidores con un script malicioso en PHP que ha sumado ordenadores para llevar a cabo campañas […]

En un caso poco común alguien logro desarrollar un ataque de malware que, con un clic, explota vulnerabilidades separadas de […]

Un grupo de delincuentes desconocido ha destapado sus armas por error. Cuando se va a desarrollar algún tipo de malware, […]

Investigadores de la firma Akamai han descubierto una botnet (definición de Botnet en Wikipedia) proxy compuesta por la friolera de 65000 […]

Microsoft lanzó hace escasos días un nuevo parche fuera de ciclo para solucionar una vulnerabilidad crítica encontrada en Windows 7 […]

Los dos métodos más utilizados en Internet para cifrar el correo electrónico (PGP y S/MIME) son vulnerables a los ataques que pueden […]

Los ciberdelincuentes aprovechan sistemáticamente distintas vulnerabilidades en sitios web para llevar a cabo sus estafas. Hoy descubrimos un nuevo caso […]

Ha pasado un año desde que el ransomware WannaCryptor.D (también conocido como WannaCry o WCrypt) provocó uno de los ciberataques más grandes […]