Los investigadores han descubierto que incluso después de tener un esquema de cifrado avanzado, más de 100 millones de dispositivos de Internet de las cosas (IoT) de miles de proveedores son vulnerables a un ataque de degradación que podría permitir a los atacantes obtener acceso no autorizado a sus dispositivos.

El problema reside en la implementación del protocolo Z-Wave, una tecnología de comunicaciones inalámbrica basada en radiofrecuencia (RF) que los dispositivos de automatización del hogar utilizan principalmente para comunicarse entre sí.

El protocolo Z-Wave ha sido diseñado para ofrecer un proceso sencillo para establecer el emparejamiento y controlar dispositivos de forma remota, como control de iluminación, sistemas de seguridad, termostatos, ventanas, cerraduras, piscinas y puertas de garaje, a una distancia de hasta 100 metros (330 pies).

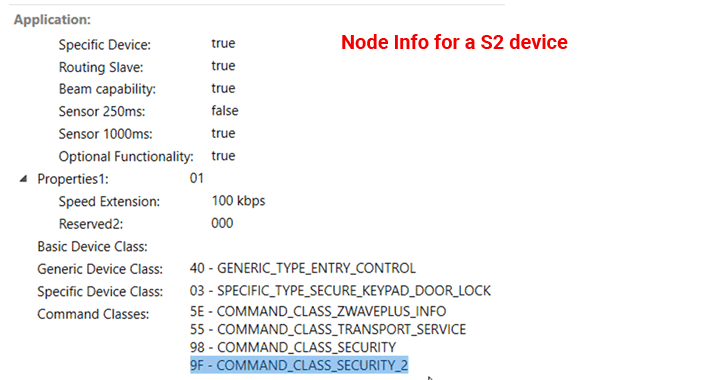

El último estándar de seguridad para Z-Wave, llamado S2 security framework, utiliza un mecanismo avanzado de intercambio de claves, es decir, el protocolo de acuerdo de clave anónima Diffie-Hellman (ECDH) de curva elíptica, para compartir claves de red únicas entre el controlador y el dispositivo cliente durante el proceso de emparejamiento

Incluso después de que Silicon Labs, la empresa propietaria de Z-Wave, obligó a los dispositivos certificados IoT a utilizar el último estándar de seguridad S2, millones de dispositivos inteligentes aún admiten la versión más antigua e insegura del proceso de emparejamiento, llamado S0 framework, por compatibilidad.

El estándar S0 fue vulnerable a una vulnerabilidad crítica en 2013 debido al uso de una clave de codificación codificada (por ejemplo, 0000000000000000) para proteger la clave de red, lo que permite a los atacantes que se encuentren dentro del alcance de los dispositivos identificados interceptar la comunicación.

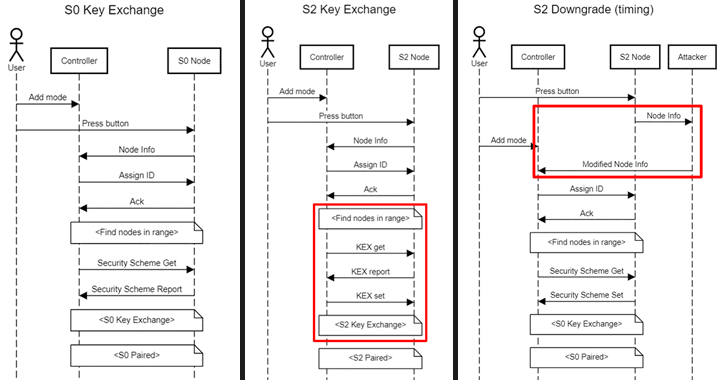

Después de analizar Z-Wave, investigadores de seguridad de Pen Test Partners con sede en el Reino Unido descubrieron que los dispositivos que admiten ambas versiones de mecanismos de intercambio de claves podrían verse obligados a degradar el proceso de emparejamiento de S2 a S0.

Denominado Z-Shave por los investigadores, el ataque de degradación hace que sea más fácil para un atacante durante el proceso de emparejamiento interceptar el intercambio de claves, y obtener la clave de red para controlar el dispositivo de forma remota.

Los investigadores encontraron la vulnerabilidad al comparar el proceso de intercambio de claves usando S0 y S2, donde notaron que el comando info de nodo que contiene la clase de seguridad se transfiere completamente sin cifrar y sin autenticar, permitiendo a los atacantes interceptar o transmitir el comando de nodo falso sin establecer la seguridad clase.

Los investigadores, Ken Munro y Andrew Tierney, usaron la cerradura de puerta inteligente Conexis L1, un producto estrella de la compañía británica Yale que se envía por $ 360, para su explotación, y pudieron degradar su seguridad, y eventualmente robar las llaves y obtener acceso permanente al bloqueo de Yale, y por lo tanto al edificio protegido por él, todo ello sin el conocimiento real del usuario.

También puede ver el video del ataque Z-Shave, donde los investigadores demostraron cómo un atacante podría abrir una puerta.

El ataque de descifrado S0 fue revelado inicialmente por la consultora de seguridad cibernética SensePost en 2013, pero en ese momento, Silicon Labs no veía este problema como «una amenaza seria en el mundo real» porque estaba limitado al marco de tiempo del proceso de sincronización. .

Silicon Labs publicó una publicación de blog en respuesta a los hallazgos de Pen Test Partners el miércoles, diciendo que la compañía confía en que sus dispositivos inteligentes sean seguros y no vulnerables a tales amenazas.

«S2 es el mejor estándar en su clase para la seguridad en el hogar inteligente hoy en día, sin vulnerabilidades conocidas, y obligatorio para todos los nuevos productos Z-Wave sometidos a certificación después del 2 de abril de 2017», se lee en la publicación del blog.

Sin embargo, la compañía dijo que dado que la adopción del marco S2 en todo el ecosistema no podría ocurrir de la noche a la mañana, Z-Wave tenía problemas para ofrecer compatibilidad con versiones anteriores, de modo que los dispositivos S2 pudieran funcionar en una red SO (y viceversa).

La compañía también dijo que existen procedimientos para notificar y alertar a los usuarios en momentos en que los dispositivos seguros se conectan a redes usando comunicaciones degradadas, pero los fabricantes de dispositivos de IoT casi no proporcionan ninguna interfaz de usuario para mostrar tales alertas, dejando a los usuarios inconscientes de este ataque.

Fuente: Thehackernews.com