Cómo funciona el malware dirigido a dispositivos móviles.

Está claro que los dispositivos móviles manejan información sensible de nuestras vidas y eso ya los convierte en un blanco […]

Está claro que los dispositivos móviles manejan información sensible de nuestras vidas y eso ya los convierte en un blanco […]

Son muchas las amenazas que hay presentes en la red hoy en día. Muchos tipos de ataques que pueden comprometer […]

Los dispositivos inseguros conectados a Internet han ayudado a diferentes tipos de delitos informáticos durante años, siendo los más comunes […]

En mayo de 2019, investigadores de ESET observaron en los datos de la telemetría de ESET un aumento en la […]

Glupteba ha sido distribuido previamente como carga útil secundaria por el troyano Alureon como parte de una campaña de 2011 diseñada para […]

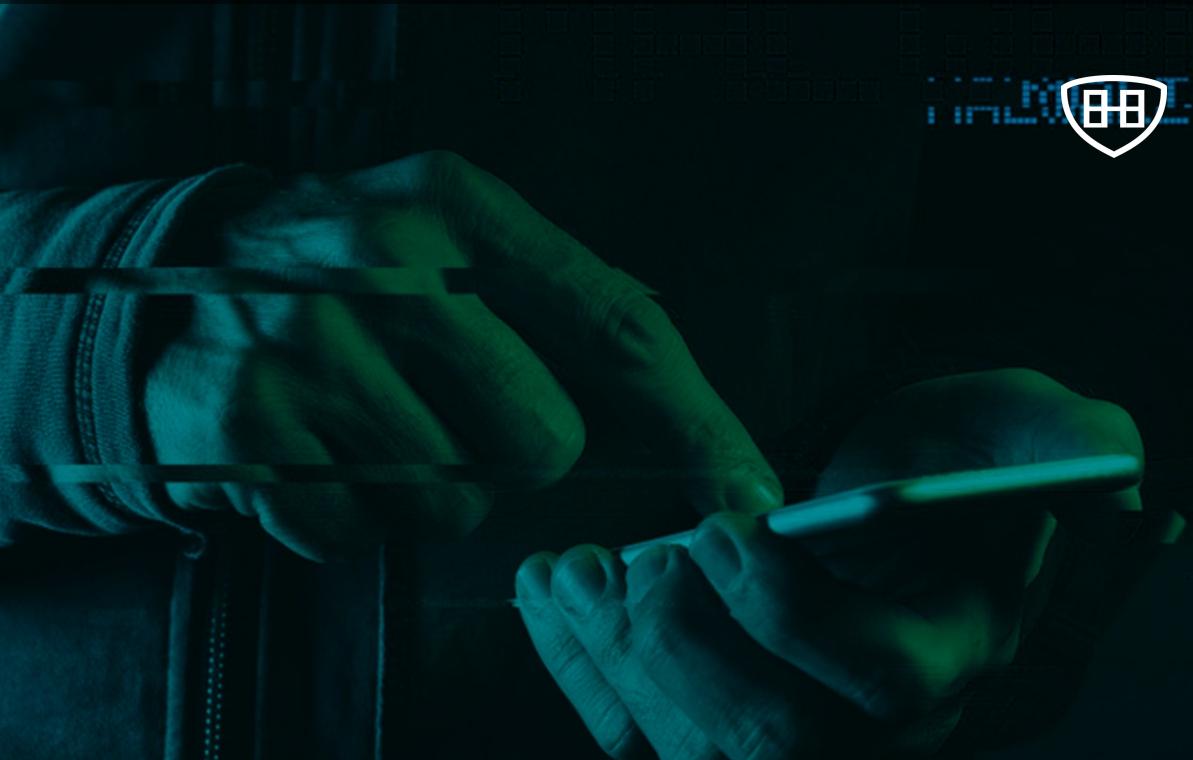

Parece un cable Lightning original de Apple, de hecho lo es y funciona como tal. Cuando se conecta al ordenador […]

La operación se detectó cuando el propietario del sitio web de Magento puso el dominio del un sitio en la […]

Debe tener mucho cuidado con los archivos de documentos que abra con el software LibreOffice en los próximos días. Esto […]

BlueKeep es una vulnerabilidad de ejecución remota de código altamente crítica, modulable en gusano en los Servicios de Escritorio Remoto […]

A principios de julio, los investigadores de Intezer Labs descubrieron un nuevo malware para Linux que se hace pasar por […]

Esto podría permitir al atacante ejecutar programas que no sean de confianza, incluso con WDAC habilitado. Windows Defender Application Control […]

Los investigadores de seguridad han descubierto una pieza rara de spyware de Linux que actualmente no se ha detectado completamente […]