Exploit para ownear dispositivos con Windows IoT Core

Windows 10 IoT Core es el sucesor de Windows Embedded y actualmente 2 de cada 10 dispositivos IoT utilizan el sistema […]

Windows 10 IoT Core es el sucesor de Windows Embedded y actualmente 2 de cada 10 dispositivos IoT utilizan el sistema […]

Existen muchas aplicaciones hoy en día que utilizan Electron Framework, ya que lo ayuda a crear aplicaciones de escritorio multiplataforma […]

Bashfuscator es un framework modular y extensible escrito en Python 3 para ofuscar Bash. A través de esta herramienta dispondremos […]

pftriage es una herramienta para ayudar a analizar archivos durante la clasificación de malware . Permite a un analista ver y extraer rápidamente las […]

Para los profesionales que trabajan en seguridad de la información, muchas de estas herramientas son las mismas que utilizan los […]

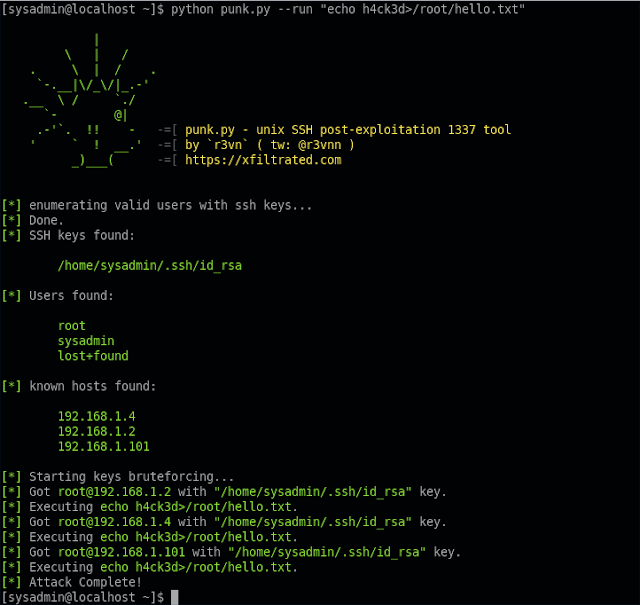

unix SSH herramienta de post-explotación 1337 cómo funciona punk.py es una herramienta de postexplotación destinada a ayudar a hacer pivotar la red desde una caja de Unix comprometida. Recopila nombres […]

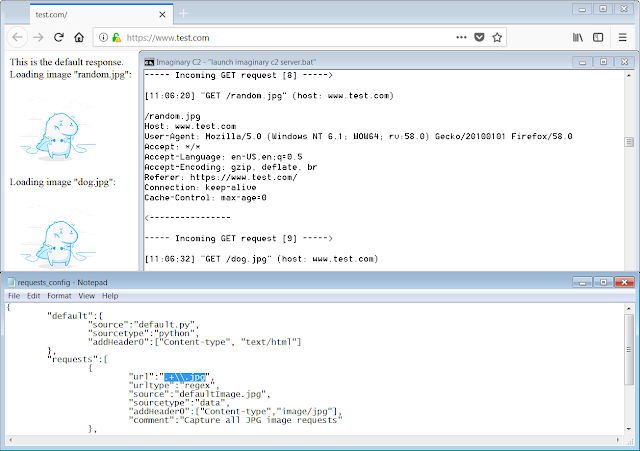

Imaginary C2 es una herramienta de Python que tiene como objetivo ayudar en el análisis de comportamiento (red) del malware. Imaginary C2 aloja un […]

Trape fue creado con el objetivo de enseñar al mundo cómo las grandes empresas de Internet pueden obtener información confidencial , […]

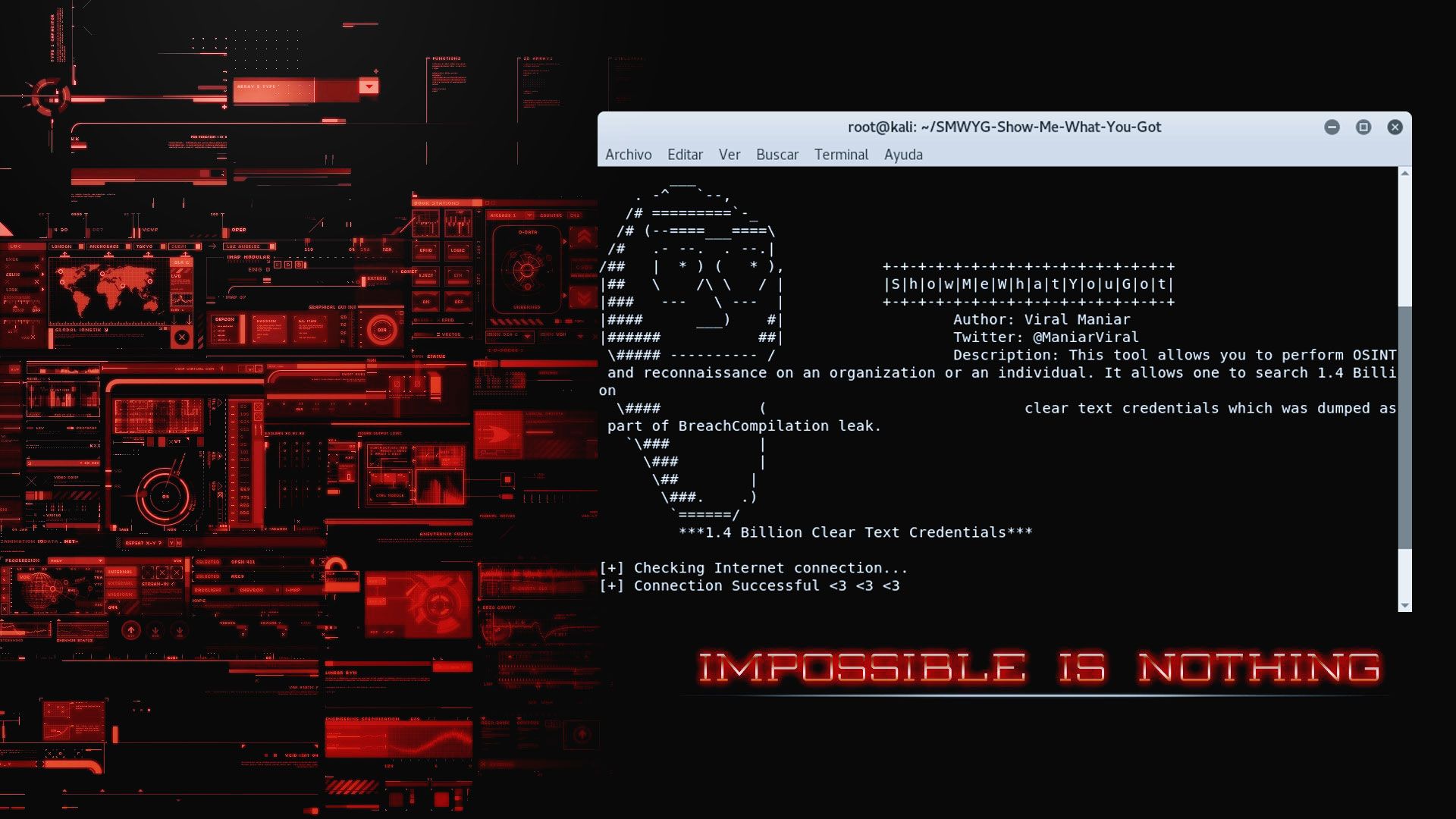

Una compilación de 1.4 mil millones de correos electrónicos y contraseñas se filtraron en línea en la web oscura (también lanzada […]

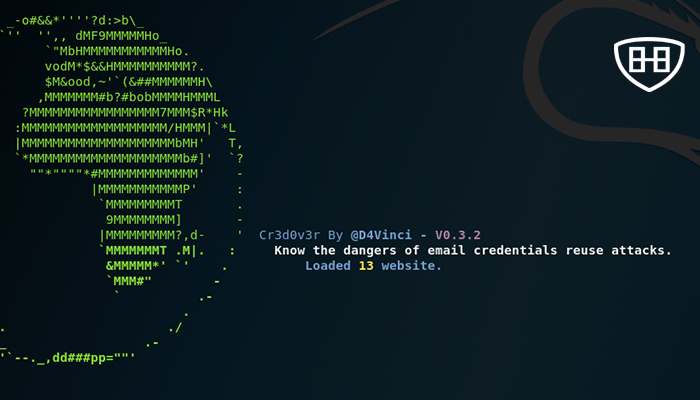

Le das a Cr3dOv3r un correo electrónico y luego realiza dos simples trabajos útiles con él: Busque filtraciones públicas para el correo […]

CapTipper es una herramienta en python para analizar, explorar y simular el tráfico malicioso HTTP. CapTipper configura un servidor web […]

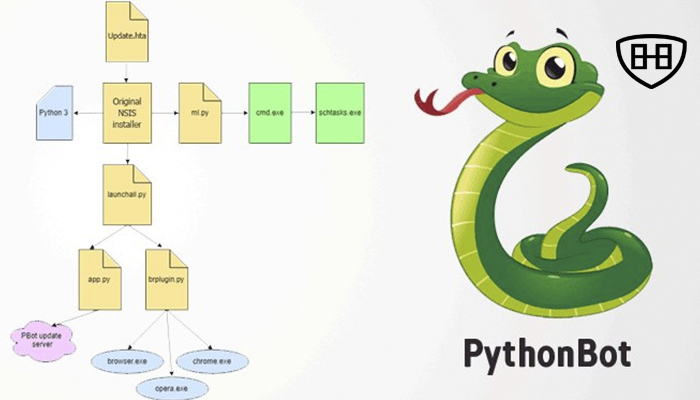

Los investigadores de seguridad han estado advirtiendo sobre algunas de las nuevas variantes detectadas de adware basado en python que se distribuyen en […]