Los investigadores de seguridad han estado advirtiendo sobre algunas de las nuevas variantes detectadas de adware basado en python que se distribuyen en la naturaleza no solo para inyectar anuncios, sino también para instalar extensiones de navegador maliciosas y criptomonedas ocultas en las computadoras de las víctimas.

Apodado PBot , o PythonBot , el adware fue descubierto por primera vez hace más de un año, pero desde entonces el malware ha evolucionado, ya que sus autores han estado probando diferentes esquemas de generación de dinero para obtener beneficios, según los investigadores de Kaspersky Labs.

Las versiones anteriores del malware PBot fueron diseñadas para realizar ataques de hombre en el navegador (MITB) para inyectar guiones publicitarios no deseados en las páginas web visitadas por la víctima, pero las variantes más recientes se han encontrado instalando extensiones de anuncios maliciosos en el navegador web .

«Los desarrolladores están lanzando constantemente nuevas versiones de esta modificación, cada una de las cuales complica la ofuscación de la secuencia de comandos», dijeron los investigadores de Kaspersky en su publicación de blog publicada hoy.

«Otra característica distintiva de esta variación de PBot es la presencia de un módulo que actualiza las secuencias de comandos y descarga nuevas extensiones de navegador».

El malware generalmente se distribuye a través de anuncios emergentes en sitios asociados, que redirigen a los usuarios a la página de descarga de PBot, disfrazada de software legítimo.

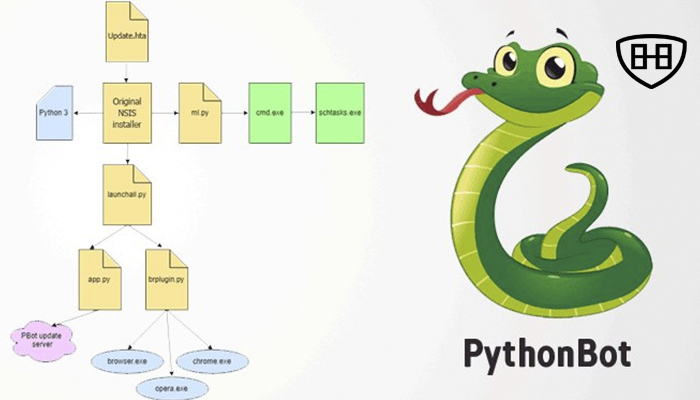

Al hacer clic en cualquier lugar de la página de descarga, finalmente se suelta un archivo «update.hta» en el sistema de la víctima, que si se abre, descarga el instalador PBot original de un servidor remoto de comando y control.

Durante la instalación, el malware elimina una carpeta con el intérprete de Python 3, algunos scripts de Python y una extensión de navegador en el sistema de destino. Después de eso, usa el Programador de tareas de Windows para ejecutar scripts de Python cuando el usuario inicia sesión en el sistema.

PBot consiste en «varios scripts de Python ejecutados en secuencia. En las últimas versiones del programa, están ofuscados usando Pyminifier», dicen los investigadores.

Si PBot encuentra cualquier navegador web específico (Chrome / Opera) instalado en el sistema de la víctima, utiliza el script «brplugin.py» para generar el archivo DLL y luego lo inyecta en el navegador iniciado e instala la extensión del anuncio.

«La extensión de navegador instalada por PBot generalmente agrega varios banners a la página y redirige al usuario a los sitios de publicidad», explican los investigadores.

Aunque el malware no se ha distribuido en todo el mundo, tiene un número alarmante de víctimas, la mayoría de las cuales reside en Rusia, Ucrania y Kazajstán.

«A lo largo de abril, registramos más de 50,000 intentos para instalar PBot en computadoras de usuarios de productos de Kaspersky Lab. El mes siguiente, este número aumentó, lo que indica que este adware está en aumento», dicen los investigadores.

La mejor forma de protegerse para evitar ser víctimas de tales ataques es mantenerse alerta mientras navega por Internet, y siempre tener un buen software antivirus instalado en su computadora que pueda detectar y bloquear dichas amenazas.

Por último, pero no menos importante, siempre descargue aplicaciones de fuentes confiables, como Google Play Store, y adhiérase a desarrolladores verificados, y no se olvide de mantener sus dispositivos y software actualizados.

Fuente: Thehackernews.com