Scan con Nmap desde un navegador

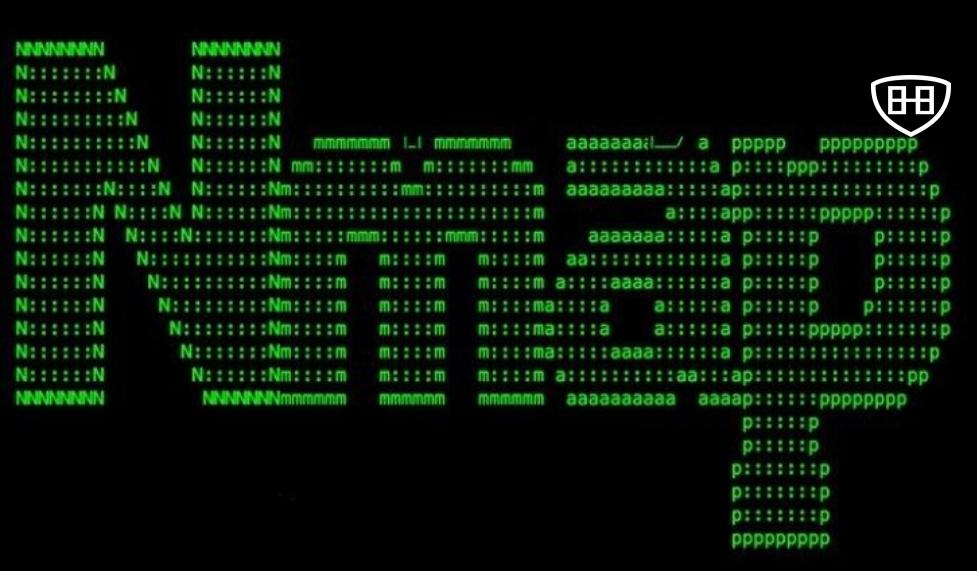

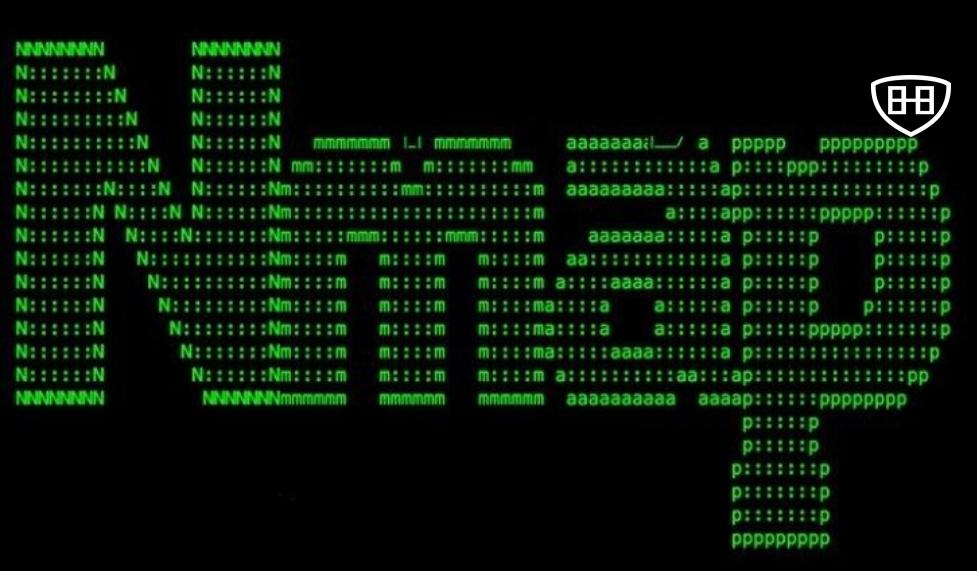

Rainmap es una aplicación web diseñada en Django para ejecutar escaneos de Nmap desde cualquier navegador web y fue diseñado […]

Rainmap es una aplicación web diseñada en Django para ejecutar escaneos de Nmap desde cualquier navegador web y fue diseñado […]

Para los profesionales que trabajan en seguridad de la información, muchas de estas herramientas son las mismas que utilizan los […]

En este artículo vamos a discutir Searchsploit en detalle: Comandos y usos con ejemplos. Si estás utilizando la versión estándar […]

En este tutorial hackeará dRuby utilizando una vulnerabilidad de ejecución remota de código en el servidor dRuby RMI que se […]

Después del torbellino mediático de los últimos días, mucha gente que no trabaja en informática o no tiene demasiada idea […]