Anatomía de un Ransomware: Quimera

El ransomware es un tipo de malware que se ha vuelto casi epidémico en los últimos años. Los consumidores y las empresas […]

El ransomware es un tipo de malware que se ha vuelto casi epidémico en los últimos años. Los consumidores y las empresas […]

Un equipo de investigadores de seguridad descubrió vulnerabilidades de seguridad de alto riesgo en más de 40 controladores de al […]

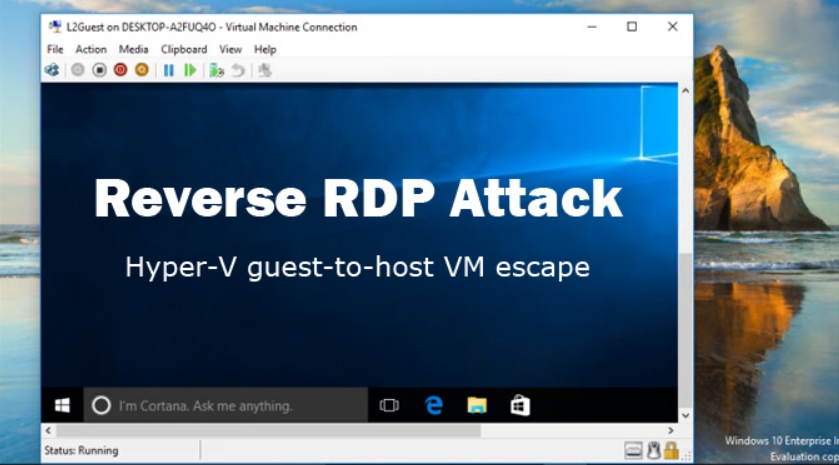

Una vulnerabilidad en el Protocolo de escritorio remoto (RDP) de Microsoft también se puede usar para escapar de las máquinas […]

Houdini Worm (HWorm) existe desde al menos el 2013 y comparte similitudes con el malware njRAT y njWorm. WSH RAT […]

Seth es una herramienta escrita en Python y Bash para las conexiones RDP de MitM al intentar degradar la conexión […]

Miembros de la comunidad de la ciberseguridad afirman que este vector de ataque no había sido detectado anteriormente. “Lo más […]

Los investigadores de seguridad han descubierto el nuevo ‘Farseer’ de la familia Malware. Los investigadores de seguridad de la Unidad […]

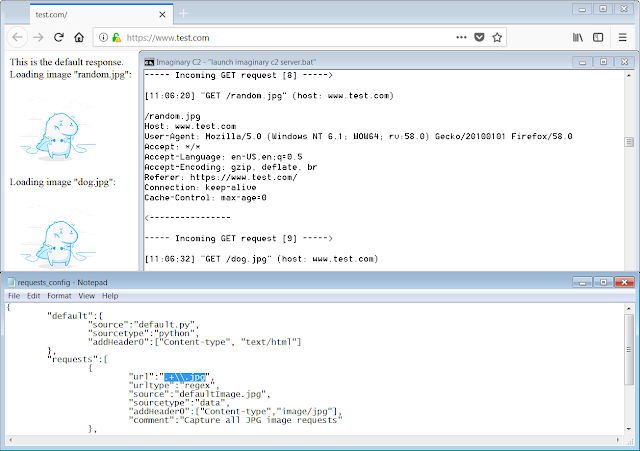

Imaginary C2 es una herramienta de Python que tiene como objetivo ayudar en el análisis de comportamiento (red) del malware. Imaginary C2 aloja un […]

¿Qué tráfico puede generar? Pues BoNeSi genera ataques de flooding ICMP, UDP y TCP (HTTP) simulando ser una botnet de un […]

Descargar: git clone https://github.com/joker25000/Devploit Cómo utilizar: cd Devploit chmod +x install ./install Ejecutar en la Terminal Devploit (Para ejecutar en Android no […]