¿Son los desarrolladores su primera línea de riesgo de seguridad o defensa?

Si nuestros datos deben permanecer seguros, debemos implementar una nueva forma de trabajar. Los CIOs y CISOs deben considerar cuidadosamente […]

Si nuestros datos deben permanecer seguros, debemos implementar una nueva forma de trabajar. Los CIOs y CISOs deben considerar cuidadosamente […]

Los dispositivos móviles se han convertido en una pieza fundamental para los usuarios a la hora de conectarse a Internet. […]

Las distros de hacking ético se han convertido en los últimos años en unas herramientas de lo más útiles para los usuarios, sobre […]

Este antivirus está desarrollado y mantenido por Microsoft y viene incluido de forma totalmente gratuita junto con Windows 10. Windows […]

Trape fue creado con el objetivo de enseñar al mundo cómo las grandes empresas de Internet pueden obtener información confidencial , […]

Una compilación de 1.4 mil millones de correos electrónicos y contraseñas se filtraron en línea en la web oscura (también lanzada […]

En este artículo vamos a discutir Searchsploit en detalle: Comandos y usos con ejemplos. Si estás utilizando la versión estándar […]

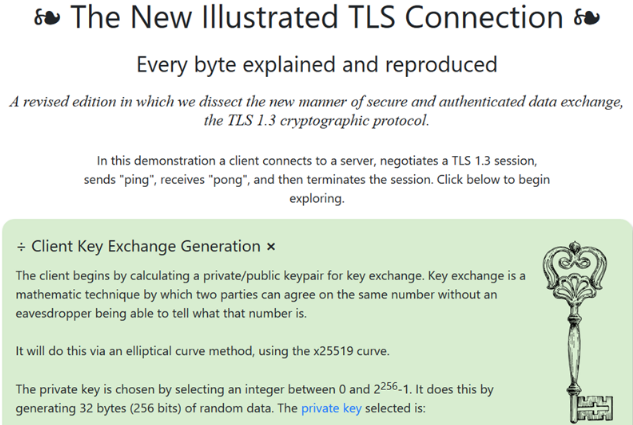

TLS 1.3 ya es el nuevo estándar de seguridad online que ha llegado para suceder a la versión actual, TLS […]

En la batalla de las búsquedas y publicidad en línea, Google es un gigante comparado con todas las demás grandes […]

Cookie_crimes de @mangopdf es una herramienta capaz de robar las cookies de Chrome de un usuario y, por lo tanto, […]

Como hackers de sombrero blanco , en última instancia queremos poder desarrollar exploits para sistemas SCADA / ICS. De esta manera, podemos encontrar […]

En los 12 años desde que Microsoft lanzó PowerShell, se ha convertido en la herramienta de facto para administrar servidores […]