En los 12 años desde que Microsoft lanzó PowerShell, se ha convertido en la herramienta de facto para administrar servidores de manera confiable. En agosto de 2016, se hizo de código abierto y multiplataforma con la introducción de PowerShell Core. Microsoft también compró Github en junio de 2018, lo que lo convierte en el hogar del creciente catálogo de scripts de PowerShell.

CSO ha identificado diez de esos scripts que deberían formar parte de la caja de herramientas de su equipo de seguridad. Puede usar algunos de los scripts a continuación para agregar seguridad. Algunos le permiten revisar el estado de seguridad de una red. Otros te permiten ver lo que un atacante haría con un sistema. Todos muestran que PowerShell es ahora una parte clave del kit de herramientas de un administrador de Windows.

Estos 10 scripts de PowerShell no deben considerarse independientes, sino como una colección mucho mayor de herramientas necesarias para administrar estaciones de trabajo y servidores. Incluso los atacantes reconocen que PowerShell es clave para controlar las estaciones de trabajo, lo que convierte a PowerShell en una forma clave en la que los atacantes giran y realizan movimientos laterales en una red una vez que obtienen acceso.

Como siempre, recuerde que si no ha ejecutado los scripts de PowerShell en un sistema, debe ajustar la configuración para permitir que se ejecuten. Si la Política de ejecución aún no está configurada para permitir la ejecución de scripts, configúrela manualmente como se muestra a continuación y luego use el script de preparación: Set-ExecutionPolicy Unrestricted, y luego ajuste la política de Ejecución a la configuración deseada en su empresa.

1. POSH-Sysmon: Configurando Sysmon

Sysmon de Microsoft es una herramienta que supervisa los sistemas y agrega eventos granulares para realizar un seguimiento incluso después de un reinicio. Para cualquier sistema basado en borde o servidor web público, recomiendo encarecidamente instalar y configurar Sysmon para rastrear mejor los futuros ataques. Debes anticipar que serás atacado y, por lo tanto, planificar en consecuencia.

Sin embargo, configurar cada sistema de forma independiente puede ser una molestia. Por lo tanto, el script de PowerShell POSH-Sysmon se basa en PowerShell 3.0 o superior y agrega la capacidad de usar PowerShell para crear y administrar fácilmente los archivos de configuración Sysinternals Sysmon v2.0. Sysmon recopila los eventos que genera mediante la recopilación de eventos de Windows o los agentes SIEM. Luego puede analizarlos y luego identificar actividades maliciosas o anómalas y comprender cómo operan los intrusos y el malware en la red. Como se señaló en el blog , un evento de muestra que se puede rastrear utilizando el filtro ProcessAccess para el Servicio de subsistema de autoridad de seguridad local (LSASS) para detectar si un proceso malintencionado está intentando extraer credenciales de la memoria.

2. Habilitar el control de bloqueo de reenvío de reglas del cliente: fortalecimiento del correo electrónico

Una forma en que los atacantes pueden explotar Office 365 es obtener acceso a las credenciales de un usuario de Office 365 y luego configurar una regla silenciosa en Outlook para reenviar correos electrónicos financieros o de ataque al atacante. Por lo tanto, debe determinar si puede bloquear todas las reglas de reenvío de forma proactiva.

Puede habilitar fácilmente el comando de PowerShell Habilitar bloques de reenvío de reglas de cliente yendo a Microsoft 365 Secure Score. Sin embargo, puede usar los comandos individuales de PowerShell para revisar si hay una configuración de reenvío y deshabilitarla en consecuencia. El comando Set-RemoteDomain [nombre de dominio remoto] -AutoForwardEnabled $ false garantiza que los atacantes puedan enviar correos electrónicos desde su red sin que usted lo sepa. Tómese el tiempo para revisar las reglas de reenvío de correo electrónico para asegurarse de que su dominio aún no haya sido atacado por suplantación de identidad o abuso en los ataques.

3. Remove-LocalAdmins Masiv: revisión del administrador local

Una forma clave de reducir los ataques laterales en una red es eliminar las contraseñas comunes de los administradores locales. Una secuencia de comandos de larga data que puede usar es la secuencia de comandos Masive Remove-LocalAdmins , que sigue siendo una herramienta clave para examinar todas las computadoras especificadas en un archivo de texto para todos los usuarios enumerados en otro archivo y luego eliminarlos.

El kit de herramientas de Contraseña de administrador local (LAPS) le permite establecer contraseñas de administrador locales aleatorias en un dominio para garantizar que no se produzcan ataques de paso de hash. Luego, puede usar el script LAPS Reporting PowerShell para auditar el uso del kit de herramientas de LAPS o usar un LAPSpass para recuperar una contraseña para un solo usuario.

4. MicroBurst: scripts de Azure PowerShell

El nuevo chico en el bloque es la nube, y PowerShell le da un nuevo significado para proteger y comprender cómo los atacantes usan PowerShell en los ataques. MicroBurst es una colección de scripts de PowerShell que admiten el descubrimiento de Azure Services, auditoría de configuración débil y acciones posteriores a la explotación, como el volcado de credenciales. Está destinado a utilizarse durante las pruebas de penetración en las que se utiliza Azure. En un video de YouTube de una sesión de octubre de 2008 en Derbycon, Karl Fosaaen presenta técnicas sobre cómo los atacantes pueden perseguir los recursos de Azure. Al comprender cómo los atacantes persiguen los recursos de Azure, puede proteger mejor su configuración.

5. SecurityPolicyDsc: políticas de seguridad locales

Cada vez que puede ser coherente en la forma en que configura las computadoras hace que sea más fácil controlarlas y mantenerlas. PowerShell se puede usar para establecer políticas de seguridad locales con el script de PowerShell SecurityPolicyDsc. Luego puede seguir la guía que se encuentra en el Centro de Seguridad de Internet o que proporciona NIST.gov para configurar un sistema operativo reforzado. Es clave que pruebe cómo la habilitación o inhabilitación de la configuración afecta su entorno. Una vez que haya configurado una estación de trabajo estándar, puede usar PowerShell para recrear la configuración en toda su organización, incluidas las estaciones de trabajo independientes o las máquinas de quiosco.

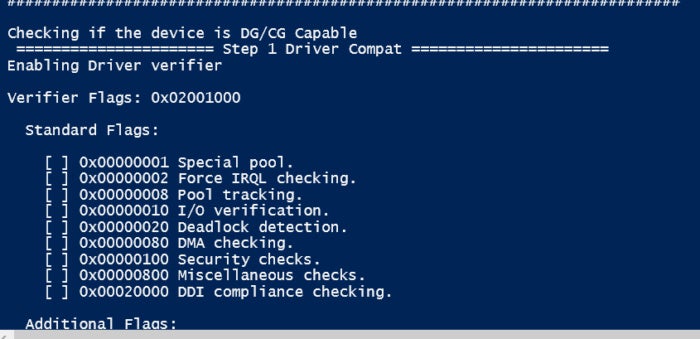

6. Device Guard y Credential Guard: despliegue de sistemas seguros

Al configurar Windows 10 en estaciones de trabajo, es fundamental asegurarse de que Exploit Guard, Application Guard y Credential Guard estén habilitados e implementados. Puede usar PowerShell para determinar si las máquinas pueden admitir estas tecnologías mejoradas, así como implementar configuraciones utilizando ConfigMgr.

Microsoft proporciona la herramienta de preparación de hardware Device Guard y Credential Guard , que es un script de Windows PowerShell. Ejecútelo con permisos elevados en Windows 10 (a partir de la versión 1607) y en Windows Server 2016 y ahora en el servidor 2019. La herramienta puede verificar si el dispositivo puede ejecutar Device Guard o Credential Guard, verificar la compatibilidad con las pruebas del kit de laboratorio de hardware que se ejecutan por los socios, habilite y deshabilite Device Guard o Credential Guard.

También puede usarlo para verificar el estado de Device Guard o Credential Guard en el dispositivo. El script se integra con System Center Configuration Manager o cualquier otro mecanismo de implementación para configurar las opciones de registro que reflejen las capacidades del dispositivo.

Finalmente, puede usar una política de ConfigCI incorporada en el modo de auditoría que habilita Device Guard de forma predeterminada cuando no se proporciona una política personalizada. Tiene varios conmutadores que se pueden usar para revisar sus opciones, incluidos los indicadores para revisar y habilitar la configuración: DG_Readiness.ps1 – [Capable / Ready / Enable / Disable / Clear] – [DG / CG / HVCI] – [ AutoReboot] –Path

7. NTFSSecurity: seguridad del sistema de archivos

Esta secuencia de comandos permite una gestión mucho más sencilla de los permisos en archivos y carpetas. Este NTFSSecurity permite controles granulares adicionales para administrar permisos con PowerShell. Hacerlo en Native PowerShell es solo un poco más fácil que en VBS [VBScript?] O en la línea de comandos, ya que no tiene cmdlets para la mayoría de las tareas del día a día, como obtener un informe de permisos o agregar permisos a un elemento. PowerShell solo ofrece Get-Acl y Set-Acl. NTFSSecurity mejora las opciones disponibles, permitiéndole obtener, agregar o eliminar varios permisos.

8. Posh-SecMod: descubrimiento de redes

La capacidad de revisar lo que otros pueden ver en su red puede revelar cómo podría ser explotada. Esta técnica se llama descubrimiento de red. Posh-SecMod es un paquete de scripts, varios de los cuales ayudan con el descubrimiento de la red. Incluidas en la colección están las siguientes funciones:

- Descubrimiento: realizar descubrimiento de red.

- Análisis: analizadores de Nmap, DNSRecon y otros tipos de archivos de salida de herramientas de seguridad.

- Postexplotación: funciones que ayudan a realizar tareas posteriores a la explotación.

- Registro: colección de funciones para manipular el registro en hosts remotos utilizando WMI.

- Utilidades: Funciones de propósito general.

- Auditoría: funciones que pueden ser útiles al realizar una auditoría de sistemas.

- Base de datos: funciones que son útiles al interactuar con bases de datos.

También se incluyen módulos que permiten un control más sencillo de los módulos Nessus, Shodan, VirusTotal y Metasploit.

9. MonitorADGroupMembership: monitoreo de movimiento

A menudo, en los ataques de Active Directory, el atacante obtiene acceso a través de un ataque de phishing. Una vez que un exploit está en su lugar, pueden cambiar la membresía del grupo al grupo de administradores. Un script que puede monitorear este cambio es MonitorADGroupMembership . También puede configurarlo para enviar un correo electrónico cuando alguien está cambiando la membresía.

10. BlackViperScript: Endurecimiento de estación de trabajo independiente

El sitio web de BlackViper ha recomendado varias técnicas de endurecimiento de estaciones de trabajo durante muchos años. Ahora los ajustes están incluidos en BlackViperScript . Esta secuencia de comandos le permite configurar los servicios de Windows 10 según las configuraciones de servicio de Black Viper, su propia configuración de servicio (si está en un formato adecuado), una copia de seguridad de las configuraciones de servicio realizadas por esta secuencia de comandos o una configuración personalizada utilizando la secuencia de comandos.

PowerShell es una herramienta poderosa que se puede usar de varias maneras. Estos diez scripts o temas simplemente resaltan lo que se puede hacer con PowerShell. Puede hacer un seguimiento de las tendencias de los repositorios de PowerShell vigilando a Github.

Fuente: Csoonline.com