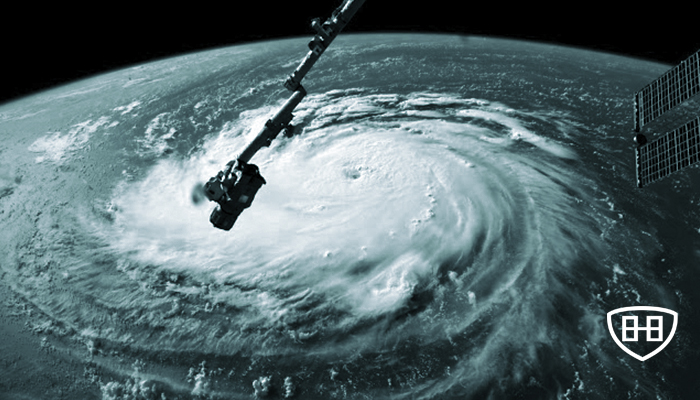

El nuevo esquema de phishing explota el interés público en torno al huracán Michael para robar credenciales de correo electrónico

Según Proofpoint, los actores de amenazas aprovecharon el daño causado por el huracán Michael para dirigir ataques a usuarios confiados […]