Todos tenemos algo que ocultar, algo que proteger. Pero si también confía en las unidades de autocifrado para eso, entonces debería leer estas noticias detenidamente.

Los investigadores de seguridad han descubierto múltiples vulnerabilidades críticas en algunas de las unidades de estado sólido (SSD) autocifrables populares que podrían permitir a un atacante descifrar el cifrado de disco y recuperar datos protegidos sin conocer la contraseña del disco.

Los investigadores, Carlo Meijer y Bernard van Gastel, en la Universidad de Radboud en los Países Bajos diseñaron a la inversa el firmware de varios SSD que ofrecen hardware de encriptación de disco completo para identificar varios problemas y detallaron sus hallazgos en un nuevo documento publicado el lunes.

«El análisis descubre un patrón de problemas críticos entre los proveedores. Para varios modelos, es posible omitir el cifrado por completo, lo que permite una recuperación completa de los datos sin ningún conocimiento de contraseñas o claves», dicen los investigadores.

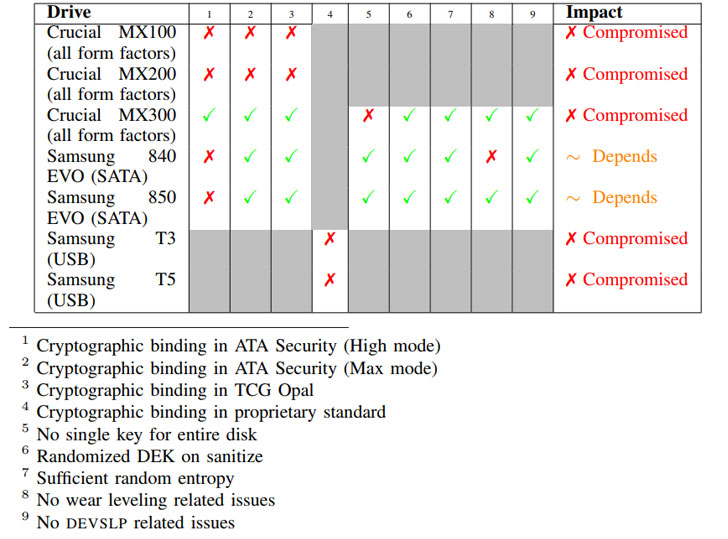

El dúo probó con éxito su ataque contra tres modelos Crucial de SSD (Crucial MX100, MX200 y MX300) y cuatro SSD de Samsung (840 EVO, 850 EVO, T3 Portable y T5 Portable) y encontró al menos una falla crítica que rompe el cifrado. esquema. Pero los investigadores advirtieron que muchos otros SSD también podrían estar en riesgo.

Las vulnerabilidades que se explican a continuación residen debido a implementaciones incorrectas de seguridad ATA y TCG Opal, dos especificaciones para implementar el cifrado en SSD que utilizan cifrado basado en hardware.

La contraseña y la clave de cifrado de datos no están vinculadas

Según los investigadores, los SSD portátiles Crucial MX100, MX200, Samsung 850 EVO y T3 tienen problemas de seguridad críticos tanto en la implementación de TCA Opal como de seguridad ATA.

Como no hay un enlace criptográfico presente entre la contraseña y la clave de cifrado de datos (DEK), un atacante puede desbloquear unidades con cualquier contraseña modificando la rutina de validación de la contraseña en la RAM a través de la interfaz de depuración JTAG.

Con acceso físico a los puertos de depuración del dispositivo, los investigadores pudieron realizar ingeniería inversa del firmware y modificarlo para descifrar los datos cifrados del hardware ingresando cualquier contraseña.

Contraseña maestra secreta

El Crucial MX300 también tiene un puerto JTAG, pero como se ha deshabilitado de forma predeterminada, el enfoque anterior es insuficiente.

«Además, identificamos varias vulnerabilidades de corrupción de memoria. Ninguna de las cuales pudimos explotar con éxito para ganar control sobre la ejecución», dicen los investigadores.

Sin embargo, los investigadores descubrieron que Crucial MX300 SSD también tiene una implementación de contraseña maestra, cuyo valor predeterminado es establecido por el fabricante, que en el caso de MX300 es una cadena vacía.

Si el usuario no cambia este valor, podría permitir que cualquier persona que posea la contraseña maestra predeterminada desbloquee los datos solo con un campo de contraseña vacío, sin necesidad de que el usuario establezca una contraseña personalizada.

Explotación de nivelación de desgaste

En Samsung 840 EVO, los investigadores pudieron recuperar claves de cifrado de datos (DEK) mediante la utilización de la función de nivelación de desgaste, una técnica utilizada en unidades de estado sólido (SSD) para aumentar la vida útil de la memoria flash que se puede borrar.

En la mayoría de los SSD, el algoritmo de nivelación de desgaste funciona al mover regularmente datos estáticos a diferentes ubicaciones físicas en la memoria flash NAND. Pero incluso después de que se mueven los datos, permanece disponible en la ubicación anterior hasta que se sobreescriba.

Sin embargo, este proceso tiene un efecto adverso en la seguridad, como lo explica el par, «supongamos que la clave de cifrado del disco (DEK) se almacena sin protección, después de lo cual el usuario final establece una contraseña, reemplazando el DEK no protegido con una variante cifrada. »

«Debido a la nivelación de desgaste, la nueva variante se puede almacenar en otro lugar dentro del chip de almacenamiento y la ubicación anterior se marca como no utilizada. Si no se sobrescribe más tarde con otras operaciones, la variante no protegida de DEK aún se puede recuperar», añaden los investigadores .

No confíe en BitLocker para cifrar su SSD

Que es más Dado que el software de cifrado de disco completo BitLocker incorporado de Windows, de manera predeterminada, utiliza el cifrado basado en hardware, si está disponible, en lugar de sus propios algoritmos de cifrado basados en software, los usuarios de Windows que confían en BitLocker y usan unidades vulnerables siguen expuestos a las vulnerabilidades mencionadas anteriormente.

«BitLocker, el software de encriptación integrado en Microsoft Windows, puede hacer este tipo de cambio a encriptación por hardware, pero no ofrece una protección efectiva en estos casos. Encriptación por software en otros sistemas operativos (como macOS, iOS, Android y Linux). ) parece no verse afectado si no realiza este cambio «, afirman los investigadores.

Sin embargo, puede obligar a BitLocker a usar el cifrado basado en software solo cambiando una configuración en la Política de grupo de Windows. Puede hacerlo siguiendo los pasos a continuación:

- Abra el Editor de políticas de grupo local ingresando «gpedit.msc» en el cuadro de diálogo Ejecutar.

- Diríjase a «Configuración del equipo \ Plantillas administrativas \ Componentes de Windows \ Cifrado de unidad BitLocker».

- Haga doble clic en la opción «Configurar el uso de cifrado basado en hardware para unidades de datos fijas» en el panel derecho.

- Seleccione la opción «Deshabilitado» allí y haga clic en «Aceptar» para guardar la nueva configuración.

- Una vez suspenda la protección de BitLocker y vuelva a habilitarla para realizar los cambios en vigor.

Alternativamente, en lugar de confiar en BitLocker, puede usar la herramienta de código abierto VeraCrypt para cifrar el disco duro de su sistema Windows o cualquier otra unidad. VeraCrypt se basa en el software TrueCrypt y maneja el proceso de cifrado por su cuenta sin depender de SSD.

Además, a diferencia de BitLocker, que está disponible solo en las ediciones Professional, Enterprise y Education de Windows 10, VeraCrypt también está disponible en las computadoras Windows 10 Home y Windows 7 Home.

Parches de seguridad para Samsung y Crucial SSDs

Meijer y Gastel informaron las vulnerabilidades a Crucial y Samsung antes de publicar sus hallazgos. Si bien Crucial ya ha lanzado parches de firmware para todas las unidades afectadas, Samsung ha lanzado parches de seguridad para sus SSD portátiles T3 y T5.

Sin embargo, para sus unidades EVO, Samsung recomienda instalar un software de cifrado (disponible gratuitamente en línea) que sea compatible con su sistema.

«El cifrado de hardware actualmente conlleva el inconveniente de tener que confiar en esquemas de cifrado de propiedad, no públicos y difíciles de auditar diseñados por sus fabricantes. Implementar correctamente el cifrado de disco es difícil y las consecuencias de cometer errores a menudo son catastróficas», señalaron los investigadores. decir.

«Por esta razón, las implementaciones deben ser auditadas y sujetas al mayor escrutinio público posible. Los fabricantes que toman en serio la seguridad deben publicar sus esquemas criptográficos y el código correspondiente para que las reclamaciones de seguridad puedan verificarse de manera independiente».

Puede dirigirse al documento de investigación titulado «Engaño autocifrado: debilidades en el cifrado de unidades de estado sólido (SSD)» publicado el lunes por los investigadores para obtener más información sobre las vulnerabilidades informadas.

Fuente: Thehackernews.com