Lanzamiento de Kali Linux 2019.1

Kali Linux es la distribución especializada en audiotoría y seguridad informática del panorama actual y está de estreno con su primer […]

Kali Linux es la distribución especializada en audiotoría y seguridad informática del panorama actual y está de estreno con su primer […]

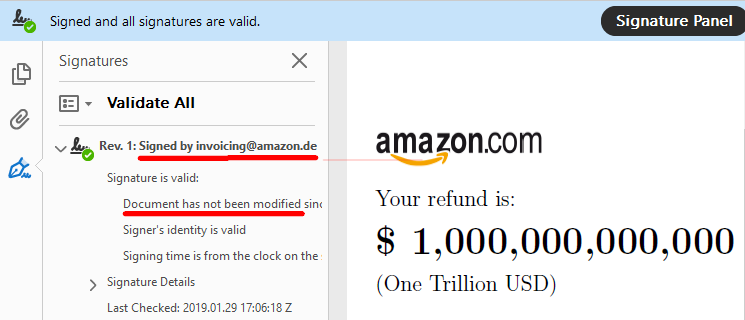

Se han encontrado vulnerabilidades en la mayoría de lectores PDF que permiten falsificar las firmas electrónicas en ellos. Esto es […]

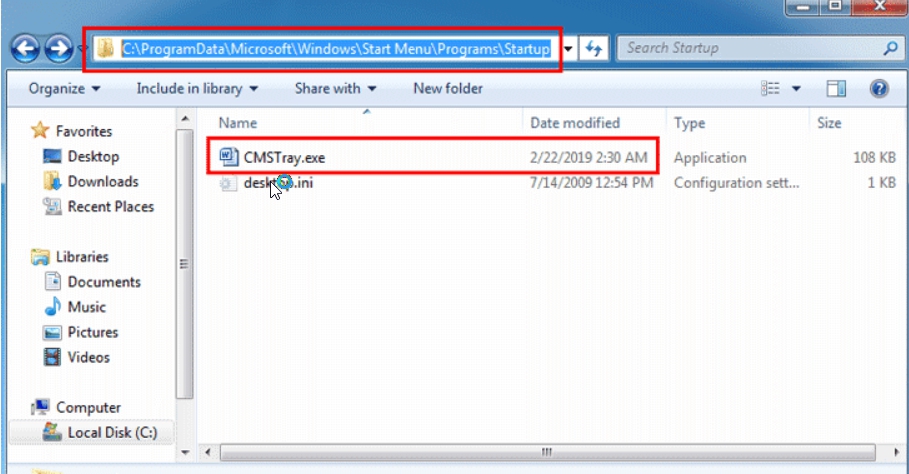

Los ciberdelincuentes han comenzado a explotar de forma activa una vulnerabilidad de seguridad ya parcheada para instalar mineros de criptomonedas […]

No solo la vulnerabilidad crítica de Drupal está siendo explotada por los ciberdelincuentes para atacar sitios web vulnerables que aún no han aplicado parches […]

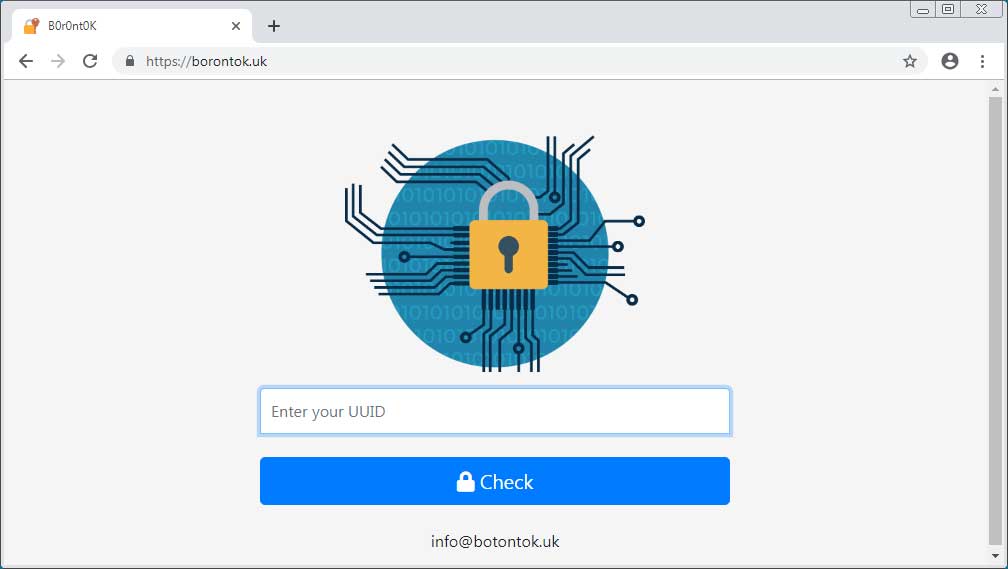

Un nuevo Ransomware llamado B0r0nt0K está cifrando los sitios web de las víctimas y exigiendo un rescate de 20 bitcoin, […]

Este tutorial te muestra cómo instalar Kali Linux en Virtual Box en Windows y Linux de la forma más rápida […]

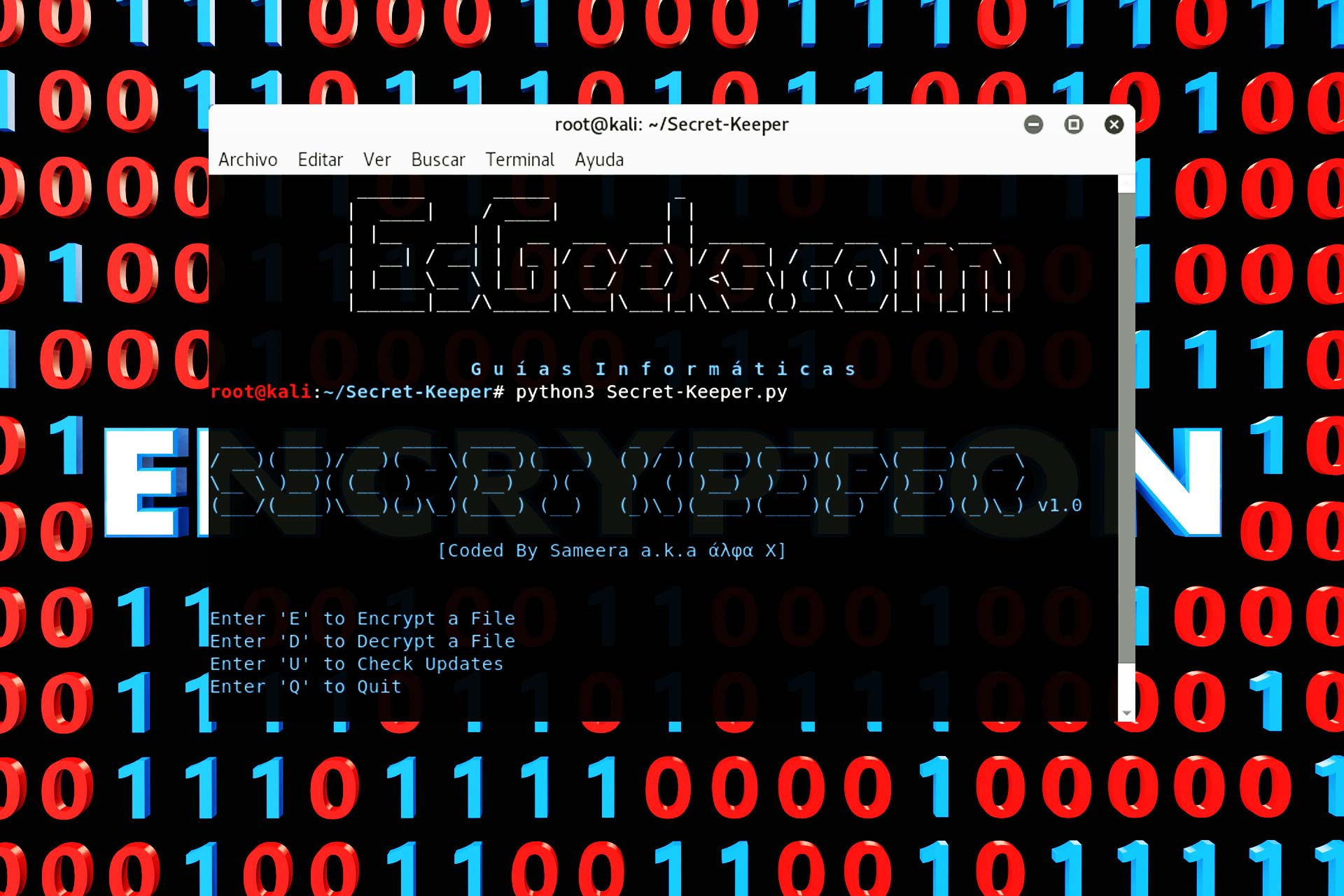

Secret Keeper es un cifrador de archivos escrito en Python que cifra tus archivos usando Advanced Encryption Standard (AES). El modo CBC se […]

Si quieres saber cómo crear una contraseña segura, primero debes saber cómo debe ser una contraseña segura. En este artículo tenemos un […]

Magic Unicorn es una herramienta simple para usar un ataque downgrade de PowerShell que inyecta shellcode directamente en la memoria. Se basa en los […]

Polémica en torno a la privacidad de la gama Nest de Google: la compañía ha reconocido que Nest Guard tiene […]

Hace unos meses, unos investigadores de Check Point publicaron información sobre una serie de vulnerabilidades que habían descubierto en WhatsApp, a […]

El cajero automático es uno de los blancos a los que apuntan los criminales. Existen métodos poco sutiles para vulnerarlos, pero este delito […]