La nueva variante Echobot Botnet utiliza más de 50 exploits para propagarse

Echobot fue descubierto en mayo y analizado por investigadores de seguridad de Palo Alto Networks, que descubrieron que incorporaba 18 […]

Echobot fue descubierto en mayo y analizado por investigadores de seguridad de Palo Alto Networks, que descubrieron que incorporaba 18 […]

Los equipos de TI siempre están buscando nuevos ransomware y exploits que se difundan en la naturaleza, pero ¿se pueden […]

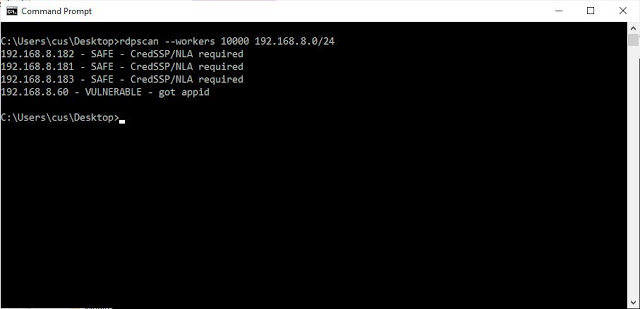

Este es un escáner rápido para la vulnerabilidad CVE-2019-0708 en el escritorio remoto de Microsoft . En este momento, hay cerca de 900,000 máquinas en el Internet […]

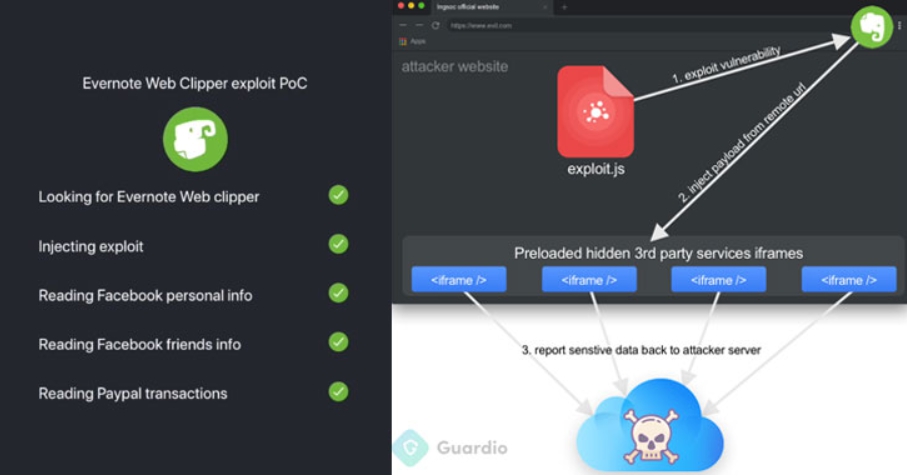

Evernote es un servicio popular que ayuda a las personas a tomar notas y organizar sus listas de tareas pendientes, […]

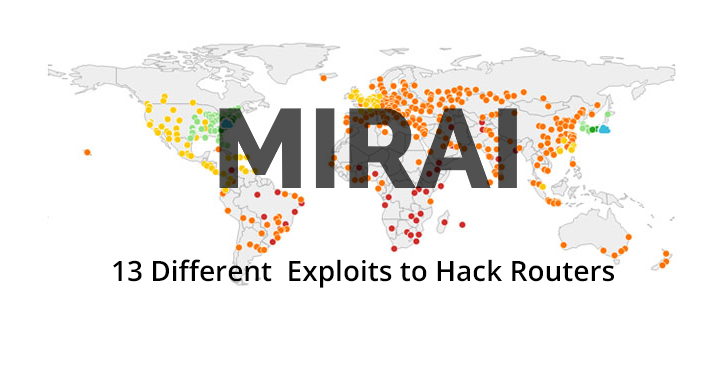

Los investigadores descubrieron una nueva ola de Mirai Variant que utilizó 13 ataques diferentes para atacar varios modelos de enrutadores […]

Lo que está ocurriendo en Baltimore y en otras ciudades de los Estados Unidos nos recuerda que las armas que creamos […]

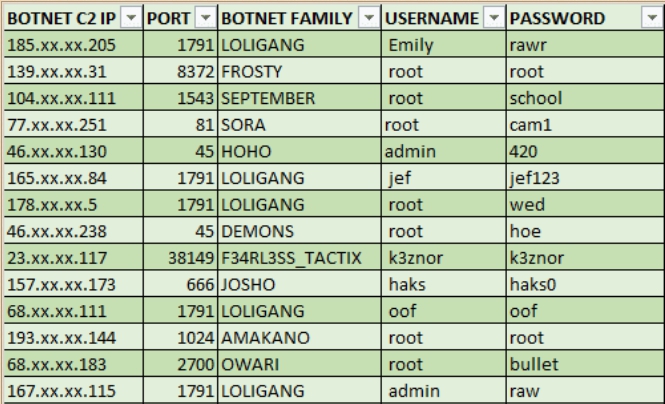

«Ahora, esta teoría ha sido llevada a la práctica por un threat actor llamado Subby, que ha hecho fuerza bruta […]

Tenable, empresa de Cyber Exposure (exposición cibernética), anunció el 17 de abril que Predictive Prioritization (Priorización Predictiva) ahora está disponible […]

En este tutorial vamos modificar un APK (cualquier aplicación o juego Android) añadiéndole un payload de Metasploit (msf) y posteriormente […]

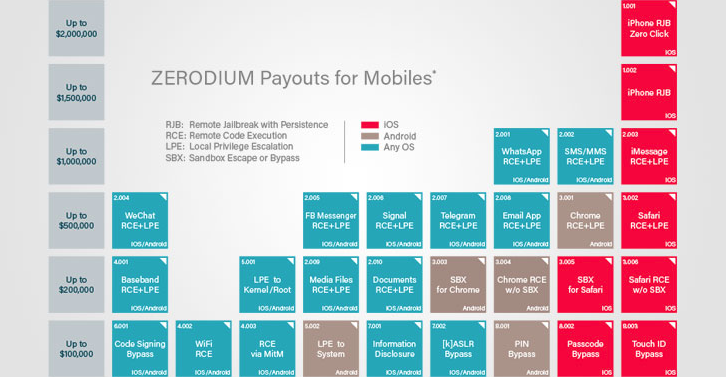

Bueno, hay algunas buenas noticias para los piratas informáticos y los cazadores de vulnerabilidades, ¡aunque terribles noticias para los fabricantes […]

En este artículo vamos a discutir Searchsploit en detalle: Comandos y usos con ejemplos. Si estás utilizando la versión estándar […]

Como hackers de sombrero blanco , en última instancia queremos poder desarrollar exploits para sistemas SCADA / ICS. De esta manera, podemos encontrar […]