Las nuevas herramientas de cifrado de DNS aceleran la privacidad en línea

Nuevo Domain Name Service (DNS) Cloudflare está ganando terreno firme entre los usuarios de Internet. A diferencia de muchos otros proveedores […]

Nuevo Domain Name Service (DNS) Cloudflare está ganando terreno firme entre los usuarios de Internet. A diferencia de muchos otros proveedores […]

Todo lo que tenga que ver con datos personales va a cambiar en la Unión Europea a partir del próximo 25 de […]

A principios de este mes, Oracle paró una vulnerabilidad de ejecución remota de código de deserialización Java muy crítica en su componente […]

Según el informe del Instituto Ponemon, «2018 Costo de amenazas internas : organizaciones globales», el costo promedio anual de una amenaza interna es de […]

Tim White, Director de Gestión de productos, Cumplimiento de políticas en Qualys , analiza cómo la expansión de los programas de vulnerabilidad […]

Robar datos a través del cableado eléctrico. Hay muchas formas de preservar la seguridad de nuestro equipo. Podemos utilizar antivirus, […]

La ciberseguridad es un tema que a diario va cobrando mayor relevancia en nuestras vidas. Bajo ese contexto, 34 de las mayores […]

Intel –como AMD, y otros fabricantes de hardware- ha tenido que lidiar con los problemas de seguridad Meltdown, Spectre y […]

La gestión de contraseñas es un asunto peliagudo, tanto por la exposición y desgaste al que se ha visto sometido […]

Hace unos días se filtraba Windows 10 Cloud, la respuesta de Microsoft a Chrome OS. Se trata de una versión del […]

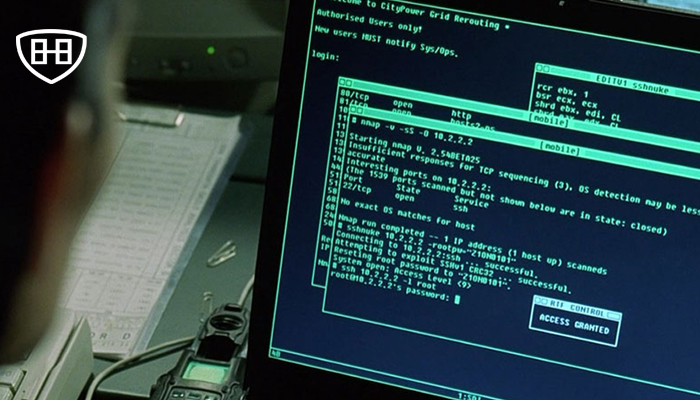

Un hacker ético es un hábil experto en informática que utiliza su conocimiento técnico para superar cualquier problema de seguridad en […]

Los cortafuegos son dispositivos usados para el control de tráfico entre puntos. Básicamente se encargan de inspeccionar las tramas de […]