BackSwap Trojan explota las características estándar del navegador para vaciar cuentas bancarias

Crear malware bancario eficaz y furtivo se está volviendo cada vez más difícil, lo que obliga a los autores de […]

Crear malware bancario eficaz y furtivo se está volviendo cada vez más difícil, lo que obliga a los autores de […]

Todavía no nos hemos recuperado de Meltdown y Spectre, los dos graves fallos de seguridad que han puesto en jaque a […]

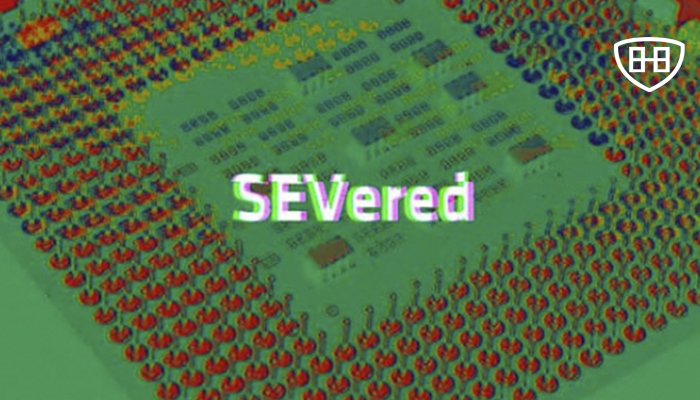

Los investigadores han descubierto que incluso después de tener un esquema de cifrado avanzado, más de 100 millones de dispositivos […]

Search Encrypt es un buscador web diseñado para permitir a los usuarios buscar cualquier contenido en la red de forma segura […]

En un caso poco común alguien logro desarrollar un ataque de malware que, con un clic, explota vulnerabilidades separadas de […]

Después de la revelación de los detalles del ataque eFail , es hora de revelar cómo funciona la vulnerabilidad de inyección de código […]

Un equipo de expertos en seguridad informática nos explica, que un nombre de dominio representa algún tipo de etiqueta para […]

Profesionales en seguridad informática nos explican que Harness es la carga útil de acceso remoto con la capacidad de proporcionar una interfaz […]

Los investigadores de Check Point han revelado que los ciberdelincuentes están explotando cada vez más la popular aplicación de mensajería, Telegram , […]

Nuevo Domain Name Service (DNS) Cloudflare está ganando terreno firme entre los usuarios de Internet. A diferencia de muchos otros proveedores […]

Concluyó con éxito la participación del CEO de EHC Group, Alvaro Andrade, en Comité Internacional Contra el Terrorismo en la […]

Los investigadores de ciberseguridad de Trend Micro advierten a los usuarios de una extensión maliciosa de Chrome que se está […]