El malware TrickBot se actualiza y ahora es capaz de desactivar Windows Defender para atacar

Muchas son las amenazas que podemos encontrarnos en la red. Sin embargo si hablamos de uno de los tipos de […]

Muchas son las amenazas que podemos encontrarnos en la red. Sin embargo si hablamos de uno de los tipos de […]

Son varias las personas que han denunciado un intento de extorsión mediante un correo electrónico que simula ser enviado desde la […]

Se cree que es el primer pago en un caso de ‘ Ley de Reclamaciones Falsas ‘ por incumplimiento de los estándares de […]

Solo un conjunto limitado de sitios web que se ejecutan en Drupal CMS se ven afectados de acuerdo con el […]

Utilizan WeTransfer para realizar ataques Phishing Son muchas las plataformas de almacenamiento en la nube que tenemos a nuestra disposición. […]

Con la llegada de la web 2.0, las apps integrales, el big data y el Internet of Things a los […]

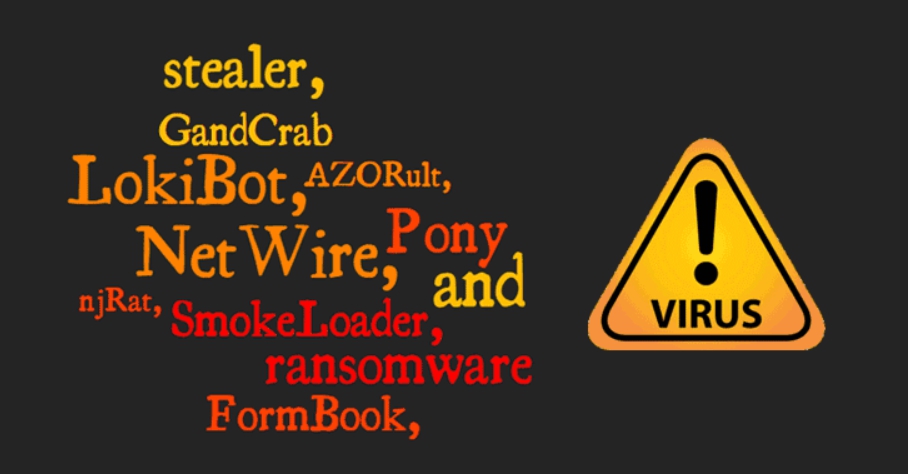

Descubierto a fines de 2017, Process Doppelgänging es una variación sin archivos de la técnica de inyección de proceso que aprovecha una […]

BlueKeep es una vulnerabilidad de ejecución remota de código altamente crítica, modulable en gusano en los Servicios de Escritorio Remoto […]

Marcus Hutchins, más conocido como MalwareTech, ha sido condenado a «tiempo cumplido» y un año de lanzamiento supervisado para desarrollar […]

El motor de búsqueda empresarial Elasticsearch corre el riesgo de convertirse en una sofisticada botnet minera de criptomonedas para ser utilizada en ataques de […]

Un reporte compartido por el Wall Street Journal revela cómo Sam Jadali, un investigador de seguridad, descubrió que 8 extensiones de Chrome y Firefox robaron los […]

Avast, proveedor líder mundial de ciberseguridad, anunció el lanzamiento de apklab.io, una plataforma móvil de inteligencia de amenazas (MTIP) diseñada […]