La falla de seguridad de escalada de privilegios rastreada como CVE-2019-8790 hace posible que los atacantes ejecuten cargas maliciosas utilizando privilegios de nivel de sistema, así como evadir la detección antimalware al eludir la lista blanca de aplicaciones, una técnica comúnmente utilizada para evitar la ejecución de cualquier desconocido o aplicaciones potencialmente maliciosas.

Los actores de amenazas comúnmente explotan este tipo de vulnerabilidad durante la etapa posterior de sus ataques, después de que la máquina objetivo ya estaba infiltrada y necesitan elevar los permisos para establecer la persistencia y comprometer aún más la máquina objetivo.

Check Point Endpoint Security es un software que viene con múltiples módulos, que incluyen seguridad de datos y redes, prevención avanzada de amenazas y análisis forense, así como soluciones de software VPN de acceso remoto, con partes que se ejecutan como un servicio de Windows con NT AUTHORITY de nivel superior \ Permisos del sistema.

Carga de archivos DLL sin firmar arbitrarios

El investigador de seguridad de SafeBreach Labs, Peleg Hadar, descubrió que el problema de seguridad «podría usarse para lograr la escalada de privilegios y la persistencia al cargar una DLL arbitraria sin firmar» en uno de los servicios de Windows utilizados por el software Check Point Endpoint Security.

La vulnerabilidad es inducida por la falta de carga segura de DLL causada por el uso de una ruta de búsqueda no controlada y por no validar si la DLL que carga está firmada con un certificado digital como detalles de Hadar .

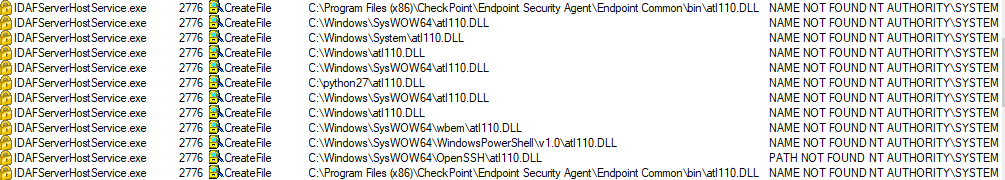

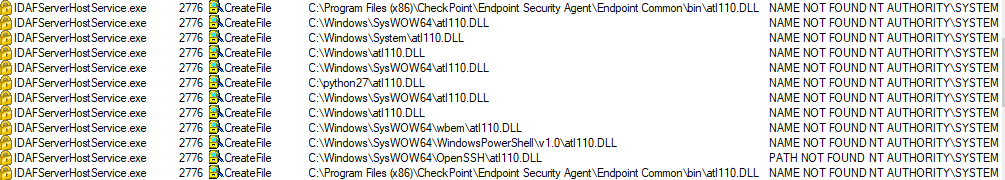

El investigador descubrió que el servicio de marco auxiliar del dispositivo Check Point, uno de los servicios utilizados por el software específico que se ejecuta con privilegios de SYSTEM y con un ejecutable firmado por Check Point, intentaría cargar un archivo DLL faltante llamado atl110.dll desde varias carpetas dentro de la variable de entorno PATH de Windows.

Uno de los directorios analizados por el servicio fue C: / python27 , una carpeta que viene con una lista de control de acceso (ACL) que proporciona permisos de escritura a cualquier usuario autenticado.

Esto permitió al investigador cargar los privilegios de un archivo DLL sin firmar después de cargarlo como un usuario normal, con el resultado final de que su código se ejecutó desde un proceso firmado digitalmente por Check Point como NT AUTHORITY \ SYSTEM.

Check Point parcheó esta vulnerabilidad con el lanzamiento de Endpoint Security Initial Client para Windows versión E81.30 el 27 de agosto, luego del informe de divulgación de vulnerabilidad enviado por Hadar el 1 de agosto.

Check Point Endpoint Security Initial Client para Windows antes de que la versión E81.30 intente cargar una DLL colocada en cualquier ubicación de RUTA en una imagen limpia sin Endpoint Client instalado. Un atacante puede aprovechar esto para obtener LPE utilizando una DLL especialmente diseñada ubicada en cualquier ubicación de RUTA accesible con permisos de escritura para el usuario. – Punto de control.

Esta es la tercera vulnerabilidad de escalada de privilegios locales informada por Hadar a un proveedor de seguridad durante agosto después de que encontró dos más que afectaban al Administrador de contraseñas de Trend Micro y la versión gratuita de Bitdefender Antivirus .

Ambos atacantes podrían ser explotados por los atacantes para cargar y ejecutar cargas maliciosas de forma persistente y potencialmente evadiendo la detección durante las etapas posteriores de un ataque.

Trend Micro y Bitdefender repararon las fallas de seguridad (rastreadas como CVE-2019-14684 y CVE-2019-15295) después de recibir los informes de divulgación de Hadar, y los usuarios recibieron las actualizaciones a través de las funciones de actualización automática integradas en las dos aplicaciones.

Sin embargo, una actualización de datos aportados por la compañía Check Point España, menciona que si algún ciberdelincuente ya hubiera sido capaz de penetrar en el producto, algo que nunca se ha producido, significaría que se requeriría de una brecha real para que se pudiera explotar esta vulnerabilidad y que se trata de una vulnerabilidad leve que, en cualquier caso, ya ha sido solventada.

Fuente: bleepingcomputer.com

Compartir