Es probable que millones de repositorios de software en GitHub sean vulnerables a un ataque llamado RepoJacking , según reveló un nuevo estudio.

Esto incluye repositorios de organizaciones como Google, Lyft y varias otras, dijo Aqua, la firma de seguridad nativa de la nube con sede en Massachusetts , en un informe del miércoles.

La vulnerabilidad de la cadena de suministro, también conocida como secuestro de repositorios de dependencia, es una clase de ataques que hace posible apoderarse de organizaciones o nombres de usuarios retirados y publicar versiones troyanizadas de repositorios para ejecutar código malicioso.

«Cuando el propietario de un repositorio cambia su nombre de usuario, se crea un enlace entre el nombre anterior y el nuevo para cualquiera que descargue dependencias del repositorio anterior», dijeron los investigadores Ilay Goldman y Yakir Kadkoda. «Sin embargo, es posible que cualquiera cree el nombre de usuario anterior y rompa este enlace».

Alternativamente, podría surgir un escenario similar cuando la propiedad de un repositorio se transfiere a otro usuario y la cuenta original se elimina, lo que permite que un mal actor cree una cuenta con el nombre de usuario anterior.

Aqua dijo que un actor de amenazas podría aprovechar sitios web como GHTorrent para extraer metadatos de GitHub asociados con cualquier compromiso público y solicitudes de extracción para compilar una lista de repositorios únicos.

Un análisis de un subconjunto de 1,25 millones de repositorios para el mes de junio de 2019 reveló que hasta 36 983 repositorios eran vulnerables a RepoJacking, lo que indica una tasa de éxito del 2,95 %.

Dado que GitHub contiene más de 330 millones de repositorios , los hallazgos sugieren que millones de repositorios podrían ser vulnerables a un ataque similar.

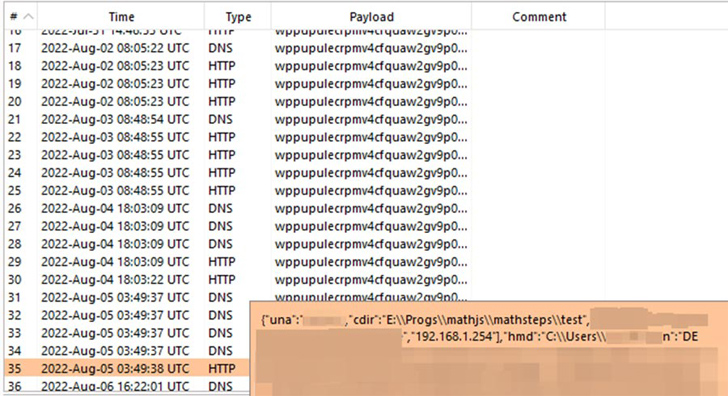

Uno de esos repositorios es google/mathsteps, que anteriormente era propiedad de Socratic (socraticorg/mathsteps), una empresa que fue adquirida por Google en 2018.

«Cuando accede a https://github.com/socraticorg/mathsteps, se le redirige a https://github.com/google/mathsteps, por lo que eventualmente el usuario obtendrá el repositorio de Google», dijeron los investigadores.

«Sin embargo, debido a que la organización socraticorg estaba disponible, un atacante podría abrir el repositorio socraticorg/mathsteps y los usuarios que sigan las instrucciones de Google clonarán el repositorio del atacante en su lugar. Y debido a la instalación de npm, esto conducirá a la ejecución de código arbitrario en los usuarios».

Esta no es la primera vez que se plantean tales preocupaciones. En octubre de 2022, GitHub se movió para cerrar una brecha de seguridad que podría haberse aprovechado para crear repositorios maliciosos y montar ataques a la cadena de suministro al eludir el retiro del espacio de nombres del repositorio popular.

Para mitigar tales riesgos, se recomienda que los usuarios inspeccionen periódicamente su código en busca de enlaces que puedan estar recuperando recursos de repositorios externos de GitHub.

«Si cambia el nombre de su organización, asegúrese de que también posee el nombre anterior, incluso como marcador de posición , para evitar que los atacantes lo creen», dijeron los investigadores.

Fuente y redacción: thehackernews.com