Los criptomineros desplazan al ransomware como la amenaza número uno

Durante los primeros tres meses de 2018, los cryptominers llegaron a la cima de los incidentes detectados de malware, desplazando […]

Durante los primeros tres meses de 2018, los cryptominers llegaron a la cima de los incidentes detectados de malware, desplazando […]

Intel –como AMD, y otros fabricantes de hardware- ha tenido que lidiar con los problemas de seguridad Meltdown, Spectre y […]

¿Podríamos detectar dispositivos de IoT de consumidores comprometidos que participan en un ataque DDoS en tiempo real y hacer algo […]

La gestión de contraseñas es un asunto peliagudo, tanto por la exposición y desgaste al que se ha visto sometido […]

Mientras realizaban análisis en profundidad de varias muestras de malware, los investigadores de seguridad de Cyberbit descubrieron que una nueva […]

Los piratas informáticos han comenzado a explotar una vulnerabilidad crítica revelada recientemente en Drupal poco después del lanzamiento público del […]

La tecnología conectada a Internet, también conocida como Internet of Things (IoT), ahora es parte de la vida cotidiana, con […]

Las amenazas externas no son la principal preocupación para los profesionales de TI, sino más bien las brechas que están […]

Hace unos días se filtraba Windows 10 Cloud, la respuesta de Microsoft a Chrome OS. Se trata de una versión del […]

Los ataques de denegación de servicio (DDoS) han hecho estragos en el tejido empresarial español a lo largo de 2017. […]

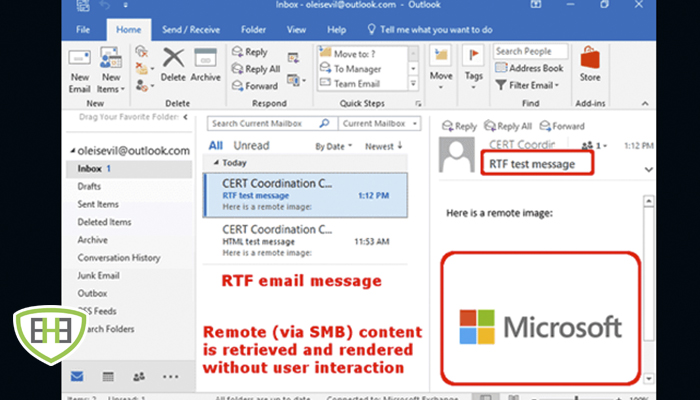

Un investigador de seguridad ha revelado detalles de una vulnerabilidad importante en Microsoft Outlook para la cual la compañía lanzó […]

RogueSploit es un script automatizado de código abierto creado para crear un punto de acceso falso, con servidor dhcpd, spoofing […]