Como especuló el investigador que reveló los defectos de Meltdown y Specter en los procesadores Intel, algunos de los procesadores Intel no recibirán parches para el ataque de análisis de canal lateral de Specter (variante 2).

En una guía de revisión de microcódigo ( PDF ) reciente , Intel admite que no sería posible abordar la falla de diseño de Spectre en sus CPUs antiguas específicas, ya que requiere cambios en la arquitectura del procesador para mitigar el problema por completo.

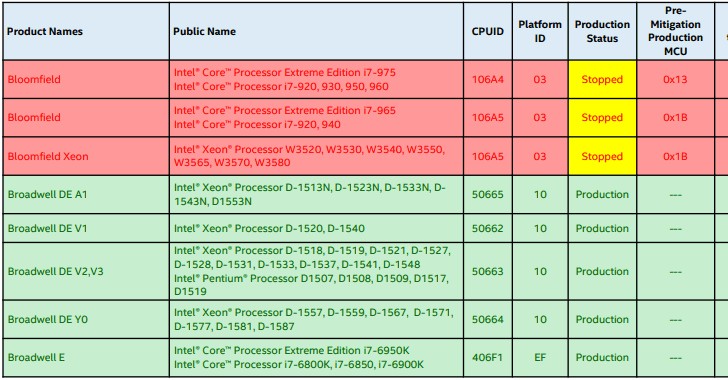

El fabricante de chips ha marcado «Detenido» para el estado de producción de un total de 9 familias de productos: Bloomfield, Clarksfield, Gulftown, Harpertown Xeon, Jasper Forest, Penryn, SoFIA 3GR, Wolfdale y Yorkfield.

Estas vulnerables familias de chips, que en su mayoría son viejas y salieron a la venta entre 2007 y 2011, ya no recibirán actualizaciones de microcódigos, dejando a más de 230 modelos de procesadores Intel vulnerables a los piratas informáticos que accionan millones de computadoras y dispositivos móviles.

Según la guía revisada, «después de una investigación exhaustiva de las microarquitecturas y capacidades de microcódigo para estos productos, Intel ha determinado no lanzar actualizaciones de microcódigos para estos productos por una o más razones».

Intel menciona tres razones en su documentación para no abordar la falla en algunos de los productos afectados:

Características micro arquitectónicas que impiden la implementación práctica de las características que mitigan la Variante 2 (CVE-2017-5715)

Soporte limitado del software del sistema comercialmente disponible

Según los datos del cliente, la mayoría de estos productos se implementan como «sistemas cerrados» y, por lo tanto, se espera que tengan una menor probabilidad de exposición a estas vulnerabilidades.

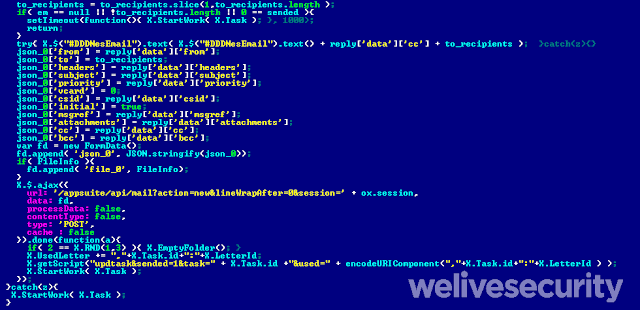

La vulnerabilidad de Specter variant 2 (CVE-2017-5715) afecta a los sistemas donde los microprocesadores utilizan la ejecución especulativa y la predicción indirecta de bifurcación, permitiendo que un programa malicioso lea información sensible, como contraseñas, claves de cifrado o información confidencial, incluida la del kernel, utilizando un ataque de análisis de canal lateral.

Sin embargo, estos procesadores pueden instalar actualizaciones de microcódigo de producción previas a la mitigación para mitigar las fallas de la variante 1 (espectro) y la variante 3 (fusión).

Además de Intel, los procesadores AMD Ryzen y EPYC también se encontraron vulnerables a 13 vulnerabilidades críticas que podrían permitir a un atacante no autorizado acceder a datos confidenciales, instalar malware persistente dentro del chip y obtener acceso completo a los sistemas comprometidos.

AMD reconoció las vulnerabilidades informadas y prometió implementar parches de firmware para millones de dispositivos afectados en las próximas semanas.

Sin embargo, CTS Labs, la empresa de seguridad que descubrió y divulgó las vulnerabilidades, afirmó que AMD podría tardar varios meses en lanzar parches para la mayoría de los problemas de seguridad, donde algunos de ellos no se pueden solucionar.

Fuente: Thehackernews.com