Nuevas variantes de Spectre

Meltdown y Spectre, las vulnerabilidades de seguridad presentes en los procesadores ARM, Intel y AMD marcaron el inicio de año en este […]

Meltdown y Spectre, las vulnerabilidades de seguridad presentes en los procesadores ARM, Intel y AMD marcaron el inicio de año en este […]

Podría pasar mucho tiempo hasta que se puedan escuchar los casos. El gobierno del Reino Unido ha anunciado la creación […]

Usuarios que entre el 13 y el 14 de junio hayan descargado del sitio oficial Ammyy Admin la herramienta gratuita […]

Se han publicado detalles una vulnerabilidad Oracle WebLogic Server 12.2.1.2.0 (y anterior) que ha sido solucionado en octubre de 2017. La vulnerabilidad identificada […]

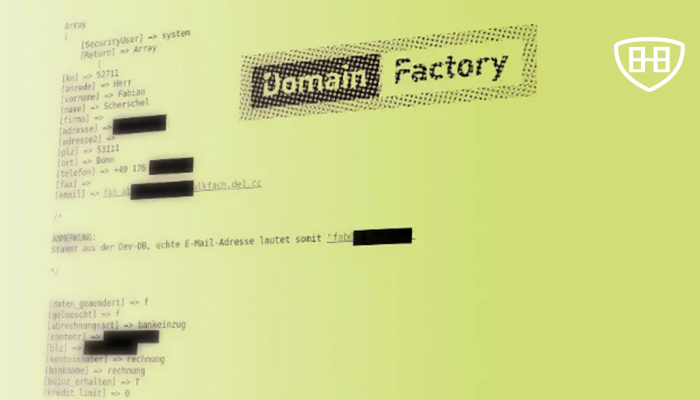

DomainFactory es una compañía de alojamiento web propiedad de GoDaddy muy utilizada en Europa por administradores web para comprar dominios y alojar tanto […]

Una nueva investigación de Farsight Security examina la prevalencia y distribución de los nombres de dominio parecidos a IDN, también […]

Los investigadores de seguridad han descubierto una interesante pieza de malware que infecta los sistemas con un criptomoneda o ransomware, […]

Un antiguo empleado de una de las compañías de piratería más poderosas del mundo, NSO Group, ha sido arrestado y […]

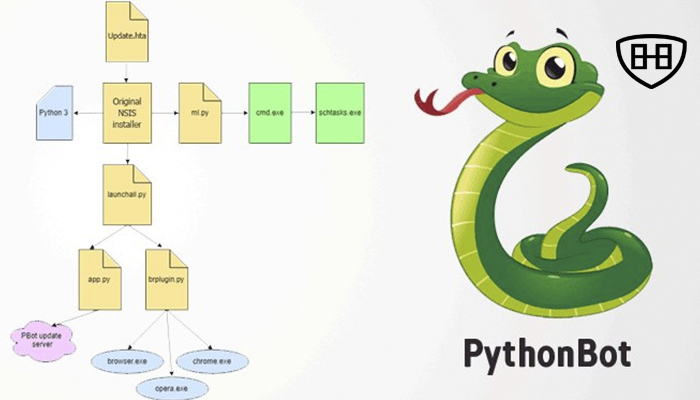

Los investigadores de seguridad han estado advirtiendo sobre algunas de las nuevas variantes detectadas de adware basado en python que se distribuyen en […]

A lo largo de los últimos años, los malware bancarios (también conocidos como “bankers”) han visto disminuida su popularidad entre […]

Los investigadores de seguridad han descubierto una nueva campaña de ciberespionaje altamente dirigida, que se cree está asociada a un […]

Fortnite es en la actualidad uno de los videojuegos online más famosos. Son muchos los usuarios que juegan diariamente. Es […]