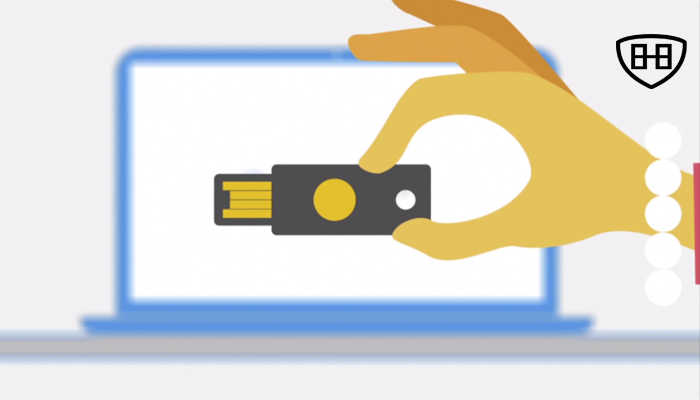

Después de extensas pruebas, Google presenta la clave de seguridad de Titan

Google recientemente compartió que, dado que hacía que los empleados utilizaran claves de seguridad física en lugar de contraseñas y códigos de […]

Google recientemente compartió que, dado que hacía que los empleados utilizaran claves de seguridad física en lugar de contraseñas y códigos de […]

Se publicó un nuevo Paper «NetSpectre: Read Arbitrary Memory over Network» que detalla un nuevo ataque de tipo Spectre que […]

Casi tres años después del arresto de dos jóvenes hermanos holandeses, que se declararon culpables de su participación en la […]

CapTipper es una herramienta en python para analizar, explorar y simular el tráfico malicioso HTTP. CapTipper configura un servidor web […]

Hindsight es una herramienta gratuita para analizar artefactos web. Comenzó con el historial de navegación del navegador web Google Chrome […]

A lo largo de los últimos años, los malware bancarios (también conocidos como “bankers”) han visto disminuida su popularidad entre […]

Otra muestra de que no se debe confiar en el repositorio de software controlado por el usuario Una de las […]

El Banco Central Europeo, por fin, ha tomado la decisión de centrarse en la ciberseguridad aplicada a la banca. La […]

Finalmente ha llegado: Google está apostando seriamente por el uso de las conexiones seguras HTTPS en todo Internet e ir reduciendo poco […]

En la noche de este miércoles fue denunciado el hackeo de cerca de 14.000 tarjetas de crédito tanto nacionales como […]

A inicios de 2017, Google hizo obligatorio el uso de llaves de seguridad, o ‘Security Keys’, para todos y cada […]

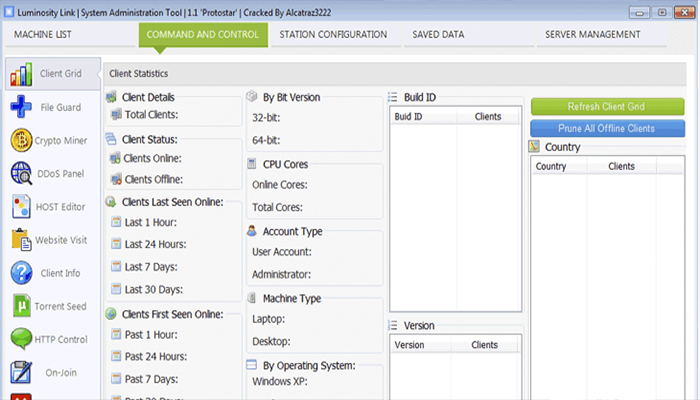

Como se especuló que el autor de LuminosityLink RAT fue arrestado el año pasado, un acuerdo de culpabilidad puesto a […]