Conoce a Dark Tequila, el malware que afecta cuentas bancarias de mexicanos

En el marco de la convención anual de ciberseguridad de América Latina 2018, Kaspersky Lab dio a conocer los nombres de los […]

En el marco de la convención anual de ciberseguridad de América Latina 2018, Kaspersky Lab dio a conocer los nombres de los […]

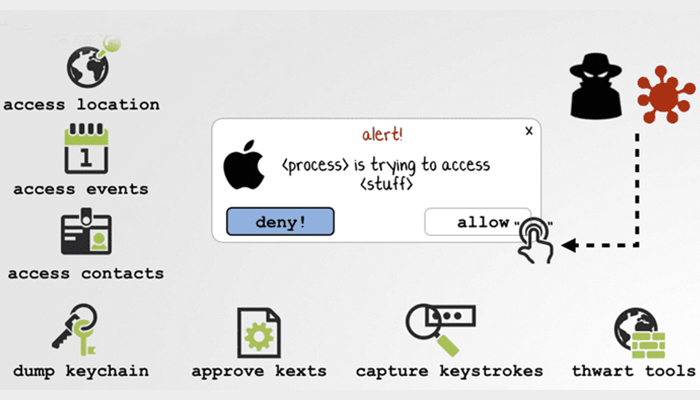

Su computadora Mac con el último sistema operativo de Apple Sierra puede ser atacada ajustando solo dos líneas de código, […]

Un ex ingeniero de redes de Microsoft que fue acusado en abril de este año ahora ha sido condenado a 18 meses […]

Red Hat acaba de publicar información de un nuevo problema de implementación de hardwarede microprocesador (microarquitectura) similar a Spectre y […]

De acuerdo con una investigación de Radware, los delincuentes están usando un exploit que les permite hacer cambios remotos sin […]

Últimamente, se han visto muchos intentos de ataques de ingeniería social a cuentas de Office 365. Tanto el Phishing como […]

En Enero de 2013, Rob Stradling propuso y formalizó la implementación de un estándar para la Autorización de Entidades de […]

La inteligencia artificial ha sido vista en nuestro campo como una forma eficaz de detectar automáticamente malware y combatirlo, y […]

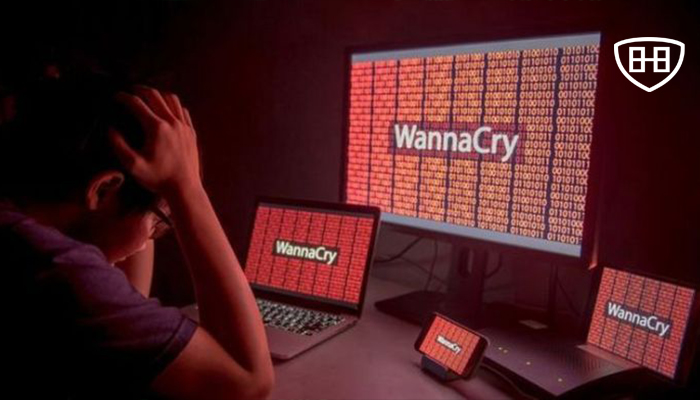

Fábricas paralizadas después de que variante de WannaCry infectara máquinas Windows 7 sin protección Especialistas de seguridad en redes informáticas del Instituto […]

Un investigador de seguridad ha revelado una nueva técnica de hacking WiFi que facilita el trabajo de descifrar las contraseñas […]

Cuando se habla de la seguridad en Internet, uno de los objetivos de las empresas especializadas en estos temas, es cuidar […]

En la actualidad, cada vez es más común realizar una verificación rápida antes de insertar una tarjeta de débito/crédito en […]