Ganadores CTF DragonJar Security Conference

DragonJAR SECURITY CONFERENCE 2018 Hace unos días se realizó en la Ciudad de Bogotá – Colombia el DragonjarCon, uno de […]

DragonJAR SECURITY CONFERENCE 2018 Hace unos días se realizó en la Ciudad de Bogotá – Colombia el DragonjarCon, uno de […]

Google vive sobre todo de la publicidad, así que no es raro que el gigante de Mountain View sepa qué […]

El Departamento de Justicia de los Estados Unidos ha anunciado este jueves los cargos y las sanciones contra el delincuente informático […]

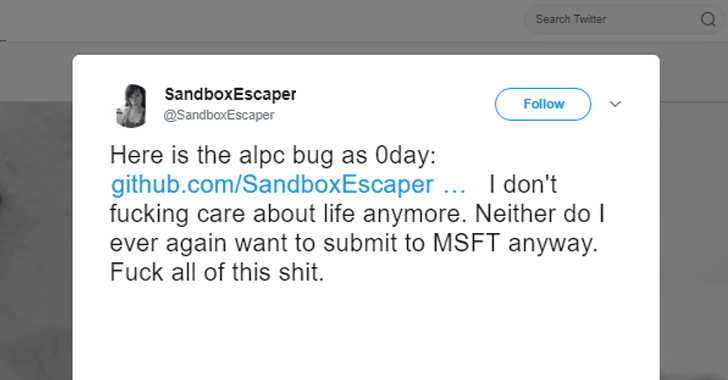

Los desarrolladores de malware han empezado a usar el 0-Day para el programador de tareas de Windows, dos días después de […]

Es complicado entender todo el entramado de seguridad que está montando Microsoft alrededor de Windows 10, con medidas de seguridad […]

El malware ataca directamente a clientes de instituciones bancarias brasileñas Gran cantidad de clientes de diferentes bancos brasileños están siendo […]

Al día siguiente de que un investigador de seguridad publicará el exploit Zero-Day para una vulnerabilidad del programador de tareas de […]

Los troyanos de banca móvil dispararon su presencia en el segundo trimestre de 2018 con un máximo histórico de 61.000, […]

Durante la tarde de este lunes, el supuesto grupo Shadow Brokers reapareció en redes sociales a través de una nueva cuenta de […]

Un nuevo ransomware amenaza a las organizaciones. Se llama Ryuk y, según informa la compañía de seguridad Check Point, durante el último […]

Un investigador ha publicado en Twitter detalles sobre una vulnerabilidad en el sistema operativo Windows 10. La vulnerabilidad es un problema de […]

Tanto Google como Mozilla van a hacer que, a partir de octubre de 2018, las advertencias de páginas web peligrosas […]