El parche de octubre de Microsoft soluciona 12 vulnerabilidades críticas

Microsoft acaba de lanzar sus últimas actualizaciones mensuales de Patch Tuesday para octubre de 2018, con lo que se corrigieron un total […]

Microsoft acaba de lanzar sus últimas actualizaciones mensuales de Patch Tuesday para octubre de 2018, con lo que se corrigieron un total […]

En un intento por hacer más difícil que los bots se apoderen de la gran cantidad de dispositivos conectados que […]

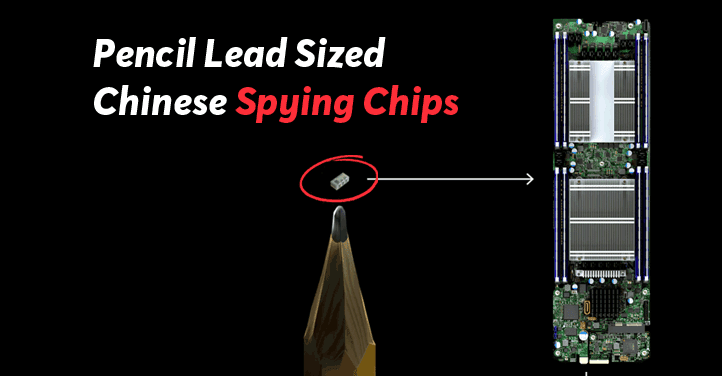

Un informe de los medios de comunicación de hoy reveló los detalles de un importante ataque en la cadena de […]

Gemalto publicó los últimos hallazgos del Breach Level Index, una base de datos global de violaciones de datos públicos , que reveló que […]

¿Sabes cuál es la última versión de Wi-Fi? Está bien si no lo sabes. Es – Wi-Fi es 802.11ac. Estoy seguro […]

El US-CERT ha emitido una alerta técnica conjunta del DHS, el FBI y la advertencia del Tesoro sobre un nuevo […]

La ENISA (Agencia Europea de Seguridad de las Redes y de la Información) acaba de lanzar una nueva herramienta que ayudará a los Estados […]

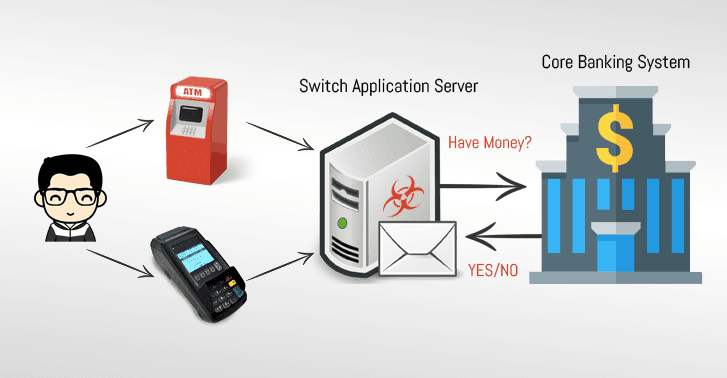

Un informe publicado por FireEye, firma de ciberseguridad, asegura que los hackers que robaron US$ 10 millones a Banco de Chile […]

Aunque a día de hoy WPA2 es el sistema más seguro, hace un año un grupo de investigadores descubrió KRACK (Key Reinstallation […]

La sede del XXIII Congreso de la Federación Iberoamericana de Derecho e Informática (FIADI) será la ciudad de Sao Paulo […]

Después de VPNFilter, varios investigadores de seguridad vuelven a avisar sobre una nueva campaña maliciosa a través de Internet, llamada GhostDNS, cuya […]

Un pirata informático taiwanés dice que va a invadir y eliminar la página de Facebook, Mark Zuckerberg, el próximo domingo, […]