Bashark – Juego de herramientas para la explotación de publicaciones de Bash Sin versión AMP

Bashark ayuda a los pentesters e investigadores de seguridad durante la fase posterior a la explotación de las auditorías de […]

Bashark ayuda a los pentesters e investigadores de seguridad durante la fase posterior a la explotación de las auditorías de […]

Las vulnerabilidades en los procesadores Meltdown y Spectre han sido una verdadera pesadilla a lo largo de este año. El mayor afectado, Intel, ha […]

Los investigadores de la empresa ESET han descubierto un nuevo malware llamado LoJax. Este rootkit se instala en el UEFI (Unified Extensible […]

Un investigador de seguridad ha descubierto varias vulnerabilidades críticas en uno de los sistemas operativos integrados en tiempo real más […]

Un hombre de 21 años de Kentucky que anteriormente se declaró culpable de desarrollar, comercializar y vender un infame troyano […]

Este informe [PDF] presenta el estado de la ciberseguridad en el sector bancario en un esfuerzo por fortalecer las capacidades y el […]

Libssh es una librería, escrita en C, que permite a cualquier administrador implementar el uso del protocolo SSHv2 en cualquier cliente […]

De acuerdo con los investigadores de Sucuri, las víctimas que visitaron un sitio infectado con el código JavaScript malintencionado desataron […]

Investigadores de AlienVault observaron recientemente una nueva campaña lanzada por el grupo de atacantes KeyBoy, que ha estado activa al […]

El desbloqueo inalámbrico de su automóvil es conveniente, pero tiene un precio. El número cada vez mayor de autos sin llave […]

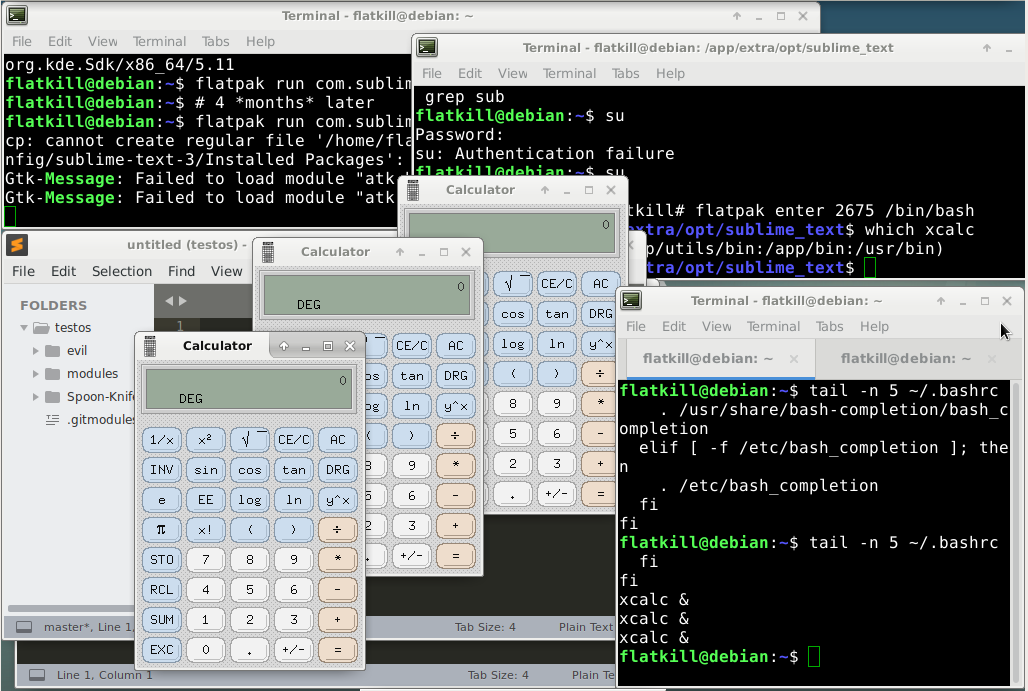

El arenero es una mentira. Casi todas las aplicaciones populares en flathub vienen con filesystem=host, filesystem=home o device=all permisos, es decir, permisos de escritura en […]

Estos son los mismos archivos que se compartieron originalmente en el Museo de Historia de la Computación el 25 de marzo […]