KillShot – Herramienta de recopilación de información

¿Por qué KillShot ? Puede usar esta herramienta para arañar su sitio web y obtener información importante y recopilar información automáticamente […]

¿Por qué KillShot ? Puede usar esta herramienta para arañar su sitio web y obtener información importante y recopilar información automáticamente […]

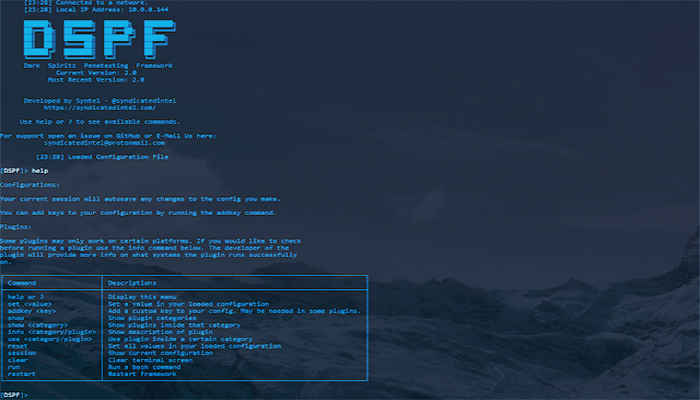

¿Qué es DarkSpiritz? Creado por el Equipo SynTel, fue el proyecto de uno de los propietarios para actualizar y limpiar […]

Nuevas herramientas y actualizaciones de herramientas Wireguard es una solución VPN poderosa y fácil de configurar que elimina muchos de los […]

Nuevas herramientas y actualizaciones de herramientas. Wireguard es una solución VPN poderosa y fácil de configurar que elimina muchos de los […]

Uno de los muchos ransomware que flotan en Internet se ha vuelto inútil después de que una empresa de seguridad […]

Google acaba de lanzar una nueva versión de reCAPTCHA, su API de seguridad que ayuda a los sitios web a […]

Microsoft reparó silenciosamente un error en su sistema operativo Windows 10 con la actualización de octubre de 2018 (versión 1809) que permitía a las […]

Los investigadores de seguridad cibernética han revelado una falla lógica sin parches en Microsoft Office 2016 y versiones anteriores que […]

Según el informe de Cofense, los estafadores se están volviendo creativos en sus esfuerzos por asegurarse de que sus correos […]

Según el equipo de McAfee Mobile Research, la campaña utiliza mensajes de texto para engañar a los usuarios para que […]

Yahoo acordó pagar $ 50 millones en daños a más de 200 millones de víctimas de su notoria violación de datos […]

Según Proofpoint, los actores de amenazas aprovecharon el daño causado por el huracán Michael para dirigir ataques a usuarios confiados […]