Los investigadores chinos en seguridad cibernética han descubierto una campaña generalizada de malware que ya ha secuestrado más de 100,000 enrutadores domésticos y ha modificado su configuración de DNS para hackear usuarios con páginas web maliciosas, especialmente si visitan sitios bancarios, y roban sus credenciales de inicio de sesión.

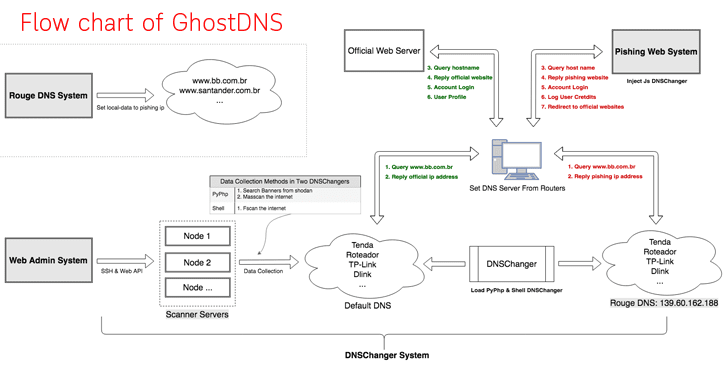

Apodada GhostDNS , la campaña tiene muchas similitudes con el infame malware DNS Changer que funciona al cambiar la configuración del servidor DNS en un dispositivo infectado, lo que permite a los atacantes enrutar el tráfico de Internet de los usuarios a través de servidores maliciosos y robar datos confidenciales.

De acuerdo con un nuevo informe del NetLab de la firma de ciberseguridad Qihoo 360, al igual que la campaña normal de DNSChanger, GhostDNS busca las direcciones IP de los enrutadores que usan una contraseña débil o nula, accede a la configuración de los enrutadores y luego cambia la dirección DNS predeterminada del enrutador A la controlada por los atacantes.

Sistema GhostDNS: Lista de módulos y submódulos

El sistema GhostDNS incluye principalmente cuatro módulos:

1) Módulo DNSChanger: Este es el módulo principal de GhostDNS diseñado para explotar enrutadores específicos en función de la información recopilada.

El Módulo DNSChanger está compuesto por tres submódulos, que los investigadores denominaron ShellChChCh, DNS Changer y PyPhp DNS Changer.

«Su estructura funcional se divide principalmente en escáneres, generadores de carga útil y programas de ataque. El programa Js DNSChanger generalmente se inyecta en sitios web de phishing, por lo que funciona junto con el sistema web de phishing», afirman los investigadores.

Este submódulo es el módulo principal de DNSChanger que permite a los atacantes escanear Internet para encontrar enrutadores vulnerables.

2) Módulo de administración web: aunque los investigadores aún no tienen demasiada información sobre este módulo, parece ser un panel de administración para los atacantes protegidos con una página de inicio de sesión.

3) Módulo de Rogue DNS: este módulo es responsable de resolver los nombres de dominio objetivo de los servidores web controlados por el atacante, que involucran principalmente servicios bancarios y de alojamiento en la nube, junto con un dominio que pertenece a una empresa de seguridad llamada Avira.

«No tenemos acceso al servidor de Rouge DNS, por lo que no podemos decir con seguridad cuántos nombres de DNS se han pirateado, pero al consultar los dominios Top1M de Alexa y Top1M de DNSMon contra el servidor DNS falso (139.60.162.188), fueron capaces de encontrar un total de 52 dominios que fueron secuestrados «, dicen los investigadores de NetLab.

4) Módulo web de phishing: cuando un dominio específico se resuelve con éxito a través del módulo DNS falso, el módulo web de phishing apunta a servir la versión falsa correcta para ese sitio web específico.

GhostDNS Malware dirigido a usuarios brasileños principalmente

Según los investigadores, entre el 21 y el 27 de septiembre, la campaña GhostDNS comprometió más de 100,000 enrutadores, de los cuales el 87.8 por ciento de los dispositivos (lo que equivale a 87,800) están ubicados solo en Brasil, lo que significa que Brasil es el principal objetivo de los atacantes GhostDNS.

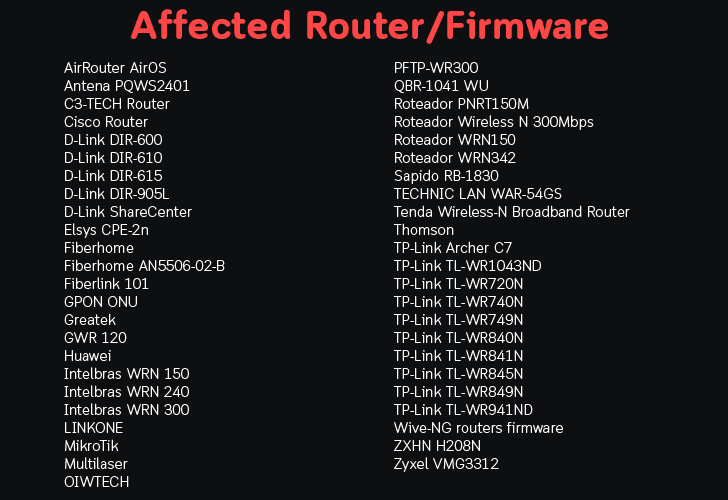

«Actualmente, la campaña se centra principalmente en Brasil, hemos contado más de 100k de direcciones IP de enrutadores infectados (87.8% ubicado en Brasil), y más de 70 enrutadores / firmware han sido involucrados, y más de 50 nombres de dominio como algunos grandes bancos en Brasil, incluso Netflix, Citibank.br han sido secuestrados para robar las correspondientes credenciales de inicio de sesión en el sitio web «, dicen los investigadores.

Dado que la campaña GhostDNS está altamente escalada, utiliza diferentes vectores de ataque y adopta un proceso de ataque automatizado, representa una amenaza real para los usuarios. Por lo tanto, se aconseja a los usuarios protegerse a sí mismos.

Cómo proteger su enrutador de casa de los hackers

Para evitar ser víctima de tales ataques, se recomienda asegurarse de que su enrutador está ejecutando la última versión del firmware y establecer una contraseña segura para el portal web del enrutador.

También puede considerar desactivar la administración remota, cambiar su dirección IP local predeterminada y codificar un servidor DNS de confianza en su enrutador o en el sistema operativo.

Los investigadores de NetLab también recomendaron a los proveedores de enrutadores aumentar la complejidad de la contraseña predeterminada del enrutador y mejorar el mecanismo de actualización de seguridad del sistema para sus productos.