Fuga accidental de contraseñas en Instagram

El problema reside en la nueva opción para descargar el histórico de la actividad de los usuarios, que almacenaba la contraseña en […]

El problema reside en la nueva opción para descargar el histórico de la actividad de los usuarios, que almacenaba la contraseña en […]

Las huellas maestras son huellas dactilares reales o sintéticas que de manera fortuita coinciden con una gran cantidad de huellas dactilares de […]

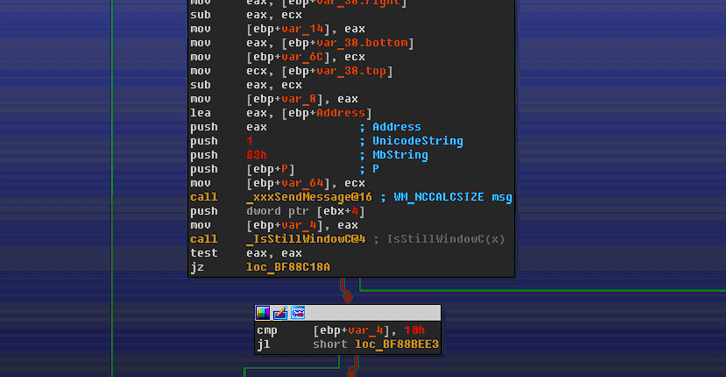

Divulgadas a principios de este año, las vulnerabilidades potencialmente peligrosas de Meltdown y Specter que afectaron a una gran familia de procesadores modernos demostraron […]

Cada vez son más las vulnerabilidades que se descubren que se pueden explotar de forma remota a través de Internet […]

Cookie_crimes de @mangopdf es una herramienta capaz de robar las cookies de Chrome de un usuario y, por lo tanto, […]

Los investigadores de seguridad Hui Wang y RootKiter han descubierto recientemente una botnet IoT que infecta routers de diferentes marcas con el objetivo de […]

Según ha descubierto TrendMicro, hay que comenzar a tener especial cuidado con lo que se instala, pues existen en la tienda […]

Como hackers de sombrero blanco , en última instancia queremos poder desarrollar exploits para sistemas SCADA / ICS. De esta manera, podemos encontrar […]

El ministro encargado de la ciberseguridad en Japón saltó a la fama tras reconocer que nunca ha usado una computadora y por […]

En los 12 años desde que Microsoft lanzó PowerShell, se ha convertido en la herramienta de facto para administrar servidores […]

Las vulnerabilidades Meltdown y Spectre fueron divulgadas a principios de este año y afectan a procesadores de varios fabricantes. Estas vulnerabilidades permitían […]

Es el martes de parches una vez más … es hora de otra ronda de actualizaciones de seguridad para el […]