Los piratas informáticos explotan activamente la última falla de Drupal RCE publicada la semana pasada

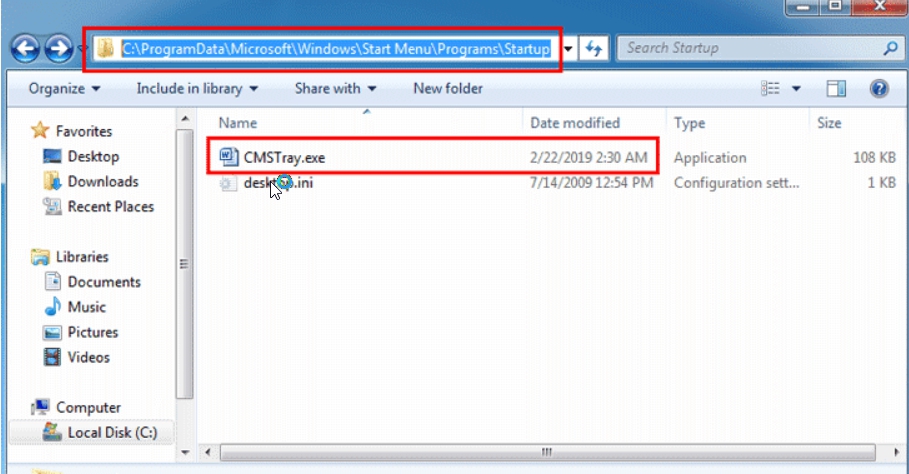

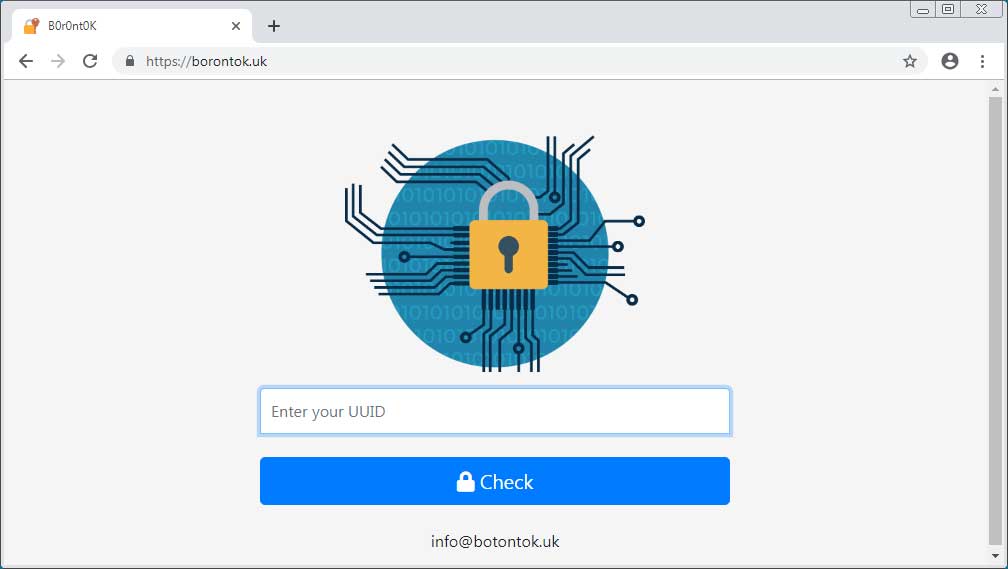

Los ciberdelincuentes han comenzado a explotar de forma activa una vulnerabilidad de seguridad ya parcheada para instalar mineros de criptomonedas […]