Filtran el nombre de los 3 supuestos Antivirus hackeados

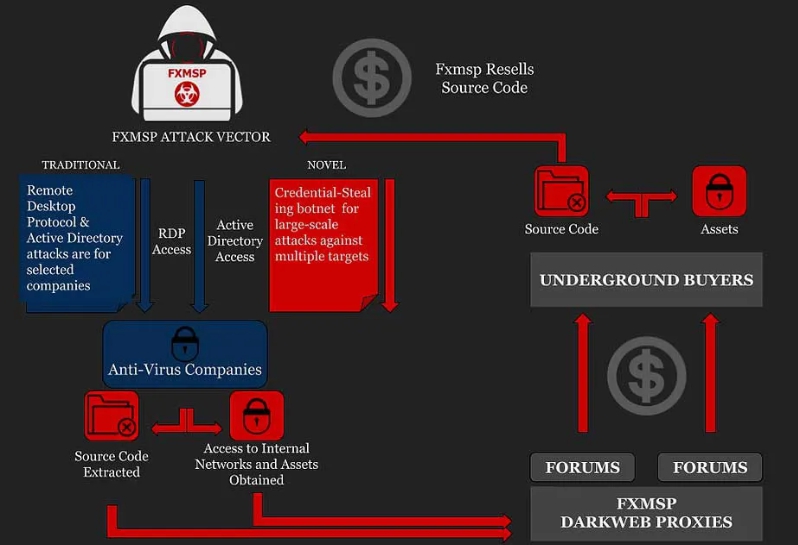

A finales de la semana pasada se desveló que tres grandes antivirus de Estados Unidos habían sido hackeados por un grupo ruso llamado […]

A finales de la semana pasada se desveló que tres grandes antivirus de Estados Unidos habían sido hackeados por un grupo ruso llamado […]

Dell usa SupportAssist para verificar proactivamente el estado del hardware y software de cada equipo, ofreciendo actualizaciones según sea necesario, […]

En un esfuerzo conjunto de varias agencias de aplicación de la ley de 6 países diferentes, los funcionarios han desmantelado […]

Ayer se cumplieron dos años del ataque cibernético más famoso de la historia. El ransomware WannaCry golpeó a cientos de empresas y a cientos de […]

Ninguno de los defectos resueltos este mes en los productos de Adobe se ha encontrado explotado en la naturaleza. De […]

Luego de Spectre y Meltdown, una nueva vulnerabilidad ha sido descubierta en los procesadores Intel. Conocida como ZombieLoad, este fallo […]

¿En qué plataformas de la empresa se suelen detectar más ciberataques? ¿Cuál es el tiempo que se tarda en descubrir […]

Orientación para CVE-2019-0708 | Vulnerabilidad de ejecución remota de código de servicios de escritorio remoto: 14 de mayo de 2019 […]

Los investigadores han descubierto una grave vulnerabilidad en los productos de Cisco que podría permitir a los atacantes implantar puertas […]

Desarrollado por la compañía de inteligencia cibernética israelí, un software espía utilizó llamadas telefónicas infectadas de WhatsApp para asumir las […]

La familia de malware de bloqueo de archivos »Dharma» (también llamada CrySiS), surgió hace tres años y ha sido el […]

Colocar la palabra inhackeable en un producto, es como intentar infiltrarse tras las líneas enemigas con una alarma atada a la espalda. Todos […]