SIM Swapping ¿Quién está detrás del ‘hackeo’ a la cuenta del CEO de Twitter?

Tuits con contenido ofensivo se enviaron por SMS desde el número de teléfono de Jack Dorsey. Twitter culpó al operador […]

Tuits con contenido ofensivo se enviaron por SMS desde el número de teléfono de Jack Dorsey. Twitter culpó al operador […]

Microsoft apuesta por el aprendizaje profundo para mejorar la función de detección de PowerShell malicioso de Microsoft Defender Advanced Threat […]

El notorio malware Retadup infecta las computadoras y comienza a extraer criptomonedas al agotar la energía del procesador de una computadora. Aunque […]

Latinoamérica desde hace algunos años se volvió de gran interés a ojos de cibercriminales, en los últimos años están incrementando […]

Una nueva familia de ransomware denominada «Nemty» por la extensión que agrega a los archivos cifrados ha surgido recientemente en la naturaleza. Según un […]

Tenemos la oportunidad de contar con muchas variedades de herramientas de hacking ético. Hoy nos hacemos eco de la última […]

El Diario Oficial de la Unión Europea publicó el nuevo Reglamento 2019/881, que trata aspectos clave referentes a la ciberseguridad. […]

Con la globalización y la facilidad de las comunicaciones hemos obtenido muchísimas ventajas. Sin embargo, la tecnología también puede utilizarse […]

Los usuarios de smartphones en Latinoamérica fueron objeto de, en promedio, seis ataques de malware por minuto durante el último año, de […]

A través del correo electrónico, así como archivos que descarguemos o programas que instalemos, son muchas las variedades de malware […]

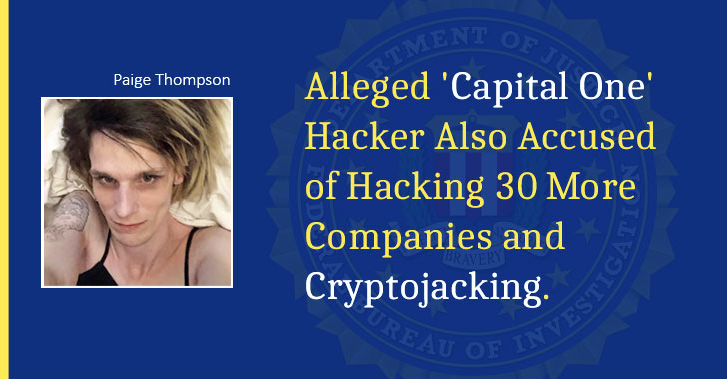

Una acusación revelada el miércoles reveló que Thompson no solo robó datos de servidores mal configurados alojados en una empresa […]

Investigadores de ciberseguridad han descubierto que más de 80 sitios web de comercio electrónico comprometidos de Magecart enviaban activamente información de tarjetas […]