Microsoft anunció hoy que ha interrumpido con éxito la red de botnets del malware Necurs, que ha infectado a más de 9 millones de computadoras en todo el mundo, y también ha secuestrado la mayoría de su infraestructura.

El último derribo de botnet fue el resultado de una operación coordinada que involucró a la policía internacional y a empresas tecnológicas privadas en 35 países.

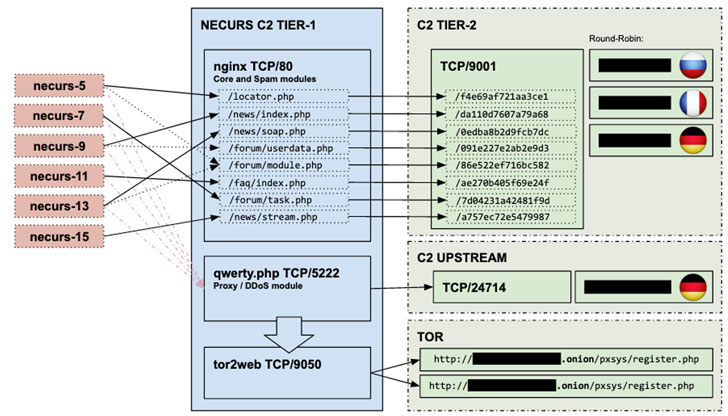

La operación se realizó con éxito después de que los investigadores rompieron con éxito el algoritmo de generación de dominio (DGA) implementado por el malware Necurs, que lo ayudó a mantenerse resistente durante mucho tiempo.

DGA es básicamente una técnica para generar de manera impredecible nuevos nombres de dominio a intervalos regulares, ayudando a los autores de malware a cambiar continuamente la ubicación de los servidores de C&C y mantener una comunicación digital ininterrumpida con las máquinas infectadas.

«Entonces pudimos predecir con precisión más de seis millones de dominios únicos que se crearían en los próximos 25 meses. Microsoft informó estos dominios a sus respectivos registros en países de todo el mundo para que los sitios web puedan ser bloqueados y así evitar que se conviertan en parte del Necesita infraestructura «, dijo Microsoft .

Además, con la ayuda de órdenes judiciales, Microsoft también obtuvo el control sobre la infraestructura con sede en EE. UU. Que Necurs utiliza para distribuir malware e infectar a las computadoras de las víctimas.

«Al tomar el control de los sitios web existentes e inhibir la capacidad de registrar nuevos, hemos interrumpido significativamente la botnet».

Detectado por primera vez en 2012, Necurs es una de las botnets de spam más prolíficas del mundo que infecta sistemas con malware bancario , malware de criptojacking y ransomware, y luego los abusa para enviar cantidades masivas de correos electrónicos no deseados a nuevas víctimas.

Para evitar la detección y mantener la persistencia en las computadoras específicas, Necurs utiliza su rootkit en modo kernel que deshabilita una gran cantidad de aplicaciones de seguridad, incluido el Firewall de Windows.

Necurs se notó principalmente en 2017 cuando comenzó a difundir Dridex y Locky ransomware a razón de 5 millones de correos electrónicos por hora a computadoras en todo el mundo.

«De 2016 a 2019, fue el método más destacado para enviar spam y malware por parte de delincuentes y fue responsable del 90% del malware propagado por correo electrónico en todo el mundo», dijeron los investigadores de BitSight en un informe separado publicado hoy.

«Durante 58 días de investigación, por ejemplo, observamos que una computadora infectada con Necurs envió un total de 3.8 millones de correos electrónicos no deseados a más de 40.6 millones de víctimas potenciales», dijo Microsoft.

En algunos casos, los atacantes incluso comenzaron a chantajear a las víctimas por un rescate alegando que tenían conocimiento de sus asuntos extramatrimoniales y amenazaron con enviar pruebas al cónyuge, la familia, los amigos y los compañeros de trabajo de la víctima.

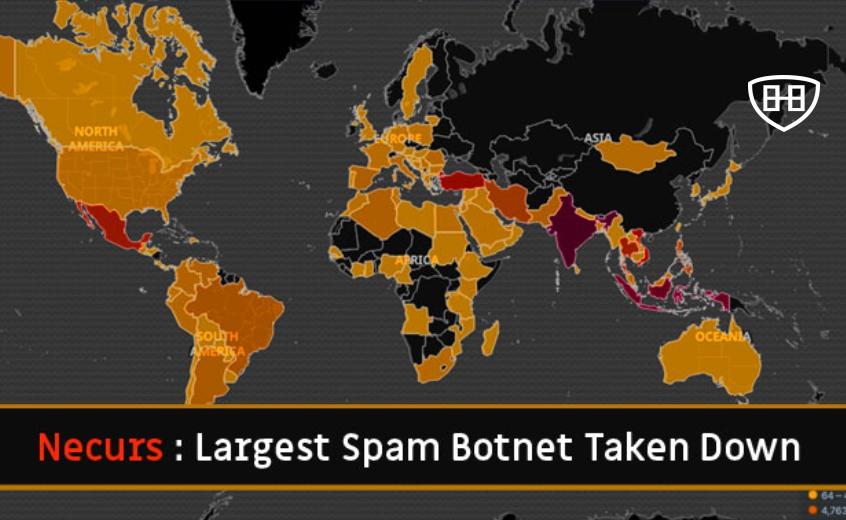

Según las últimas estadísticas publicadas por los investigadores, India, Indonesia, Turquía, Vietnam, México, Tailandia, Irán, Filipinas y Brasil son los principales países que han sido afectados por el malware Necurs.

Fuente: thehackernews.com