Falla en el actualizador de Microsoft Teams abre brecha de seguridad.

Las vulnerabilidades en los diferentes sistemas hoy en día se han vuelto algo muy popular, y Microsoft no es la […]

Las vulnerabilidades en los diferentes sistemas hoy en día se han vuelto algo muy popular, y Microsoft no es la […]

Amit Klein, vicepresidente de investigación de seguridad de SafeBreach, quien presentó los hallazgos hoy en la conferencia de seguridad de Black Hat , […]

Las agencias de inteligencia en los Estados Unidos han publicado información sobre una nueva variante del virus informático de 12 […]

La acusación alega que dos piratas informáticos trabajaron con el Departamento de Seguridad del Estado de Guangdong (GSSD) del Ministerio […]

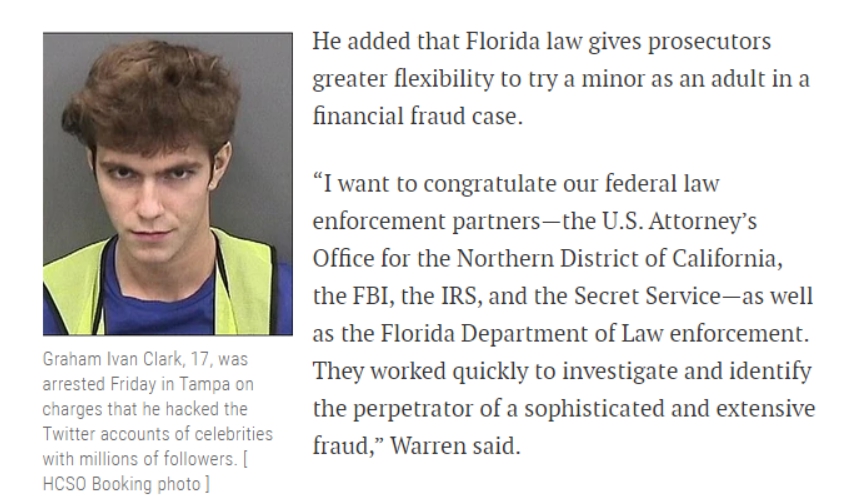

Recientemente vimos que Twitter había sido víctima de un ataque cibernético. Esto había afectado a numerosos usuarios de alto perfil. Como sabemos, […]

Hollywood suele hacer mucho daño a la hora de construir estereotipos. Por eso, cuando pensamos en un hacker, nos solemos […]

Con una mayor demanda de uso de los dispositivos móviles, las baterías cuentan con un límite físico y técnico que los fabricantes […]

Una de las mayores amenazas a las elecciones estadounidenses es el llamado ransomware, dicen las autoridades, elevando la voz de […]

TAMPA – Un joven de 17 años de Tampa está en el centro de un esquema de pirateo de Twitter […]

Los ataques de temporización remota que funcionan a través de una conexión de red se ven afectados principalmente por variaciones en el tiempo […]

La directiva se emitió contra seis personas y tres entidades responsables o involucradas en varios ataques cibernéticos, de los cuales […]

Pese a los candados de seguridad y sistemas de protección de bancos e instituciones, todavía un buen número de usuarios […]