Mekotio: análisis de esta familia de malware bancario que apunta a latinoamérica.

Como parte de nuestra serie sobre troyanos bancarios de América Latina, en esta oportunidad presentamos Mekotio, un troyano bancario que apunta […]

Como parte de nuestra serie sobre troyanos bancarios de América Latina, en esta oportunidad presentamos Mekotio, un troyano bancario que apunta […]

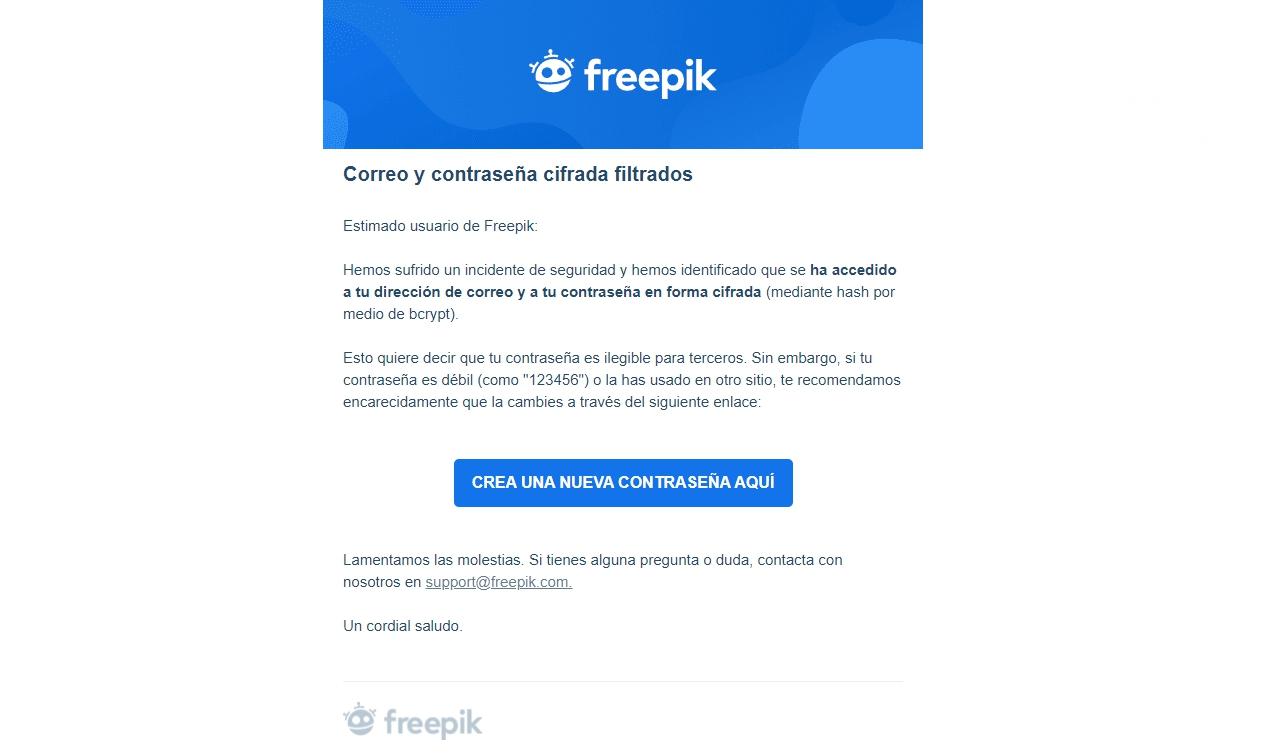

Freepik es un servicio muy conocido que ofrece una gran cantidad de recursos para quienes se desempeñan principalmente en el […]

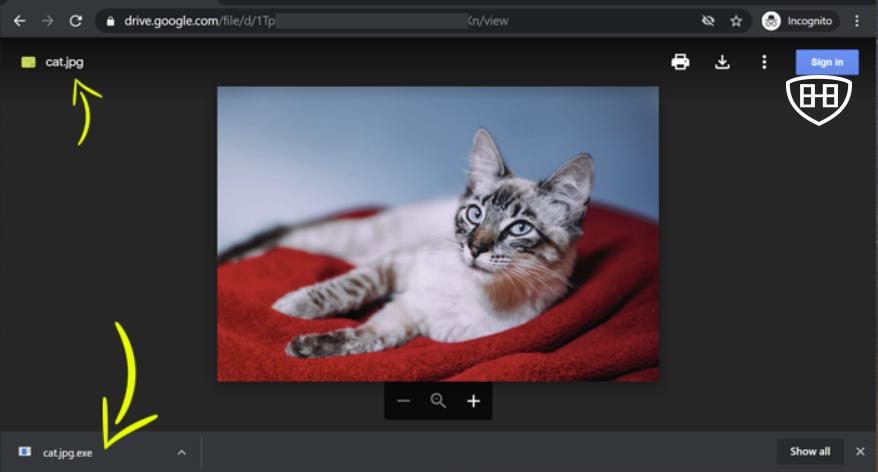

Los atacantes de malware podrían aprovechar una debilidad de seguridad sin parchear en Google Drive para distribuir archivos maliciosos disfrazados […]

Analizamos una nueva campaña de phishing activa en la que se suplanta nuevamente la identidad de la plataforma de streaming Netflix con […]

Según el comunicado de prensa publicado por el Departamento de Justicia de Estados Unidos, Sullivan » tomó medidas deliberadas para ocultar, desviar […]

Las distribuciones de hacking ético están ganando una gran popularidad entre los usuarios. No porque ahora de repente todos quieran convertirse en […]

Microsoft ha publicado una actualización de software de emergencia fuera de banda para los sistemas Windows 8.1, Windows RT 8.1 […]

Los investigadores de ciberseguridad revelaron hoy detalles de una vulnerabilidad de la memoria en la familia de productos de administración […]

«Hola, un cordial saludo desde soporte técnico de WhatsApp». La firma de ciberseguridad Panda Security ha alertado, a través de un comunicado publicado […]

Los investigadores de ciberseguridad han sacado los detalles de una botnet sofisticada y multifuncional peer-to-peer (P2P) escrita en Golang que […]

Los ataques phishing a través del correo electrónico es el método más de moda actualmente entre los ciberdelincuentes. Google y […]

Jenkins, un popular software de servidor de automatización de código abierto, publicó un aviso el lunes sobre una vulnerabilidad crítica en el […]