Nueva estrategia de Phishing: el texto invisible.

El texto invisible, la última estrategia para colar Phishing. Los ataques de Phishing es uno de los métodos más utilizados por los delincuentes […]

El texto invisible, la última estrategia para colar Phishing. Los ataques de Phishing es uno de los métodos más utilizados por los delincuentes […]

Cisco advirtió sobre una vulnerabilidad activa de día cero en el software de su enrutador que está siendo explotada en […]

La Oficina de Investigación Federal (FBI) y la Agencia de Seguridad de Ciberseguridad e Infraestructura (CISA) de Estados Unidos han alertado […]

El rival de WhatsApp, Telegram, permite a los clientes intercambiar de forma privada textos, llamadas, notas de voz y vídeos […]

A la hora de navegar por la red son muchas las amenazas que nos podemos encontrar. Hay muchos tipos de […]

Para Tesla lo que se rescató el empleado no fue cosa menor si consideramos que el valor de los datos […]

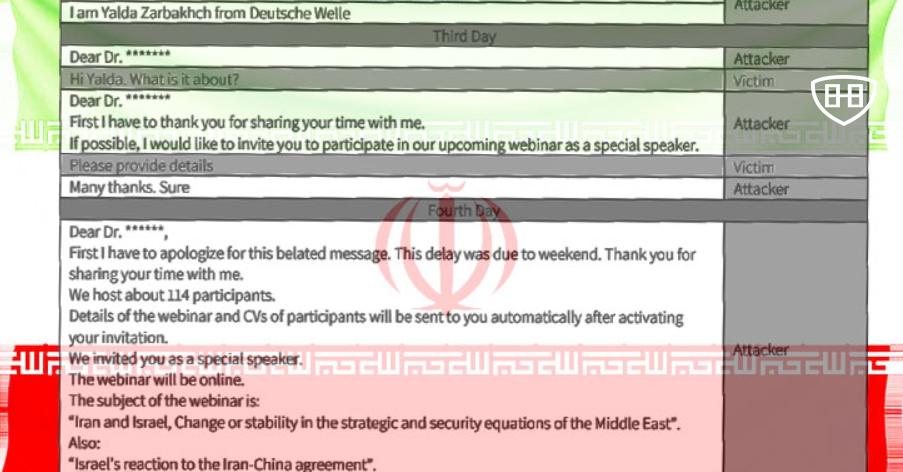

Un grupo de ciberespionaje iraní conocido por atacar a los sectores gubernamental, de tecnología de defensa, militar y diplomático ahora […]

Desde el mes de julio de este año TrickBot, un malware bancario modular que se está utilizando como dropper de ransomware, […]

A la hora de proteger nuestro PC frente a amenazas en forma de virus y malware, son muchos los usuarios […]

Un notorio troyano bancario destinado a robar credenciales de cuentas bancarias y otra información financiera ha regresado ahora con nuevos […]

Los hackers norcoreanos están de vuelta. Esta vez, cuatro agencias de seguridad, departamentos y oficinas pertenecientes al gobierno de los […]

El FBI arrestó a un ciudadano ruso que viajó recientemente a los Estados Unidos y ofreció $ 1 millón en […]