Guía de NSA para proteger redes domésticas

La Agencia de Seguridad Nacional de Estados Unidos (NSA) ha publicado una guía para proteger redes domésticas. La guía «Best […]

La Agencia de Seguridad Nacional de Estados Unidos (NSA) ha publicado una guía para proteger redes domésticas. La guía «Best […]

Fortinet ha publicado actualizaciones de seguridad para abordar 40 vulnerabilidades en su línea de software, incluidos FortiWeb, FortiOS, FortiNAC y […]

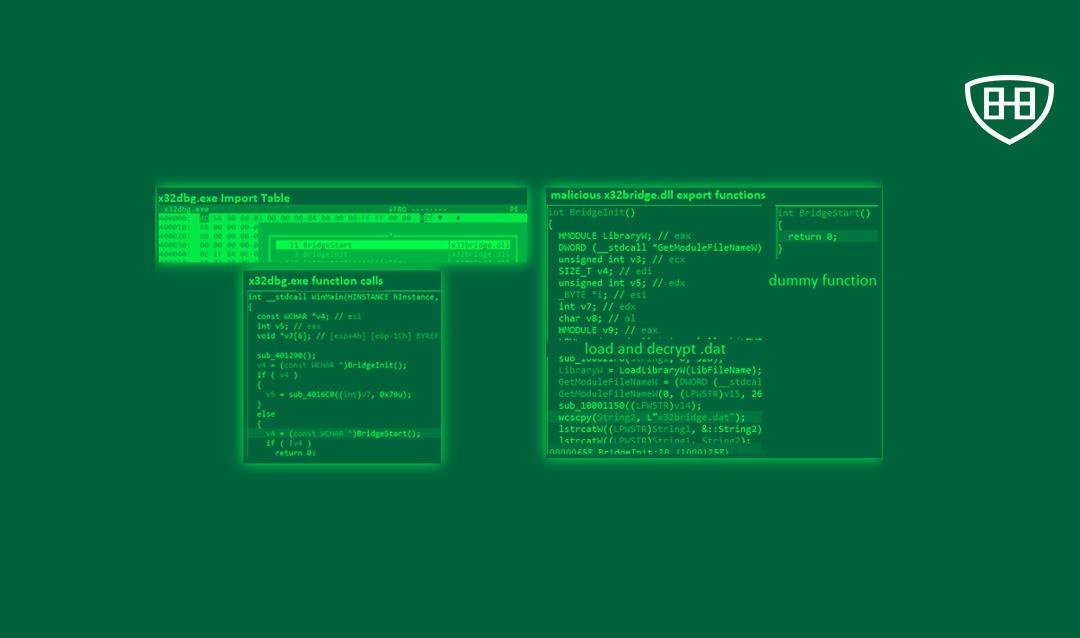

Se ha observado que el troyano de acceso remoto PlugX se hace pasar por una herramienta de depuración de Windows […]

Microsoft ha publicado las actualizaciones de febrero para corregir al menos 76 vulnerabilidades en Windows y componentes del sistema operativo […]

Google dijo que está trabajando con socios del ecosistema para fortalecer la seguridad del firmware que interactúa con Android. Si […]

Se ha descubierto una nueva puerta trasera asociada con un descargador de malware llamado Wslink , y la herramienta probablemente […]

Una campaña activa de malware ha puesto su mira en los usuarios de Facebook y YouTube aprovechando un nuevo ladrón […]

A principios de enero, Gcore enfrentó un incidente que involucró varios ataques DDoS L3/L4 con un volumen máximo de 650 […]

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) agregó el martes tres fallas de seguridad a […]

Una botnet sofisticada conocida como MyloBot ha comprometido miles de sistemas, la mayoría de ellos ubicados en India, EE. UU., […]

Se ha encontrado una nueva variante de la notoria botnet Mirai que aprovecha varias vulnerabilidades de seguridad para propagarse a […]

Cisco ha implementado actualizaciones de seguridad para abordar una falla crítica reportada en el motor antivirus de código abierto ClamAV […]