Brave lanza su motor de búsqueda sin seguimiento centrado en la privacidad

Brave Search se lanza primero en Beta para que los usuarios puedan probar el nuevo motor de búsqueda mientras Brave […]

Brave Search se lanza primero en Beta para que los usuarios puedan probar el nuevo motor de búsqueda mientras Brave […]

Es la mayor multa de la Agencia Española de Protección de Datos, con 6 millones de euros. Un mes después de sancionar […]

La seguridad en línea está amenazada por todo tipo de malware, el robo de datos o la invasión a la privacidad. […]

Cuando navegamos por la red son muchos los datos y rastro que dejamos. Cada vez que entramos en un sitio […]

Las contraseñas son muy importantes para proteger nuestras cuentas. Es vital contar con claves que sean fuertes y complejas y […]

La programación tiene cinco pasos principales: la identificación y definición del problema, la planificación de la solución del problema, la […]

La irrupción de nuevas tecnologías ha cambiado la intermediación financiera. Las tecnologías emergentes, como la inteligencia artificial (IA) y el […]

Los riesgos se han convertido en una vulnerabilidad importante, sin embargo, no debe desincentivar el uso de las tecnologías. Las […]

Los niños están cada vez más presentes en Internet y su seguridad más comprometida ya que un estudio reveló que […]

El Proyecto TOR ha publicado nueva versión Tails 3.12, la distribución Linux que permite entre otras características navegar por Internet preservando tu […]

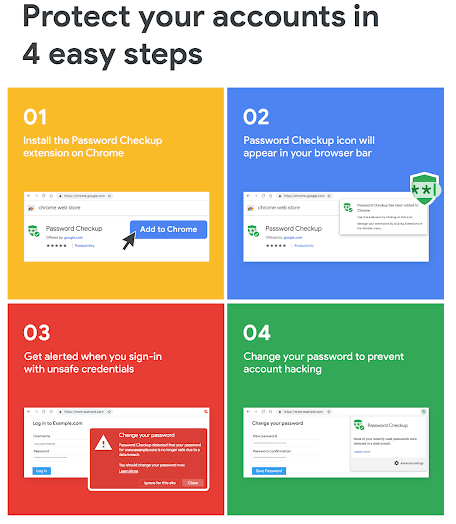

Chrome lanza una extensión similar a Firefox Monitor pero con una filosofía completamente distinta. Si la función de Firefox está integrada y […]

Durante 2018 no ha habido un ciberataque mediático que haya acaparado portadas de medios de comunicación como sucedió el año […]