Google anuncia Bard, su propio ChatGPT

Si algo puede superar a la búsqueda de Google, posiblemente sea algo como esto. Semanas más tarde nos hacíamos eco […]

Si algo puede superar a la búsqueda de Google, posiblemente sea algo como esto. Semanas más tarde nos hacíamos eco […]

El gigante de Internet Google acordó pagar un récord de 391,5 millones de dólares para llegar a un acuerdo con […]

Google ha anunciado KataOS, un sistema operativo centrado en la seguridad y los sistemas embebidos que está construido casi enteramente […]

Google lanzó el jueves soluciones de emergencia para contener una falla de día cero explotada activamente en su navegador web […]

Google anunció el jueves que está buscando colaboradores para una nueva iniciativa de código abierto llamada Graph for Understanding Artifact […]

Google presentó el lunes un nuevo programa de recompensas por errores para sus proyectos de código abierto, que ofrece pagos […]

Los actores de amenazas detrás de una campaña de phishing a gran escala adversary-in-the-middle (AiTM) dirigida a los usuarios empresariales […]

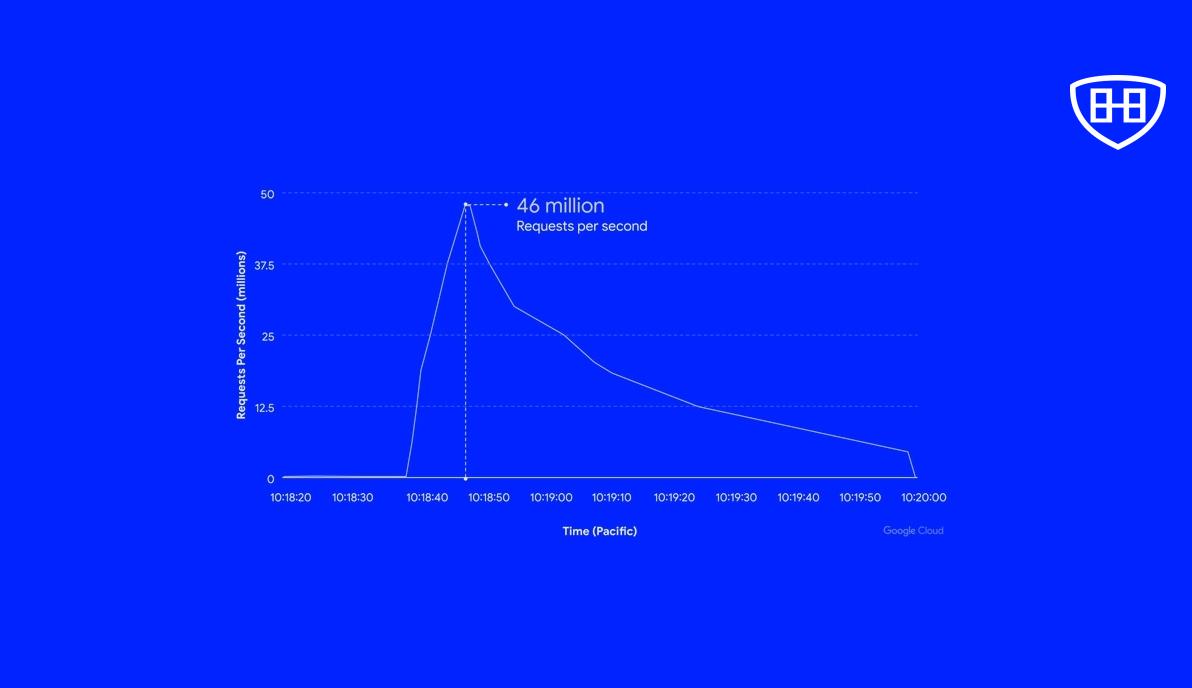

Google ha informado que ha bloqueado el ataque de denegación de servicio distribuido (DDoS) ‘más grande’ registrado, que tuvo un […]

La división de nube de Google reveló el jueves que mitigó una serie de ataques de denegación de servicio (DDoS) […]

Google presentó Carbon, el que es el último lenguaje de programación creado en el seno de Google (aunque también con […]

Google Authenticator es un autenticador basado en software (soft-token) que implementa un servicio de verificación de dos pasos (2FA). El siguiente diagrama proporciona […]

Una ola de calor en curso en el Reino Unido ha provocado interrupciones en Google Cloud y Oracle Cloud después […]